简介

每日一攻防是由全球安全研究员 VulnHub 提供的日常实战综合环境。大余安全将按照顺序选择 VulnHub 提供的渗透测试靶场,为网络安全爱好者、渗透测试从业者和安全研究员提供每日综合性的攻击和防御挑战。该项目的目标是促进参与者的技能提升,使他们更好地理解实际攻击和防御场景。

每日一攻防特色:环境攻破:以简单直白的方式攻破每日选择的渗透测试环境。代码审计:进行攻防分析,结合代码审计,深入挖掘漏洞和强化防御。

作者:大余

一首歌送给你们,一首歌一攻防一项目!房东的猫唱的《我可以》送给大家!

一、网络枚举

二、Web信息收集

访问80页面:

三、目录爆破

dirb http://192.168.253.129:8080/

http://192.168.253.129:8080/users访问users时返回了users的账户和密码信息。

四、Burpsuite分析

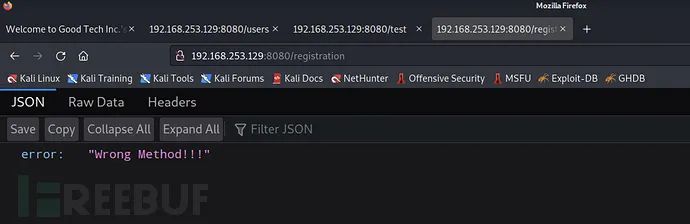

访问registration报错,BP抓包:

访问registration报错,BP抓包:

Username field cannot be blank尝试提交用户信息:username=dayu

Content-type: application/x-www-form-urlencodedusername=dayu&password=123

"message": "User dayu was created. Please use the login API to log in!", "access_token": "eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJmcmVzaCI6ZmFsc2UsImlhdCI6MTcwMzU1MjMzNSwianRpIjoiN2YxZTBjYmItZmU0NC00ZTBmLTkwZTQtN2U3OGJmNjgxNTI1IiwidHlwZSI6ImFjY2VzcyIsInN1YiI6ImRheXUiLCJuYmYiOjE3MDM1NTIzMzUsImV4cCI6MTcwMzU1MzIzNX0.YZRqLYKamzezOAmTDvgGy3mhlbcEnJt4LzhaEgOeTgc"}还给了token信息,接着访问login页面进行登录,同样的操作:

Please provide URL to request in the form url:port. Example: 127.0.0.1:12345请求体要用json格式:

Content-Type: application/json{"url":"127.0.0.1:80"}

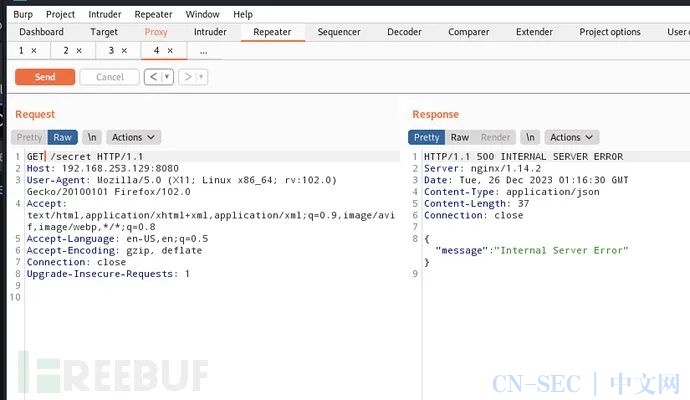

访问后提示要secret key,尝试去secret目录下找东西:

访问后提示要secret key,尝试去secret目录下找东西: 访问/serect返回:Internal Server Error!!

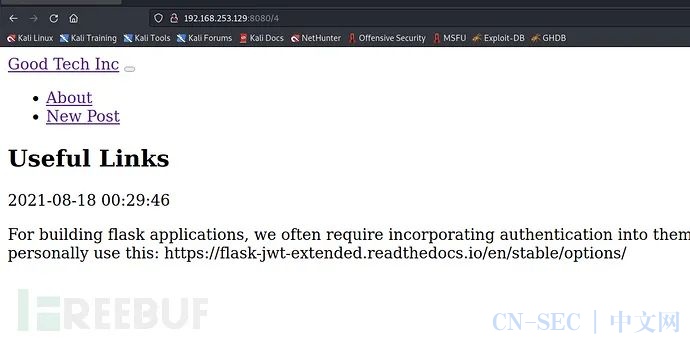

访问/serect返回:Internal Server Error!! 提示我们网站发现:

提示我们网站发现:

Cookie:access_token_cookie=eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJmcmVzaCI6ZmFsc2UsImlhdCI6MTcwMzU1ODk4MiwianRpIjoiZDUxMTVkZmEtOTVlOC00M2JlLTkzYzAtNWNiM2FjNWJlNDZiIiwidHlwZSI6ImFjY2VzcyIsInN1YiI6ImRheXUiLCJuYmYiOjE3MDM1NTg5ODIsImV4cCI6MTcwMzU1OTg4Mn0.fLEZjuRngHRGEvxMscTl5kVwMvhlXPznudZeTLEFtCo

得到:

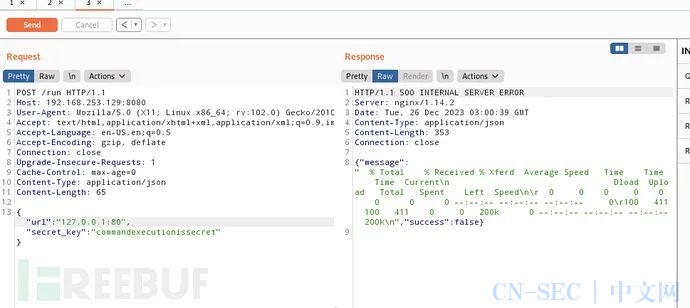

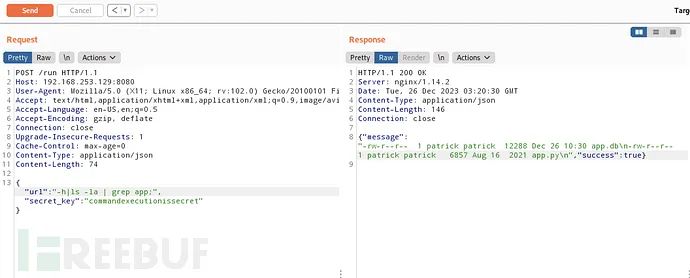

{"ip-address": "", "secret_key": "commandexecutionissecret"}再在run里面提交: 发现是curl执行的统计信息,尝试命令注入,发现成功返回信息:

发现是curl执行的统计信息,尝试命令注入,发现成功返回信息:

发现存在app.py文件信息:

发现存在app.py文件信息:

ssh [email protected]NOreasonableDOUBTthisPASSWORDisGOOD

五、提权

使用sudo -l发现可以获取all:

发现里面存在docker,该web都是docker和映射出来的。

原文始发于微信公众号(大余安全):大余每日一攻防SNAKEOIL(十七)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论