实战说明

就是简单的挑了一个学校的站点进行了挖掘,受限于时间,没有对所有的进行测试,只对几个站点进行了测试,就已经有高危漏洞好几个了。

实战详情

这里涉及到一些高危漏洞未修复,就不指明域名。以*.xxx.edu.cn代替。

子域名挖掘

这里第一步直接是子域名挖掘,因为并不存在指定入侵的要求,是对整个*.xxx.edu.cn的测试。这里使用的是url采集的方法来收集子域名,不采用爆破。

![渗透测试学习-实战某高校 渗透测试学习-实战某高校]()

导出以后有好几种选择,可以进行批量cms识别,也可以进行批量敏感信息泄漏扫描。我这边选第二种。

敏感信息扫描

这里使用的是lijiejie的脚本(BBScan)。结果如下:

![渗透测试学习-实战某高校 渗透测试学习-实战某高校]()

![渗透测试学习-实战某高校 渗透测试学习-实战某高校]()

漏洞发现

漏洞-1

根据信息收集后的结果一一测试发现一个可以利用但是我利用不了的洞(我比较菜。。。)。

![渗透测试学习-实战某高校 渗透测试学习-实战某高校]()

存在一个phpmyadmin管理界面泄漏,刺激的事情来了,居然连弱口令都不用,直接就能登录。

![渗透测试学习-实战某高校 渗透测试学习-实战某高校]()

主要原因是因为phpmyadmin版本过低造成或者是配置问题。

但是不是root权限,测试以后可以写文件,但是路径找不到,可能是我比较瓜。

尝试后台登录,密码解不出来,只能改了一下数据库中的password值,然后登进去看了下。

![渗透测试学习-实战某高校 渗透测试学习-实战某高校]() 后台进去了,是wescms,没听过也找不到getshell有关的。

后台进去了,是wescms,没听过也找不到getshell有关的。

![渗透测试学习-实战某高校 渗透测试学习-实战某高校]()

![渗透测试学习-实战某高校 渗透测试学习-实战某高校]()

似乎利用不了,版本不像低版本的。

先放着这个漏洞吧。

漏洞-2

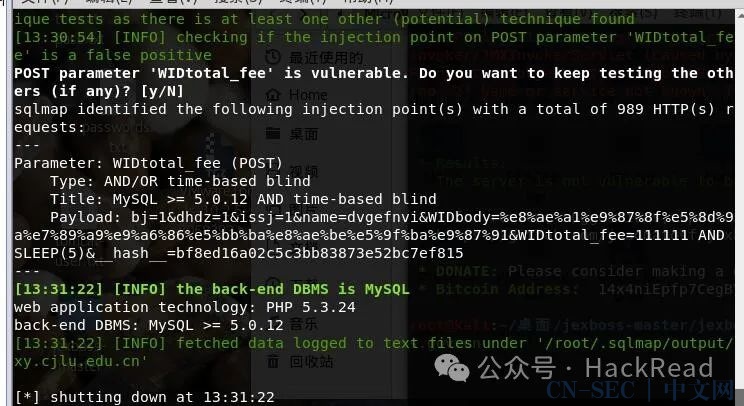

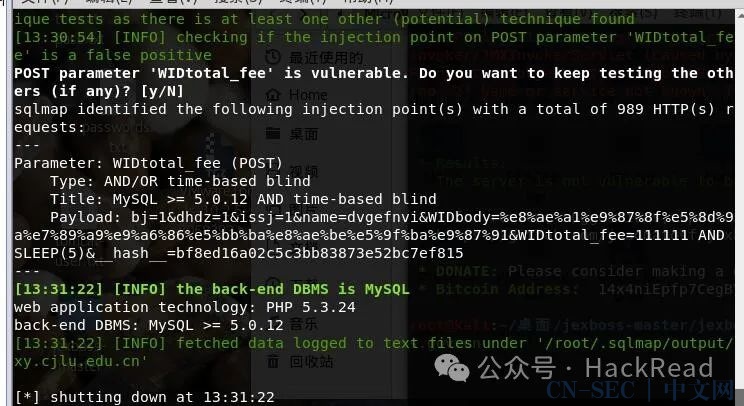

对某个子站进行了扫描xy.xxx.edu.cn。

发现http://xy.xxx.edu.cn/ali/ali*.php 这个地方存在一个post注入,参数不给出了,直接写为txt,用sqlmap跑。

![渗透测试学习-实战某高校 渗透测试学习-实战某高校]()

不过好像跑不出来,(其实就是我觉得太慢了),也没有继续深入。

漏洞-3

后续有发现一些漏洞提交记录,某子站是有命令执行,测试了一下是不是st2,有没有修复,中奖了,S2-045。

http://xx.xxx.edu.cn/do.jsp

直接上工具干就行了。

![渗透测试学习-实战某高校 渗透测试学习-实战某高校]()

直接是root权限,不过传一句话脚本总是连不上,拦截?不是很清楚,准备回头再试试。

暂时先在这里告一段落。

总结

暂时对部分分站进行了粗略的漏洞扫描与挖掘,后续准备下礼拜再把能访问的子站都测试一遍。

文章来源:https:文章作者:gakkkkkkiii如有侵权,联系删除

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

评论