什么是时间注入?

时间注入漏洞是一种安全漏洞,通常出现在应用程序中,允许攻击者利用应用程序对时间的处理方式来执行恶意操作。这种漏洞可能会导致数据泄露、数据损坏或者未经授权的访问。攻击者可以利用时间注入漏洞来绕过认证、执行未经授权的操作或者获取敏感信息。

时间注入漏洞通常与应用程序对时间的处理方式有关,比如在处理用户输入时未进行充分的验证或者过滤。攻击者可以利用这一点来修改应用程序的预期行为,从而实施攻击。

不了解SQl语法的可以了解一下:https://mp.weixin.qq.com/s?__biz=Mzg4NTczMTMyMQ==&mid=2247483760&idx=1&sn=887716346c5eed220f7db0a5f5f11acf&chksm=cfa53be6f8d2b2f0a1f7753394cfa2c648a91825d0af4d78be3d763caaf9973c22fa1acd21cb&token=418338650&lang=zh_CN#rd

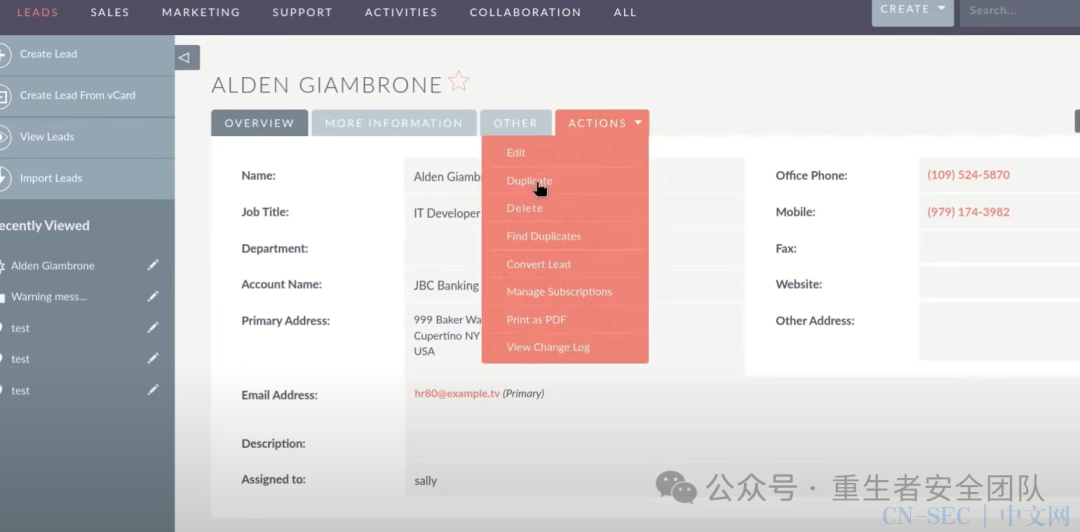

在一个POST请求/SuiteCRM-7.12.8/index.php里面的一个last_name参数存在SQL时间注入攻击,过程如下:

点击保存查看flow

这个插件可以从burp下载

这个扩展为所有Burp工具提供了一个类似代理历史的视图以及搜索过滤功能。没有收到响应的请求也会显示出来,一旦收到响应,这些请求就会被更新。这可能有助于排除故障,例如扫描问题。请求和响应被分成单独的列(类似中继器的视图)。如果需要,扩展窗口可以从Burp UI分离。需要Java版本7

使用时间注入payload:

asd</script>')UNION SELECT 1,SLEEP(5),3,4,5-- -

点击send可以看到延时情况,这里设置延时5秒

喜欢朋友可以点点赞转发转发。

免责声明:本公众号不承担任何由于传播、利用本公众号所发布内容而造成的任何后果及法律责任。未经许可,不得转载。

原文始发于微信公众号(重生者安全团队):【赏金猎人】2100$的SQL时间注入

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论