前言

新年第一天上班,接到一个需要测试的系统,新年新气象,上来就有了一个好的开端,因为拿下了目标哈哈,特此记录2021年第一个项目吧。

PS:本文仅用于技术讨论与研究,严禁用于任何非法用途,违者后果自负。

过程

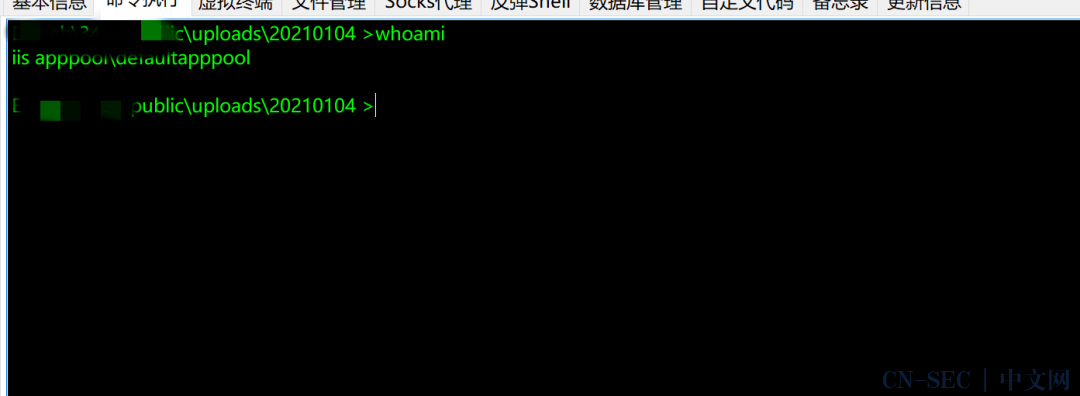

一开始给了一个权限很低的测试账户,只能浏览不能更改任何东西,但是偶然发现内容管理里面网站LOGO选择图片上传的时候,提交就算没权限更改也可以上传成功返回路径。然后就有了下面的一系列操作。

其实绕过并没有什么难度,网站使用PHP开发,直接冰蝎马修改后缀为.jpg绕过前端认证,然后抓包修改为.php即可上传成功,而且返回了绝对路径。

冰蝎连接也成功了,按照测试要求来说,到这里就可以了,但是因为自己平时内网渗透做的不太多,HW的时候业主要是拿shell为主,内网一般交给诺言大佬做。但是HW的时候大部分的拿分项其实都在内网,时间紧任务重,所以自己也在学着拿到webshell后再把内网做一遍。既然这次做项目遇到,就接着往下做把,因为以前老大说过要把每次项目当作真实的HW去做,才能提高自己,所以说这次也算是一次内网实战吧哈哈。

ping了下百度是通外网的。

ping了下百度是通外网的。

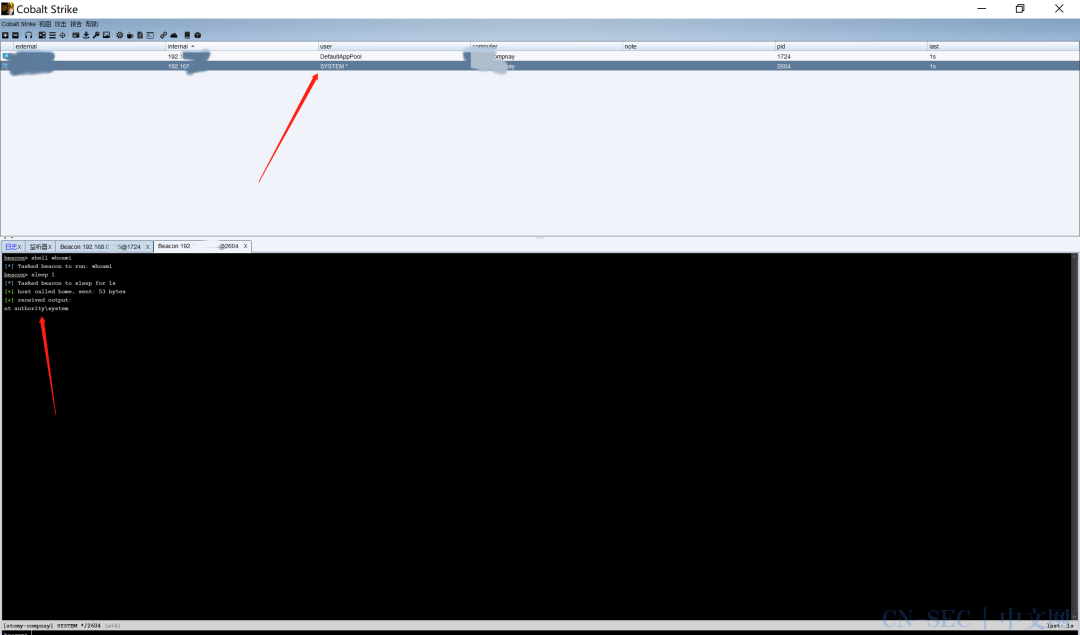

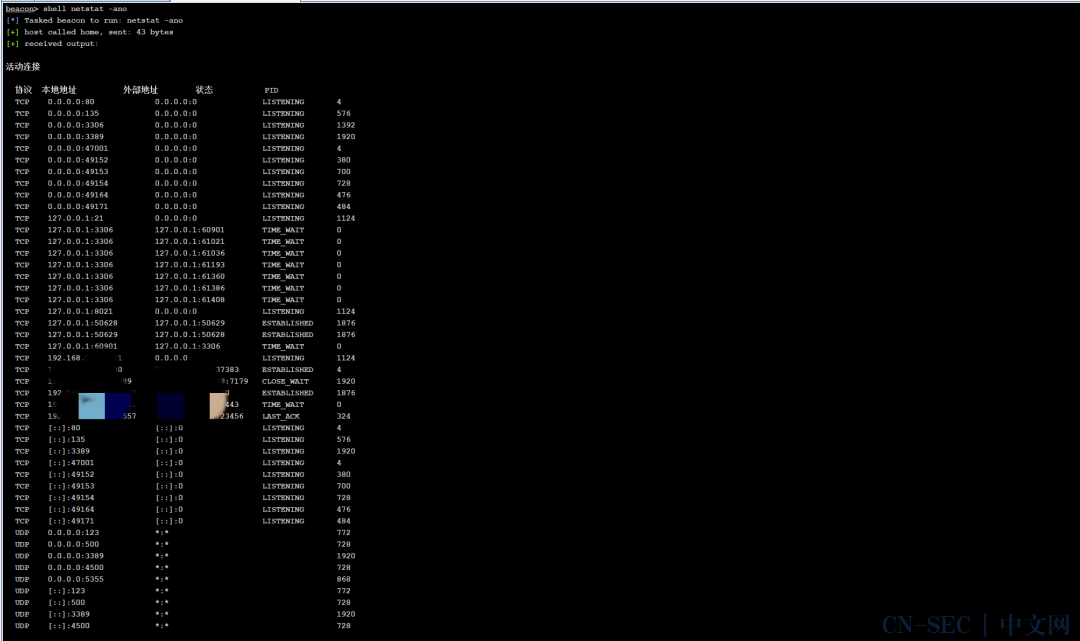

CS成功上线,接下来我们就开始提权吧。

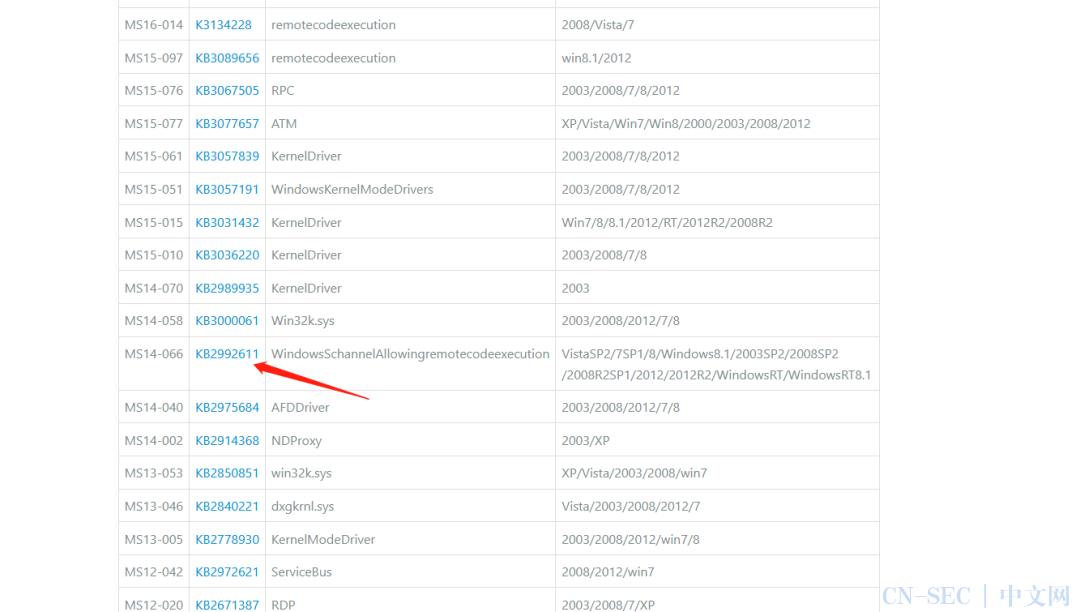

在提权辅助网站上找了找然后……直接烂土豆提权吧。 使用CS自带的烂土豆提权,提权成功,出现system权限的会话。

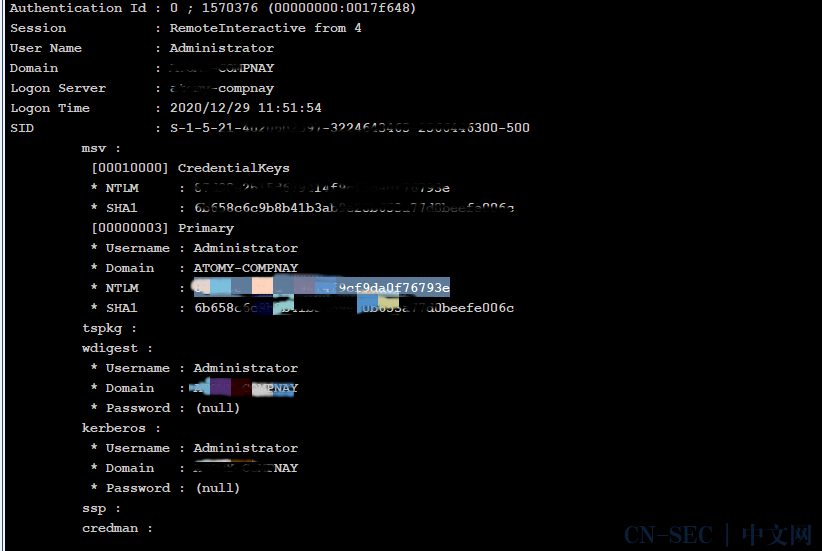

使用CS自带的烂土豆提权,提权成功,出现system权限的会话。 使用mimikatz抓取密码,因为是2012 R2系统所以没有抓到明文密码,然后我们拿着抓到的NTLM的HASH值去解密管理员密码。

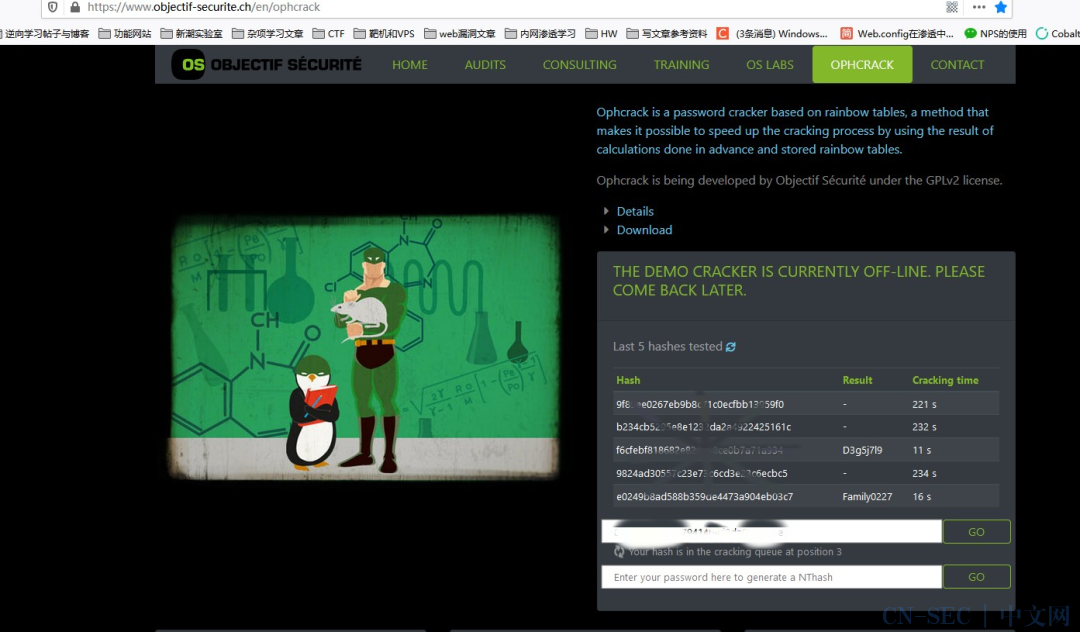

使用mimikatz抓取密码,因为是2012 R2系统所以没有抓到明文密码,然后我们拿着抓到的NTLM的HASH值去解密管理员密码。 查看了一下系统是开着3389的,我们准备抓取了密码后进行远程桌面连接。

查看了一下系统是开着3389的,我们准备抓取了密码后进行远程桌面连接。 在chamd5上搜到了,但是需要付费,放弃。

在chamd5上搜到了,但是需要付费,放弃。

然后直接把Hash发给了工具人(p师傅),直接秒出结果,不得不说p师傅属实奥里给。

然后直接把Hash发给了工具人(p师傅),直接秒出结果,不得不说p师傅属实奥里给。 然后拿着解开的密码去登录,结果登录不上,猜测可能是因为安全策略设置的原因,再说也不敢私自去开客户的3389,所以没办法只能代理进内网连接了。

然后拿着解开的密码去登录,结果登录不上,猜测可能是因为安全策略设置的原因,再说也不敢私自去开客户的3389,所以没办法只能代理进内网连接了。

查看目标机器内网IP地址,在内网中连接目标的远程桌面。

成功登录目标系统。

查看数据库,找到对应uer表查看用户名,为客户提供的用户名,后破解密码又成功登录了管理员权限的账户,因为目标在阿里云,没有域,也就不能实践域渗透的相关操作,所以目标内网渗透到此为止。

后记

虽然说这次内网渗透并没有遇到什么坎坷,没什么难点,但好歹也算自己新年的第一个实战哈哈,特此记录吧,师傅们轻喷。祝大家在新的一年里coder们 0errors,0 warnings。hacker们都能够拿下目标,牛年牛p。

精彩推荐

本文始发于微信公众号(FreeBuf):新年第一次内网实战

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论