下载链接:https://www.vulnhub.com/entry/kioptrix-level-11-2,23/

配置同上。

1、扫描

1)arp扫描同网段存活主机【arp-scan -l】,显示ip地址和mac的映射关系,此处arp为发送请求探查存活主机,-l 的作用是扫描该ip所在统一网段下的所有主机 。

2)使用nmap全面扫描该ip【nmap -sV -p- 192.168.85.131】,

-sV: 服务版本扫描

-p-:全端口扫描

22 ssh OpenSSH 3.9p1 (protocol 1.99) (hydra测弱口令)

80 http Apache httpd 2.0.52 ((CentOS)) ( 找apache 2.0.52相关漏洞、访问网站页面 )

111 rpcbind 2 (RPC #100000)

443 ssl/https

631 ipp CUPS 1.1

632 status 1 (RPC #100024)

3306 mysql MySQL (unauthorized)

22:Openssh是一个使用ssh协议进行通信的软件,3.9p1是他的版本号,后面的ptotocol表示openssh所支持的ssh版本1和版本2.

80:Apache中间件

111端口的rpcbind服务是rpc服务的守护进程,也就是服务端,而2应该是他的版本,#100000表示rpc程序服务编号为100000。

623端口开放的服务为status,这个跟NFS协议有关,status是NFS RPC服务的一部分(而NFS协议,客户端和服务端之间的通信是通过RPC协议来进行的。),如果开放了这个服务的话可以看一下有没有NFS协议,如果有的话可以看一下存不存在NFS共享信息泄露。这里不存在。

631端口开放的ipp是一种允许计算机通过网络进行打印的协议,而CUPS是一个用于管理打印任务的软件系统,1.1是版本号,

3306 mysql数据库。

全面扫描【nmap -sV -A -p- 192.168.85.131】,mysql存在未授权

2、信息利用

1) 先尝试mysql未授权【mysql -h 192.168.85.131】,提示不能登,可能设置了只有本地登录。

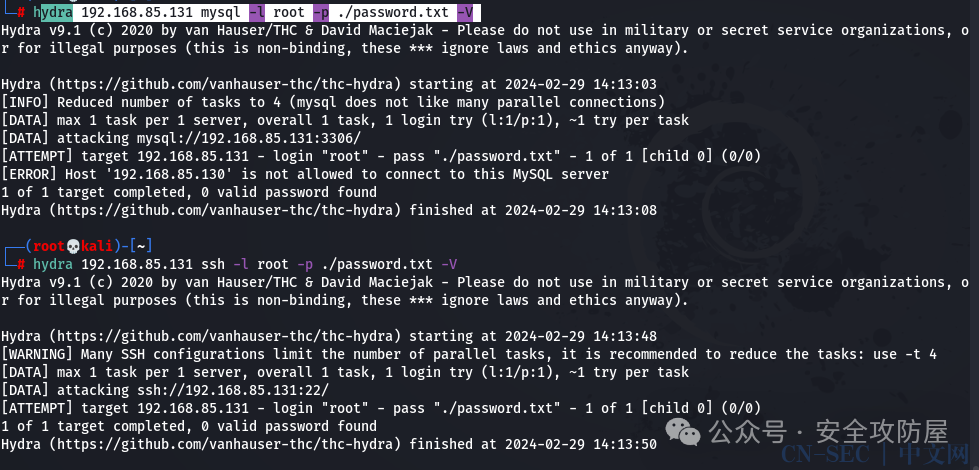

2) hydra测mysql、ssh弱口令(也行不通)。

【hydra 192.168.85.131 mysql -l root -p ./password.txt -V 】

【hydra 192.168.85.131 ssh -l root -p ./password.txt -V 】

3)访问ip,登录框,尝试SQL注入万能密码,进入后台

3)访问ip,登录框,尝试SQL注入万能密码,进入后台

4)像是存在命令执行。

3、漏洞利用

命令执行

1)成功执行whoami,存在命令执行

2)攻击机监听端口,尝试反弹shell

3)找到index.php, 在里面发现数据库账号密码

linux内核提权

1)查看版本【uname -a】、【cat /etc/issue】、【lsb_release -a】

uname -a:看内核版本

lsb_release -a:看发行版本

内核版本是2.6.9,发行版是centos 4.5

2)找个exp,https://www.exploit-db.com/

先根据内核版本去搜一下,类型为本地的就一个,但是版本也不符合

3)根据发行版本去找一下,把这个exp下载下来,是一个c文件

下载C文件时会提示没有权限写入,到tmp目录下载成功。

5)编译c文件。【gcc -o aaa 9542.c】

6) 执行二进制文件。【./aaa】

原文始发于微信公众号(安全攻防屋):【VulnHub靶场】Kioptrix_Level 1.1

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论