前言

## 一、前言 本文所涉及的漏洞已提交至CNVD并归档,涉及站点的漏洞已经修复,敏感信息已全部打码。## 二、漏洞挖掘过程 随手摸鱼,开局fofa搜一波系统管理然后海选,相中了这个xx系统管理中...

本文所涉及的漏洞已提交至CNVD并归档,涉及站点的漏洞已经修复,敏感信息已全部打码。

二、漏洞挖掘过程

随手摸鱼,开局fofa海选,相中了这个xx中心。

登录框嘛,老规矩,掏出大字典跑一波弱口令

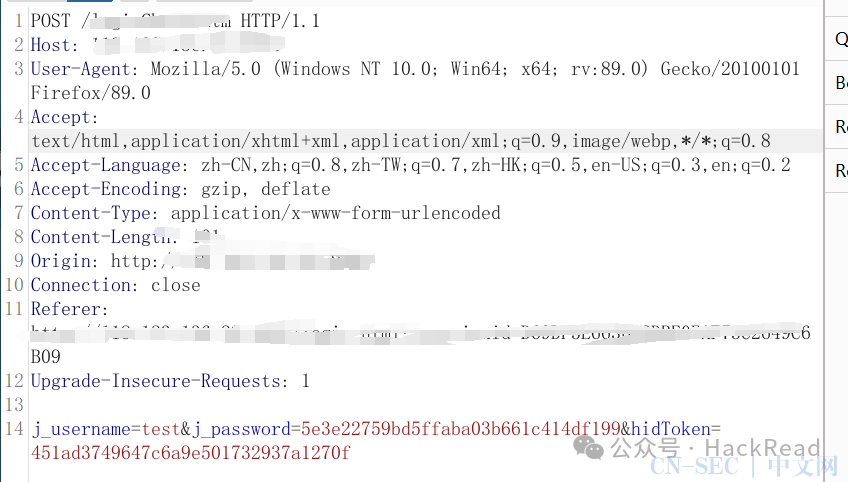

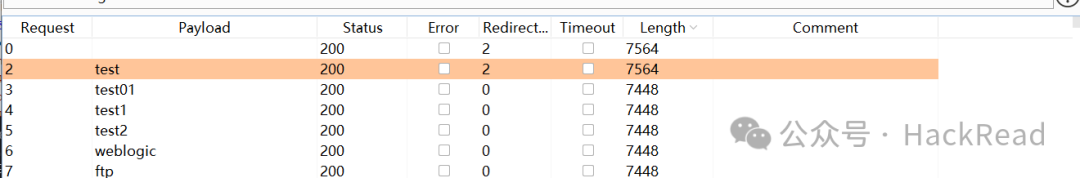

emmm,发现密码是加密的,并且加密脚本也没有写在前端,但是没关系,用户名还没加密,本来就是随手摸鱼,输一个最常见的弱口令123456,然后掏出我的用户名大字典(其实众所周知很多时候密码跑不出来改为跑用户名会有大惊喜)。

好家伙,经典test用户,开门红,摸进去看一下,界面长这样

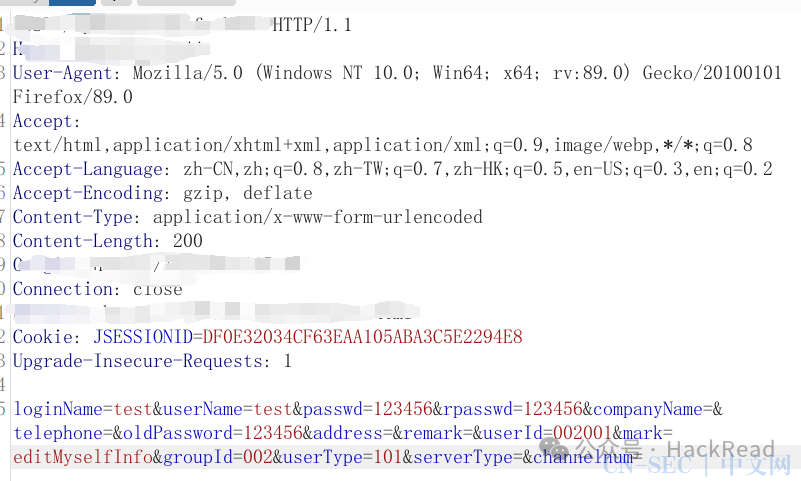

看了一圈没什么太值得注意的地方,于是点了一下信息保存

这里挨着测了下sql和xss,嗯,都没有

回过头来看着这个userId参数,直觉告诉我这里得出一个经典的越权漏洞。

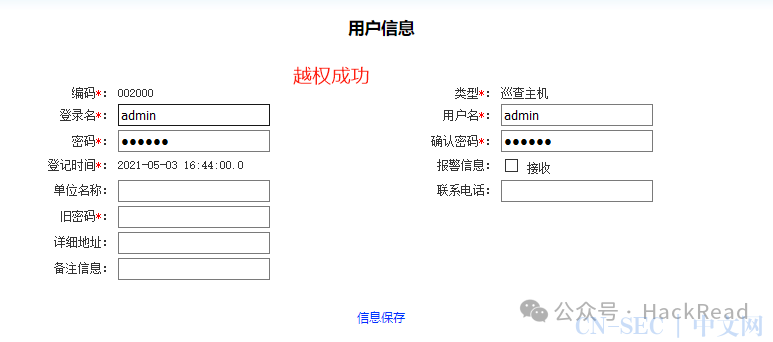

先放着,修改了一下loginName和userName两个参数为admin,发现页面没有任何变化,然后修改了一下userId,随手打了个002110,还是没啥变化emmm,反手把这个参数丢进Intruder从 001980遍历到002100,最终发现当userId为002000时,用户可成功越权至admin用户

测到这里本来准备交洞下播了,又突然想到这个系统怕不是目标单位自己开发的,于是到首页找了下特征fofa一波

好家伙,281个站点,顺着网去找了下公司,发现这个洞各项要求都符合颁发证书的条件,于是反手提交CNVD并嫖了个证书。

三、结语

黑盒摸鱼,纯属运气。日常挖洞中遇到什么xx系统、xx管理中心出洞的时候都可以找特征fofa一波试试,涉及大量站点那就赚翻了~

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

文章来源: https://forum.butian.net/share/202文章作者:长相安如有侵权请联系我们,我们会进行删除并致歉★

原文始发于微信公众号(渗透安全团队):实战 | 黑盒摸鱼意外挖到的0day

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论