0x01 前言

1. 确认挖掘目标及目标范围资产2. 对目标前后资产及系统、端口进行排查3. 判断目标是否有安全设备、确定挖掘方向4. 挖掘出漏洞根据获取信息进行后期漏洞挖掘

本次挖掘目标为某XX大学,漏洞系统归属为sso或称为统一认证系统,根据打点系统接口存在未授权访问漏洞,登录接口可以枚举账号,然后通过提取js文件内接口进行fuzz,通过二次利用接口功能,获取到admin用户密码,然后根据系统代码设计缺陷登录系统成功,泄露用户个人信息30000多条,根据特征继续打点其他学校又拿到了一个src

* 文章涉及技术等为模拟仿真、文章仅供参考分享,请勿非法使用、后果自负

0x02 思路流程

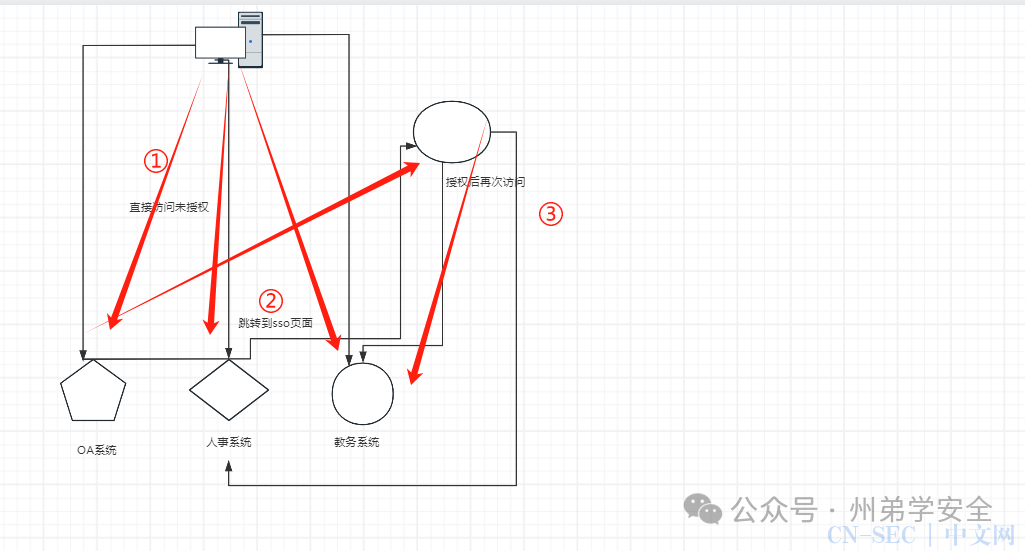

在我们日常对EDU进行漏洞挖掘的时候大部分除了门户就是统一认证管理,这里放一张上海交大(膜拜)的图为例(如有侵权联系删图)

大部分系统比如OA、实训实习后台、人事管理后台在经过我们打点后点进去都会跳转到统一认证平台,第一个方便判断权限、用户组给什么功能等,其次也是为了安全,现在对于大部分EDU来说,域名枚举可能起不到很大作用,爆破默认80端口基本上所有字典内的不存在子域都会重定向到80端口,对应的基本上是*.edu.cn:port,对子域的判断有很大误差影响,所以很多师傅在看到统一认证页面的时候,基本上就是去做信息收集

site: *.edu.cn intext:"学号|身份证|手机号|工号"site: *.edu.cn intext:"注册|忘记密码|找回密码"

最难受的是根本就没有学号,你还猜不到规律,所以EDU最吃的就是信息收集,这次比较幸运,直接靠接口拿下

情况如下:1. 服务器在校内2. 有waf安全设备,扫描会重置3. 基本所有资产会重定向到sso登录

登录页面尝试admin看一下是否存在此用户

登录页面可枚举用户名,但是不能爆破,当提交错误密码请求大于5次后会锁定10分钟

由于所有接口都有特征,所以提出来js文件里面的api,跑一下

在/service/users/sec/index中看到绑定安全配置页面,页面可以未授权访问

在页面内用户名处,输入用户名后,会调用js发送查询请求是否存在此用户,前端html页面没看出来啥,但是看流量包,json返回了一堆存在用户个人信息,其中包括密码(MD5)

使用MD5破解没有破解成功,心想不能卡着啊,没意思了

于是运气爆棚,我拿着这串MD5直接点登录竟然成功了

本来我以为这块的登录逻辑是有问题的,我的想法应该是:用户输入明文密码->前端MD5加密->传入后端数据库校验->返回false or true

但是忘记在以前爆破的时候,有加密或者编码的时候,在burp抓包以后配置好规则就可以爆破了,实际上前端校验编码或者加密格式没问题,就不会二次加密了

登录成功后,看到泄露教职工数据1000余条和学生数据26000W+

这只是统一认证平台后台,如果以现在的管理员身份去访问其他系统基本上都是可以的

Cookie:User=admin;Token=xxx报修系统后台,权限为admin,可以进行所有操作

OA系统后台,权限为管理员,可以进行所有操作

学校人事系统,可以操作所有数据及查看到所有老师个人信息

学工系统看到几千人的家庭住址及身份信息等

由于系统看着太老,而且不能扫描,所以就没有做后期进一步挖掘

然后我就按照以前思路想要搜一下这类系统有没有其他学校在用,根据特征 body="xxxx" 搜到了大概几十个独立IP

心想,这把通用是稳了,然后我就去稳问大佬,这么多站得找到开发公司是哪个啊

后来我通过js和前端代码看到有一个监控API主域名,就是这个开发公司的

万事俱备,只差最后交一波了,可惜当我在最后复现的时候出问题了,其他站不知道是因为配置原因还是版本级别问题,在使用api的时候会302跳转到主页,最后测试是不存在这个接口

如漏洞站路径:/service/users/sec/index其他站路径:/service/habo/users/sec/index1

基本上全是,后来依靠漏洞站已授权的包去搞还是不行,不知道是不是版本等级问题

然后我就按照漏洞站的路径模糊搜索到另一个学校也有这个类型的洞,直接拿下

旁站:abcso.edu.cn是MD5加密但是大部分都是弱口令

但是主站: so.edu.cn没有这个漏洞,想到了渗透第一法则:密码复用,拿出来旁站的账号和密码干进去主站的登录页面

登录任意用户即可有权限跳转到其他系统,如教务系统、学工系统等

教务系统可以看到老师的所有信息及课程和管理学生信息

0x03 结语

目前相关漏洞已提交,由于可能影响正常业务,未进行后续漏洞挖掘操作,经过全程分析和对比基本上可能由于配置原因或者版本原因导致的,修复可以对相关版本进行升级或寻求开发商的帮助!

原文始发于微信公众号(州弟学安全):漏洞挖掘|EDUSRC高危漏洞之巧妙拿下学校门户系统管理员权限

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论