一、前言

警告:本文中提及的漏洞已提交给相关机构,并在修复后予以公开。未经授权,严禁进行任何形式的渗透测试!切记遵守法律,维护网络安全!

二、漏洞发现

三、漏洞复现

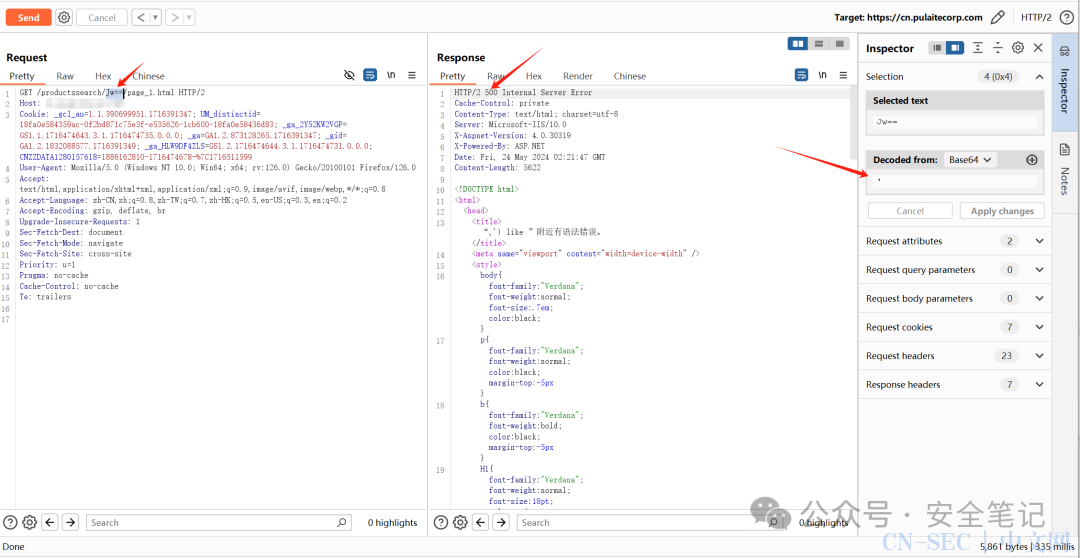

3.这样的话就简单了,所有的payload都需要base64编码,直接使用sqlmap中tamper下的base64encode.py脚本,对参数进行base64编码,最终成功跑出数据库。由于只是测试漏洞,就不做--os-shell操作了。

四、总结

渗透测试中需要更加细心,不放过任何一个点。对任何一个站点都不能放松警惕,不能凭主观臆想去判断是否存在漏洞,需要更加直观的去测试,引用一句话:"没有绝对的安全,只有不断进步的安全防护"。

原文始发于微信公众号(安全笔记):实战 || 记一次某项目中奇怪的SQL注入漏洞

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论