赠书活动今天结束,师傅们还可参与~获到书的人13号18点中留言中回复。

首先到126邮箱登录页面,我们随便输入字符.然后点击登录,抓到一个POST地址

https://passport.126.com/dl/l可以看到是提交一个Json. 参数如下:

channel: 0d: 10domains: ""l: 0pd: "mail126"pkid: "QdQXWEQ"pw: "qI3qKSaLFu7pyWk3TxYzT/C3swukXfMEQMkgDxNKW+I2D4H3HMD74pzuf2AmibXhFCN6SLr3mU8I5oEik0zwyTlApRObHveSELC9FO3iJinHdVRb0LWPXNN7EGSNgeDrhDJua2dcvdTMIVTFVMUVYj0clQ3M/vec3zT1LCYNcEU="pwdKeyUp: 1rtid: "n1nNaw94yJKSmmKWLjVFpKZLV3dB47gT"t: 1574671174831tk: "b88bbc531c146146ae1da76205bdfe59"topURL: "https://mail.126.com/"un: "[email protected]"

那么这些参数都是从哪里来的呢?我们一个一个来. 首先是pkid参数,我们搜索pkid发现出现一大堆结果. 那怎么办呢? 我们换个思路,既然这个pkid在很多地址上都有用到那么我们找&pkid的赋值

找了一遍后我们发现大部分的pkid都来自于promark传递给他的,那么我们搜索promark最终在126.f8896d17be8f9e7681be.js找到了是个固定值QdQXWEQ

以防万一我们换个浏览器拉取一遍看看是不是一样的.因为如果是变动的值的话,一般会随时间或者浏览器更换,Cookies更换而改变., 换了浏览器后我们发现pkid没有变动仍然是QdQXWEQ.这里就不上图了.接下来是tk参数的获取,tk就很明了了,

直接从

https://passport.126.com/dl/gt?un=邮箱地址

&pkid=QdQXWEQ&pd=mail126&channel=0&topURL=https%3A%2F%2Fmail.126.com%2F&rtid= RTID &nocache=1574671174832返回

{"ret":"201","tk":"64753ae53e14069cba2be0ac71421350"}最后我们来获取密码参数是怎么加密的了.搜索加密这里就要取巧了.直接搜pw的话,肯定会搜到一大堆js里面,看得会头晕的.既然要加密密码,那么肯定需要取input box的值,我们用浏览器的开发者工具审查元素

可以看到有俩个input我们复制第二个的ID pwdtext(备注: 这种办法只适用于没有加密的JS,对于那种有加密的JS一般情况下是无效的.)我们搜索pwdtext发现有好几个获取input的.

在通过一个一个与密码相关input的赋值传递中,我们最终找到了密码加密的JS.

MP.encrypt2(this.__password)显然就是加密密码的JS了.但是我们要怎么把JS代码提取出来呢?. 这里需要用到俩个工具, Chrome的 [JavaScript and CSS Code Beautifier]插件和VSCode当然你用其他的反混淆工具和notepad++也开始可以的.把解析好的JS代码复制到 VSCode中. 我们搜索encrypt2

复制encrypt2函数并且修正一下方便我们之后调用

function encrypt2(e) {var Key = "-----BEGIN PUBLIC KEY-----MIGfMA0GCSqGSIb3DQEBAQUAA4GNADCBiQKBgQC5gsH+AA4XWONB5TDcUd+xCz7ejOFHZKlcZDx+pF1i7Gsvi1vjyJoQhRtRSn950x498VUkx7rUxg1/ScBVfrRxQOZ8xFBye3pjAzfb22+RCuYApSVpJ3OO3KsEuKExftz9oFBv3ejxPlYc5yq7YiBO8XlTnQN0Sa4R4qhPO3I2MQIDAQAB-----END PUBLIC KEY-----";var t = RSA.getPublicKey(Key);return RSA.encrypt(e, t)}

然后我们搜索RSA =找到RSA后,我们将它和它上面所有的函数全部复制.(备注:可以不用全部复制,但是需要自己手动把错误一个一个修正,所有我这里是直接全部复制下来)

复制完后我们把JS拉进 JS调试器里试一下

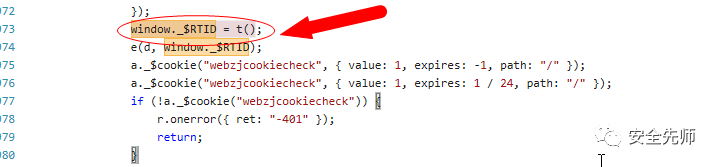

好了,密码加密JS完成了. 最后剩下一个rtid参数了.老样子,我们搜索rtid可以看到rtid来自window._$RTID的赋值

然后搜索window._$RTID得知他来自于一个函数的返回值. 下断点,

function GetRtid() {var e = "0123456789ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz",t = 32,i = [];for (; t-- > 0;)i[t] = e.charAt(Math.random() * e.length);return i.join("")};

OK,所有参数都得到了。

本文始发于微信公众号(LemonSec):126邮箱分析过程

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论