0x00 前言

大家好,我是Jihan,最近复现了一个非常有意思的靶机,就想把它分享出来。本人小白一个,文章写的不是很好,希望会的大佬勿喷

0x01 靶机环境

1. 靶机下载

下载地址:https://download.vulnhub.com/meandmygirlfriend/Me-and-My-Girlfriend-1.ova

2. 靶机介绍

靶机难度:简单靶机目标:拿到两个flag

3. 靶机导入

第一步:导入(打开虚拟机-->选择下载的靶机-->选择存储路径-->导入)

注:会报导入失败的错误,点击重试即可。

第二步:导入后,删除网卡并重新添加(NAT网卡)

第三步:启动虚拟机

0x02 信息收集

1. nmap扫描确定靶机ip

nmap -sS -Pn 192.168.159.0/24

继续扫描

获得靶机ip:192.168.159.173

开放端口:22、80等端口,是Apache服务器

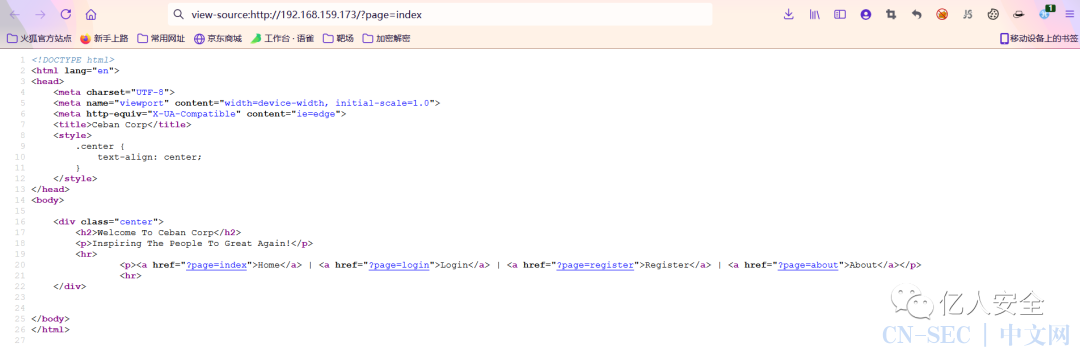

2. web界面访问

发现拒绝访问,试着查看一下页面源代码

0x03 漏洞利用

1. 使用firefox插件ModHeader,添加请求头X-Forwarded-For

然后刷新页面,发现可以成功访问

我们发现,有登录界面

2. dirb目录扫描

既然来到这里了,那我们就扫一下目录试试

dirb http://192.168.159.173

格式:dirb <url_base> [<wordlist_file(s)>] [options]

-a 设置user-agent

-p <proxy[:port]>设置代理

-c 设置cookie

-z 添加毫秒延迟,避免洪水攻击

-o 输出结果

-X 在每个字典的后面添加一个后缀

-H 添加请求头-i 不区分大小写搜索

扫出/config和/misc两个目录,我们试着访问一下这两个目录

3. 访问目录

打开config.php和process.php,发现是一片空白

有个robots.txt,访问下看看

发现下面有个heyhoo.txt,哇,有惊喜,打开看看

是我胡思乱想了,还是老老实实拿shell吧,我们回到登录页面

4. 登录页面

在这里一顿乱试,输了个username:admin,password:123,居然成功了。登录进去

我们发现里面有个profile文件,点一下试试,跳转到我登录的页面,好了,开整!!!

眼睛亮的童志们想必发现了,在登录后的url的参数user_id=14,而不是1,那么之前的那些用户名中是不是藏有管理员的登陆密码呢?

5. 修改参数

修改url的参数为1:

突然发现框中值都变了,那么我们依次输入值,那么数字那么多,最大应该是多少呢?

最大的数值是14,因为我们登录账号后,我们的ID是14

想看到Password的值也非常简单,右键点击检查,from表单中input value的值即为密码,或者把type="password"为type="text"

依次类推

将这些密码遍历出来,先放到记事本中。当然这里可以写脚本,本人小白一个,不是很会写,会的大佬可以试一试

Eweuh Tandingan

eweuhtandingan

skuyatuh

Aing Maung

aingmaung

aingmaung

Sunda Tea

sundatea

indONEsia

Sedih Aing Mah

sedihaingmah

cedihhihihi

Alice Geulis

alice

4lic3

Abdi Kasep

abdikasepak

dorrrrr

这里遍历出6个账号密码,那么既然账号密码有了,就尝试呗,还犹豫什么。

6. 登录靶机

因为下载靶机的时候,有一个靶机背景description,所以我们首先尝试 用户名:alice,密码:4lic3

居然成功了

查看一下目录文件

发现一个小秘密,查看一下

得到第一个flag

格雷特,我哥哥!你看到爱丽丝的便条了!现在保存记录信息给bob!我知道如果给了他,鲍勃会受伤的,但这总比鲍勃被骗好!

现在您的最后一个任务是访问根目录并读取flag^_^

再查看一下my_notes.txt

哇哦!我喜欢这家公司,我希望这里有一个比鲍勃更好的合作伙伴,希望鲍勃不知道我的笔记

没啥用,那就整root吧

0x04 提权

因为是apache服务器,看一下网站的配置文件/var/www/html

得到数据库账号密码,尝试提权

拿到第二个flag,over!!!

本文始发于微信公众号(贝塔安全实验室):靶场攻略 | Me-and-My-Girlfriend(vulnhub)

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论