目录导航

使用方法

仅用于技术交流,请勿用于非法用途。

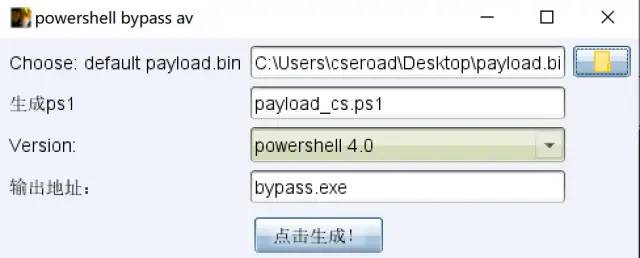

该插件没有什么技术含量,本质上利用的ps2exe.ps1脚本编译为exe,只是不想在命令行里操作,将其写为cna脚本,方便直接快速生成免杀的可执行文件且只有50KB,目前支持exe、ps1文件格式。

注:建议在powershell 4.0版本以上机器安装,可向下兼容powershell 2.0。

使用方法

在导入cna脚本之前,只需要修改当前路径$path为powershell_bypass.cna所在的真实路径即可。

注意:均是两个斜杠

选择Cobalt Strike生成BIN文件。

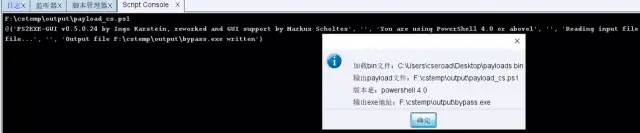

启用该cna脚本,选择指定的bin文件,点击生成恶意的ps1文件、exe可执行文件,

点击即可上线。

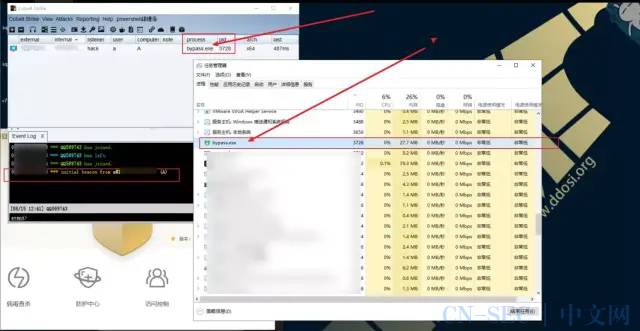

使用powershell 4.0上线server 2012

使用powershell 2.0上线server 2008

如果在webshell触发该可执行文件,需要start命令

更新日志2021/7/18

参考文章

https://www.jianshu.com/p/fb078a99e0d8

https://www.jianshu.com/p/f158a9d6bdcf

cna脚本下载地址

①GitHub: github.com/cseroad/bypassAV.zip

②云中转网盘:

bypassAV_www.ddosi.org.rar

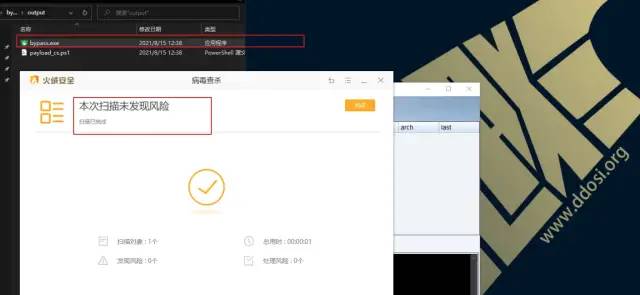

杀毒软件绕过效果检测

①bypass火绒效果

生成木马以及运行木马全程火绒无反应.

静态查杀未检测到病毒

静态查杀未检测到病毒 运行上线火绒未报毒

运行上线火绒未报毒

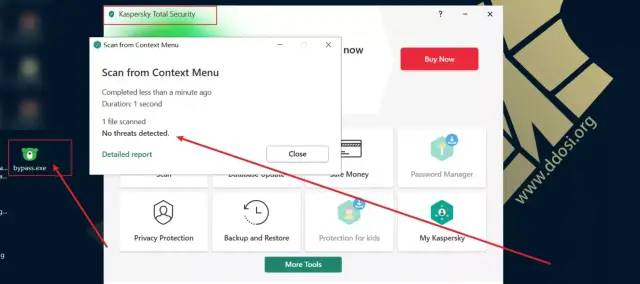

② bypass 卡巴斯基效果

静态查杀卡巴斯基未检测到病毒

静态查杀卡巴斯基未检测到病毒

读取文件-卡巴斯基未拦截

执行命令,卡巴斯基拦截并清除木马,同时锁定所有软件,进行木马扫描.

注意事项:

①导入脚本前请务必修改路径,否则无法生成木马.

②ico图标必填,否则无法生成木马(报错)

这里选择的ico图标为卡巴斯基臭狗熊头像.

③乱码问题

这个影响不大

BY:雨苁

原文地址:

https://www.ddosi.org/cs-bypass-av/【往期推荐】

【超详细 | Python】CS免杀-Shellcode Loader原理(python)

【超详细 | 钟馗之眼】ZoomEye-python命令行的使用

【超详细 | 附EXP】Weblogic CVE-2021-2394 RCE漏洞复现

【超详细】CVE-2020-14882 | Weblogic未授权命令执行漏洞复现

【超详细 | 附PoC】CVE-2021-2109 | Weblogic Server远程代码执行漏洞复现

【漏洞分析 | 附EXP】CVE-2021-21985 VMware vCenter Server 远程代码执行漏洞

【CNVD-2021-30167 | 附PoC】用友NC BeanShell远程代码执行漏洞复现

【奇淫巧技】如何成为一个合格的“FOFA”工程师

【超详细】Microsoft Exchange 远程代码执行漏洞复现【CVE-2020-17144】

走过路过的大佬们留个关注再走呗

往期文章有彩蛋哦

一如既往的学习,一如既往的整理,一如即往的分享。

“如侵权请私聊公众号删文”

本文始发于微信公众号(渗透Xiao白帽):Cobalt Strike免杀脚本生成器|cna脚本|bypassAV

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论