原创作者:Shanfenglan7

作者介绍:一个刚步入安全行业的人,乐意分享技术,乐意接受批评,乐意交流。希望自己能把抽象的技术用尽量具体的语言讲出来,让每个人都能看懂,并觉得简单。最后希望大家可以关注我的博客:shanfenglan.blog.csdn.net

原理

将直接加载远程带有宏的恶意模版使用。

-

缺点

目标主机的网速决定了加载远程模版的速度。有可能文件打开的会特别慢(例如将远程模版放在github),受害者可能在文件打开一半的时候强制关闭word。 -

优点

因为是远程加载,所以免杀效果十分不错。基本不会被杀毒软件拦截。

实现

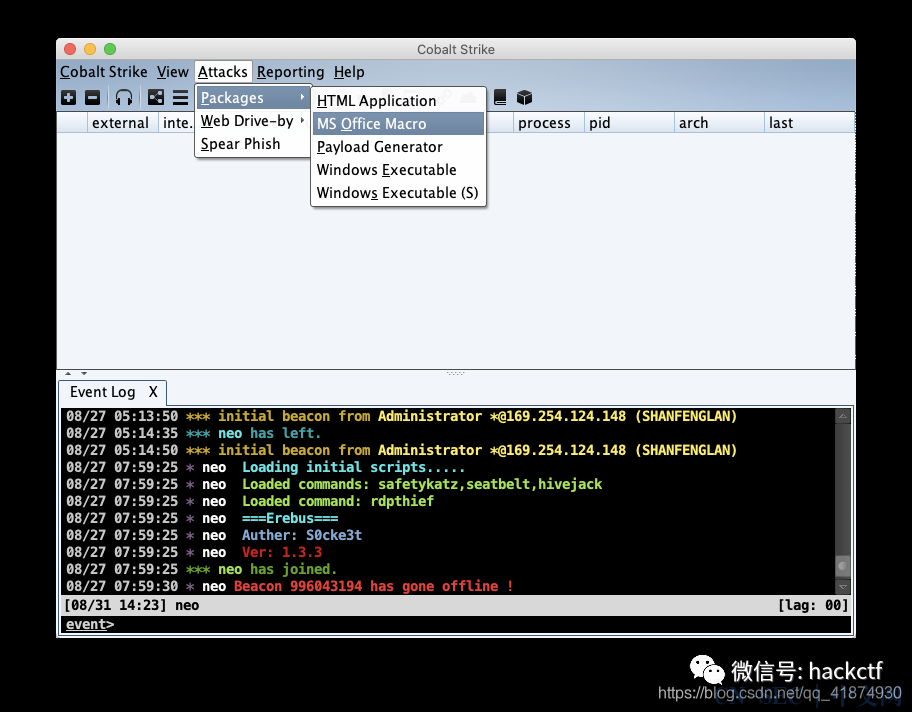

第一步:制作一个恶意的模版并确保能够上线

这里以cs的宏木马为例。

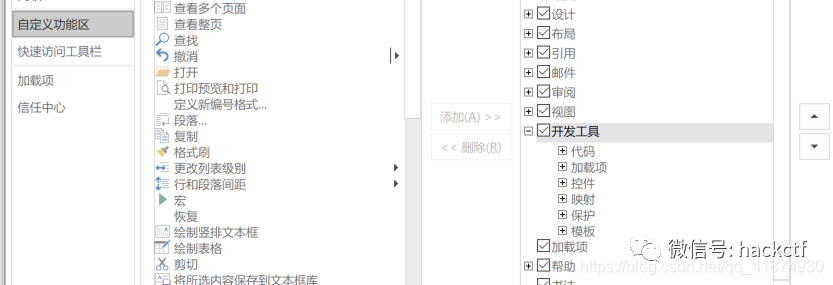

获取到恶意的VB代码后打开word,在工具栏的空白区域右键,点击自定义功能区

勾选开发工具选项。

此时就会出现开发工具这一栏

此时点击Visual basic,将恶意代码复制到project的指定地点如下图所示

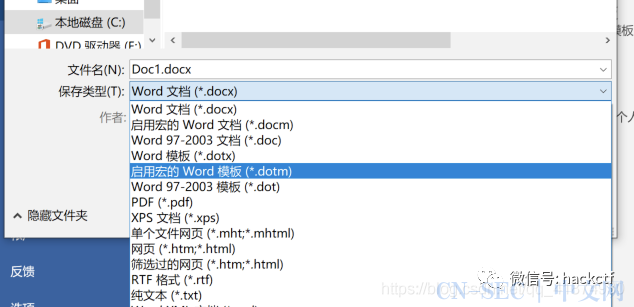

然后关闭代码框,将这个word文件另存为一个dotm模版文件

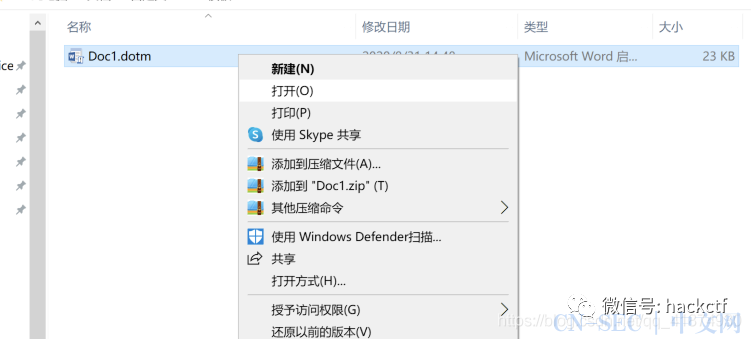

这时候可以先测试一下模版能否上线,操作为在模版文件上右键,双击是无法打开模版文件的,在模版文件上双击默认是以此模版创建新文件,切记。

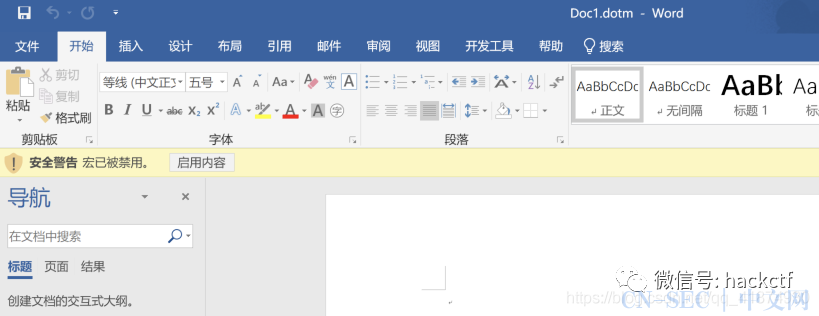

点击启用内容即可上线。

测试完成。

第二步:制作远程加载恶意宏模版的docx文件

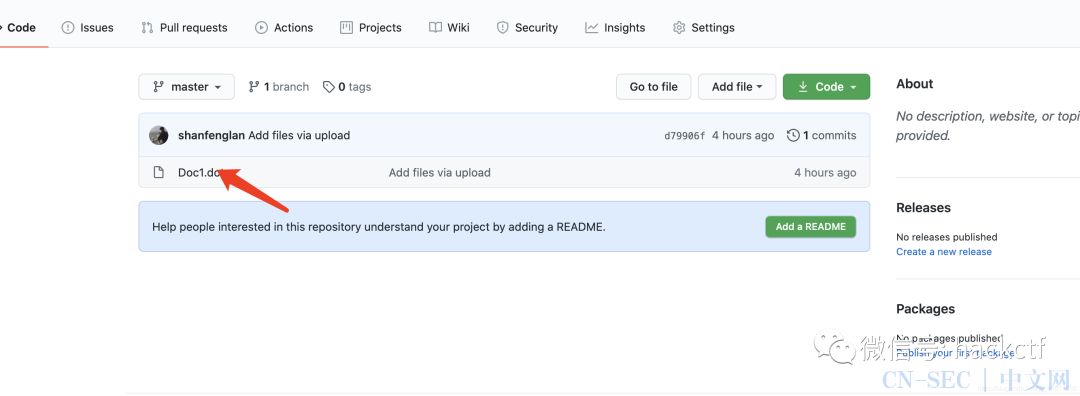

1.将恶意文件上传到服务器

首先将刚才已经制作好的含有恶意代码的模版文件上传到服务器上,这里采用github来做这个实验,点击下图中上传的恶意文件。

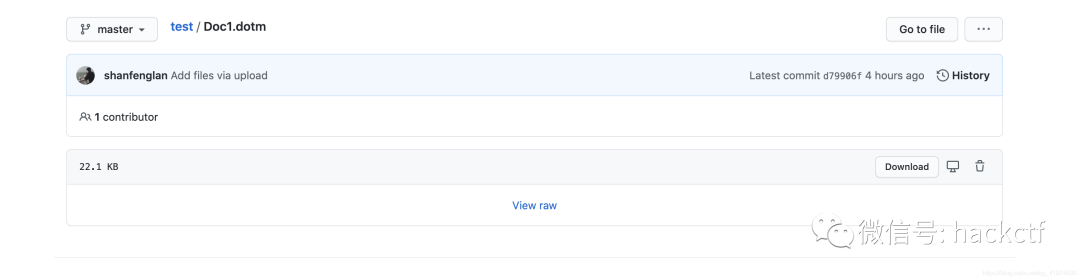

会进入下图这个页面

复制这个页面的url

并在url后面加上?raw=true,最终结果如下,把这行保存下来等下会用到。

https://github.com/shanfenglan/test/blob/master/Doc1.dotm?raw=true

2.加载服务器上的恶意文件

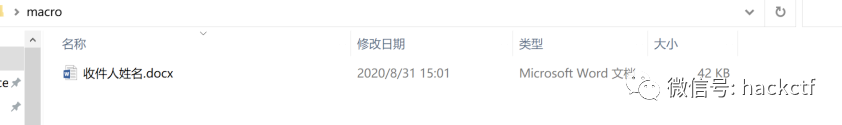

打开word找一个任意的模版双击使用,然后什么都不用改直接保存在任意路径下。

将文件改名,改为zip结尾。

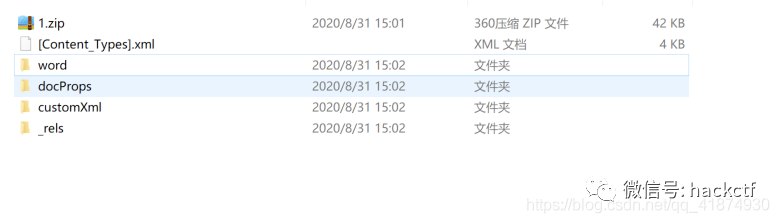

将其解压缩

进入word文件夹中的_rels,找到settings.xml.rels文件

编辑这个文件,将其的target属性的值改为我们上面的那个url,也就是

https://github.com/shanfenglan/test/blob/master/Doc1.dotm?raw=true,然后保存退出。

接下来将刚才解压生成的文件压缩回去,并且改名为后缀名为docx的文件。

结果

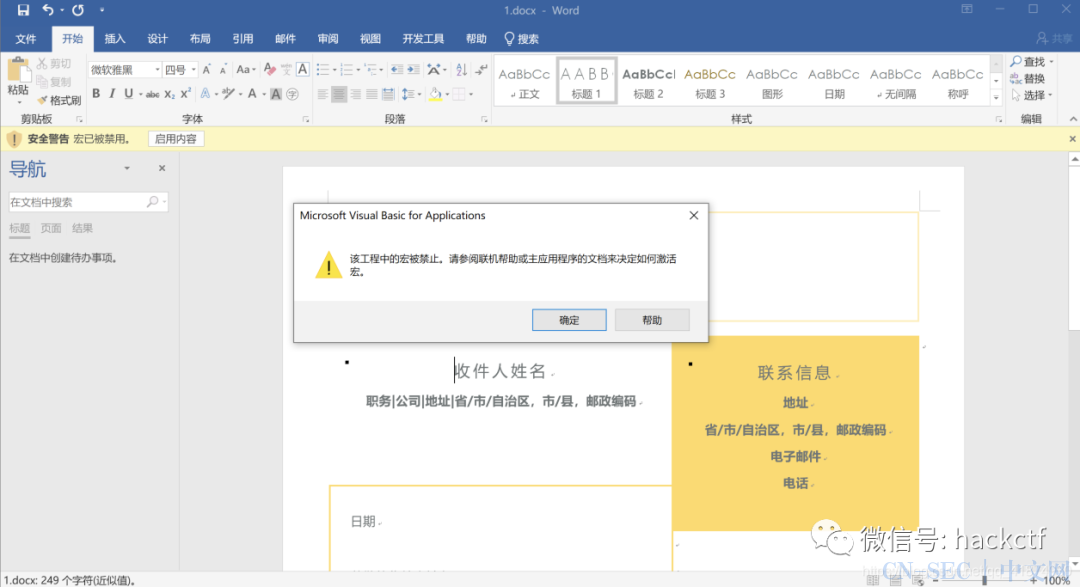

直接双击1.docx文件

打开后会是这个样子我们不用管他,点击确定就好,然后点击启用内容。

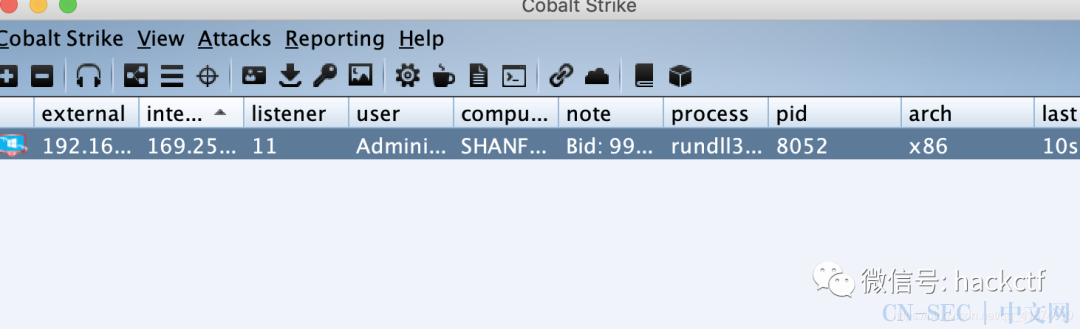

发现木马上线

然后把这个文件扔到vitrual total上查杀病毒,发现只有两家公司的杀毒软件认为其是病毒

至此实验结束。

总结

众所周知,docx文件无法执行宏代码,所以发送docx文件的时候对方容易放松警惕,从而提高进攻的成功率。

HW必备-蜜罐、Honeyd、网络与行为、数据分析等相关工具列表总结

扫描关注乌云安全

觉得不错点个“赞”、“在看”哦

本文始发于微信公众号(乌雲安全):远程加载含有恶意代码的word模版文件上线CS

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论