原创作者:Shanfenglan7

作者介绍:一个刚步入安全行业的人,乐意分享技术,乐意接受批评,乐意交流。希望自己能把抽象的技术用尽量具体的语言讲出来,让每个人都能看懂,并觉得简单。最后希望大家可以关注我的博客:shanfenglan.blog.csdn.net

内网ip段

A类:10.0.0.0-10.255.255.255

B类:172.16.0.0-172.31.255.255

C类:192.168.0.0-192.168.255.255

获取主机名

hostname或者echo %COMPUTERNAME%

systeminfo

systeminfo | find /i "domain"#查看机器在哪个域

systeminfo | find /i "KB"#查看系统安装的补丁

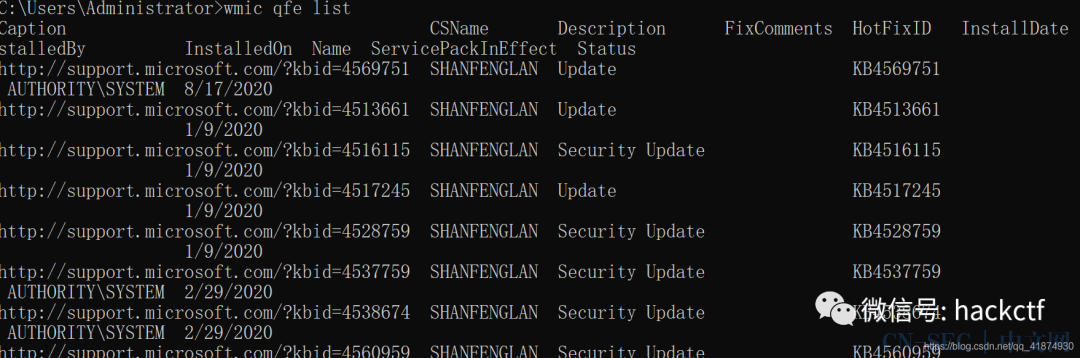

wmic

wmic qfe list #查看补丁详情

wmic process get caption, executablepath,commandline # 查看进程并显示运行进程的命令语句

wmic process where name=“WMIC.exe" call terminate #终止某个进程

wmic os get name,servicepackmajorversion #提取操作系统的servicepack版本

wmic product get name,version #得到安装部分应用的版本

wmic product where name=“name” call uninstall /nointeractive #卸载名字为name的软件

wmic share get /ALL #查看共享情况

wmic nteventlog get path,filename, writeable #得到日志文件的位置

sc

sc query state= all #查询系统的服务信息

net

建立共享链接

net use ipadmin$ /user:“domainusername” “password”

#获取对方电脑的控制权,这条命令执行成功后可以执行psexec进行远控

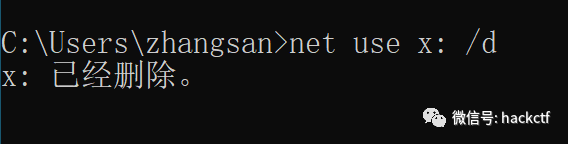

net use #查看当前网络共享连接

net use ipc$ /delete #删除指定ip的共享链接

net use x: 192.168.23.8C$ /user:“testAdministrator” “123”

#将目标的C盘映射到本地成为X盘

net share names$=C: /unlimited 共享一个盘 name为共享的名字(或许需要管理员权限)

net share #查看共享信息net share ipc$ 开启ipc$共享net share ipc$ /del 删除ipc$共享net share c$ /del 删除C:共享

添加用户输入:net user 用户名 密码(可选) /add

修改用户密码:net user 用户名 新密码 该命令需权限高于要修改的用户名

删除用户:net user 用户名 /del

net group “domain admins” username /add #在域控制器上执行这个可以讲用户加到域管理员组中。

net user username /actives:yes /domain #启动一个被锁定的账号 要有域管权限

账号与组相关

net group “domain computers” /domain #查看域内的电脑

net group “domain admins” /domain #查看域管理员

net group “domain controllers” /domain #查看域控

net user hacker /domain #获得hacker账户的具体信息

net accounts /domain #获得域内账户的密码策略信息

net accounts #查询本地账户的密码策略信息

net view /domain:domain_name #查看域内的电脑

其他用法

net view #查询同一个域内的机器列表

net view /domain #查看几个域

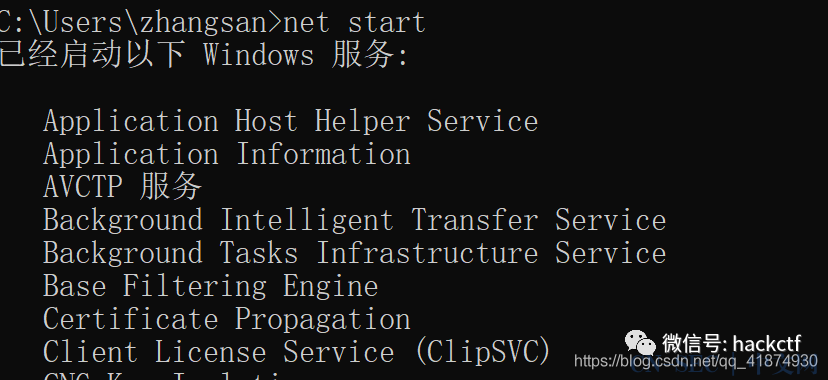

服务相关

net start #查看开启的服务

net stop servicename #关闭服务

nbtstat

nbtstat –A ip #查看目标ip的用户

netstat

netstat -bnao #查看任务跟pid端口等

netstat -r #查看路由

netstat -anplt

-a或–all:显示所有连线中的Socket;

-n或–numeric:直接使用ip地址,而不通过域名服务器;

-p或–programs:显示正在使用Socket的程序识别码和程序名称;

-l或–listening:显示监控中的服务器的Socket;

-t或–tcp:显示TCP传输协议的连线状况;

定位域控

net time /domain

systeminfo 中的 domain

ipconfig /all 中的 DNS Suffix Search List

扫描53端口,找 dns 位置

set log

net group “domain controllers” /domain

其他

一条cmd命令ping 内网存活主机

for /l %i in (1,1,255) do @ping 192.168.1.%i -w 1 -n 1 | find /i “ttl”

FOR /F "eol=- tokens=1 delims= " %a IN (‘net view’) DO @(echo name: %a, ip: & ping %a -w 1 -n 1 | find /i “ttl” & echo.) # 将net view 的结果挨个ping 一遍,输出机器名和ip

任务管理器taskmgr

桌面进程 explorer

组策略设置:gpedit.msc

appwiz.cpl添加与删除

sysdm.cpl 系统属性页面可以配置环境变量

tasklist /svc #查看当前的任务列表

taskkill /f /pid 123 #强制终止pid为123的任务

gpedit.msc #打开本地组策略管理

eventvwr #打开日子页面

services.msc #打开服务页面

gpupdate /force 强制同步组策略

runas /user:administrator(用户名) cmd.exe(应用程序的名字)#cmd切换用户

systeminfo | find /i “kB” #查看系统补丁

REG query HKLMSYSTEMCurrentControlSetControlTerminal" "ServerWinStationsRDP-Tcp /v PortNumber #获得远程端口

klist #检验缓存票据

klist purge #删除所有票据

扫描关注乌云安全

觉得不错点个“赞”、“在看”哦

本文始发于微信公众号(乌雲安全):windows环境下信息收集的相关命令详解与延伸与内网定位

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论