本文为看雪论坛优秀文章

看雪论坛作者ID:chionyuna

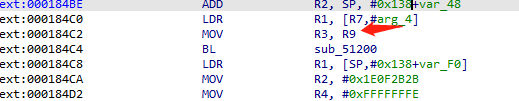

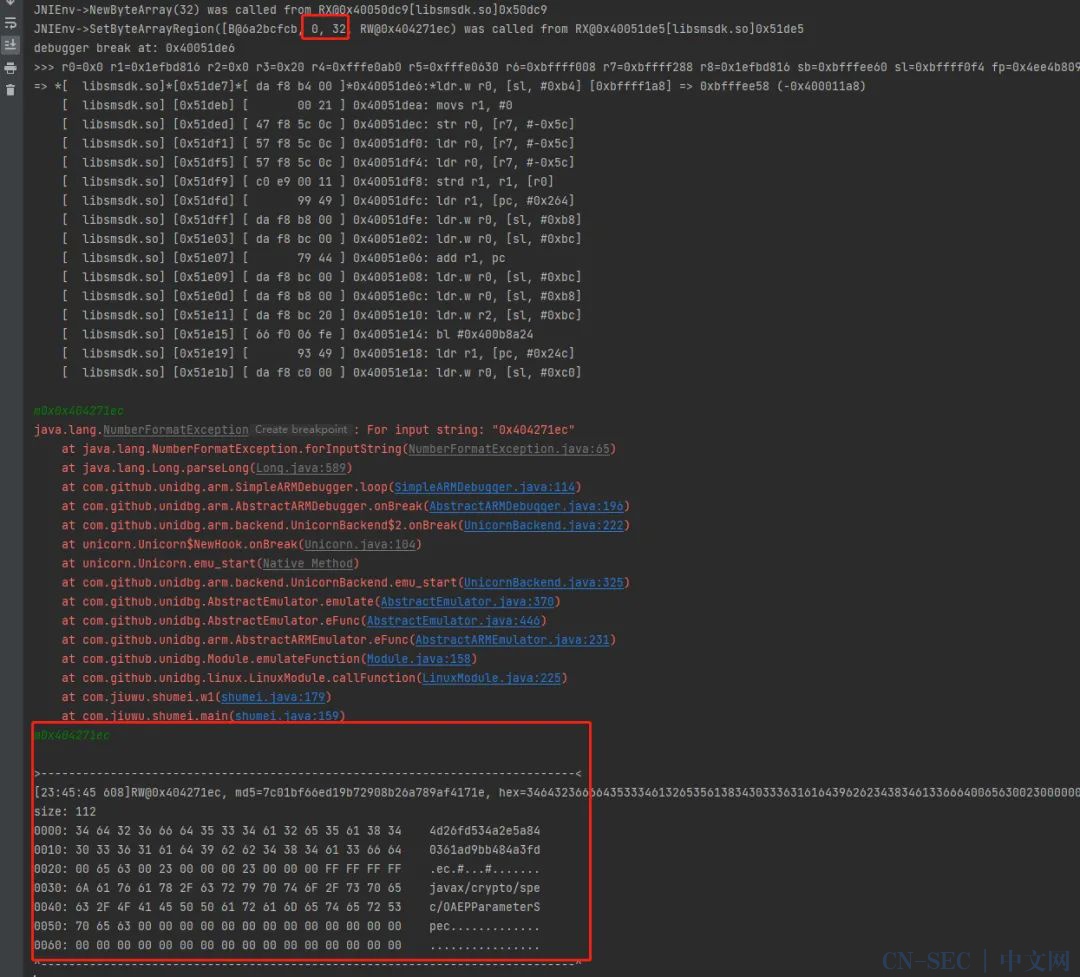

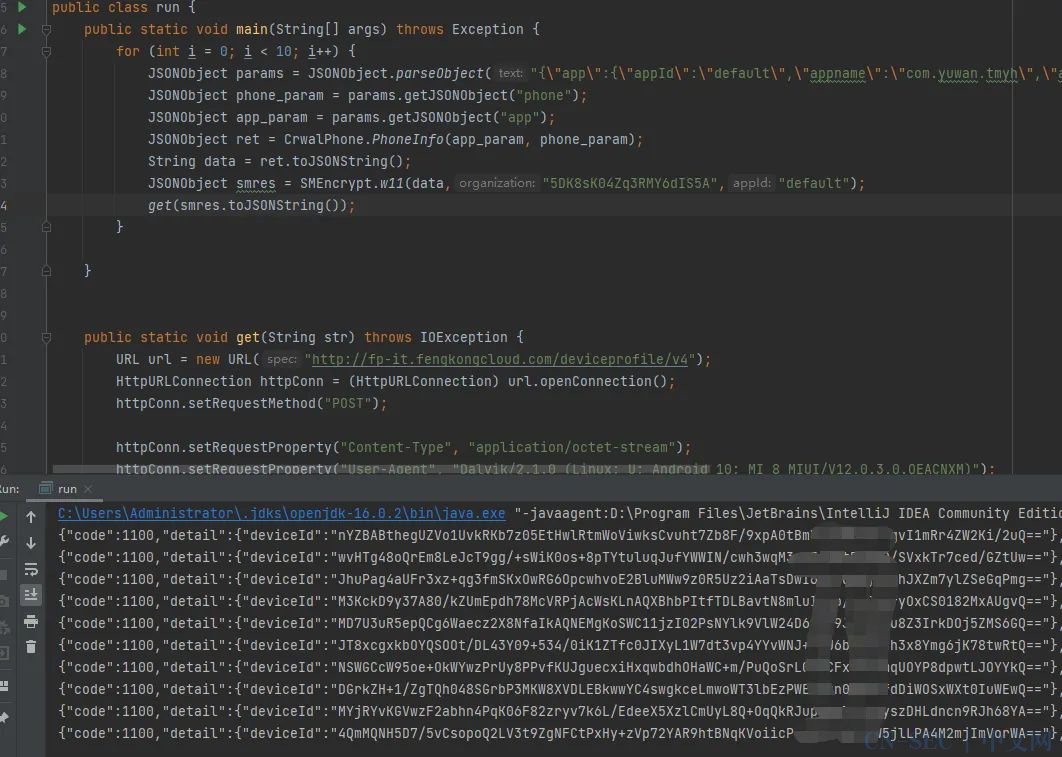

Debugger debugger = emulator.attach();debugger.addBreakPoint(module.base + 0x17E00+ 1);

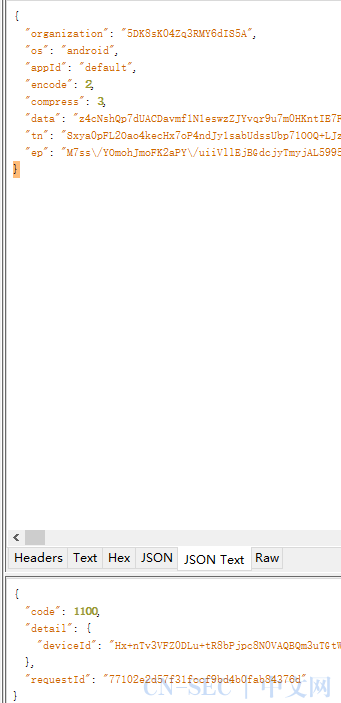

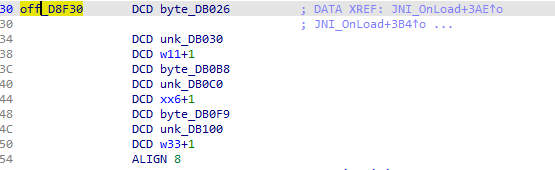

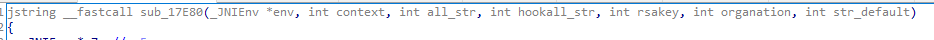

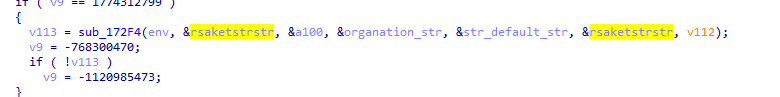

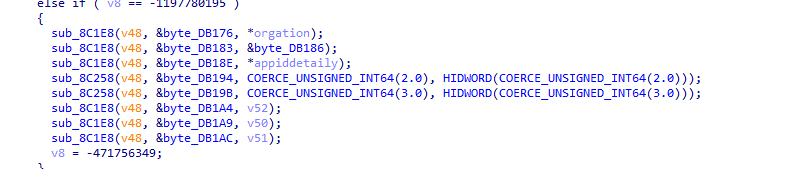

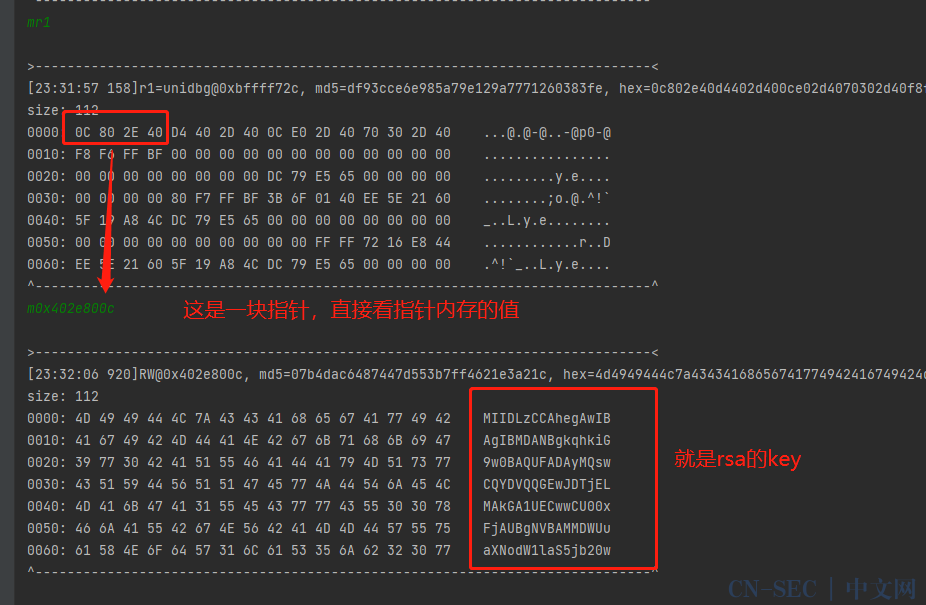

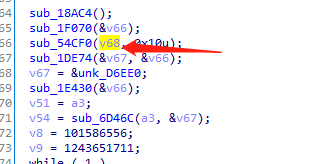

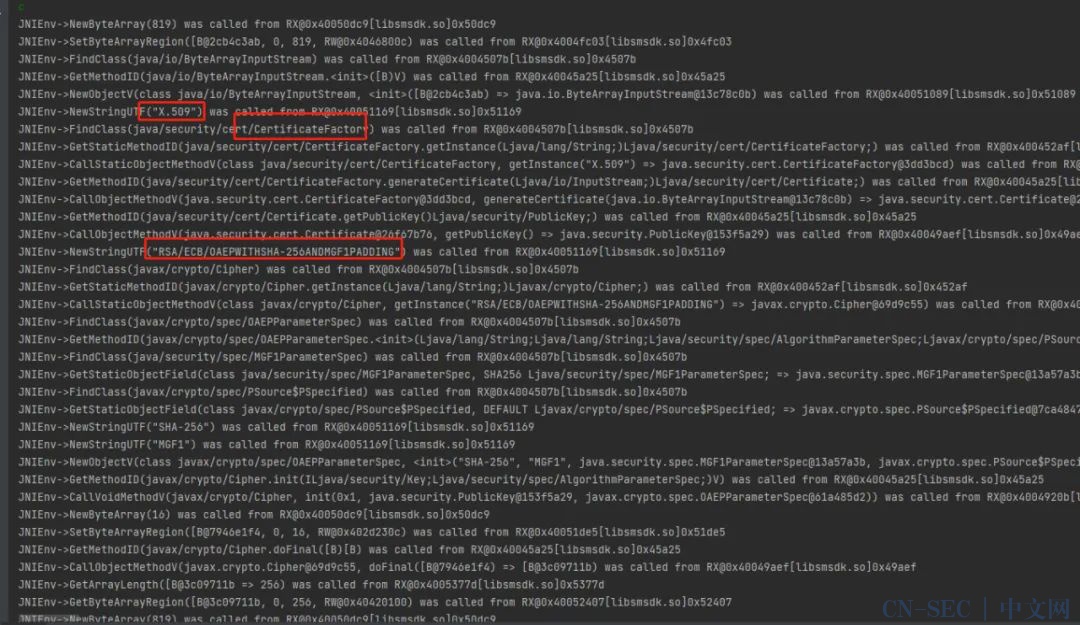

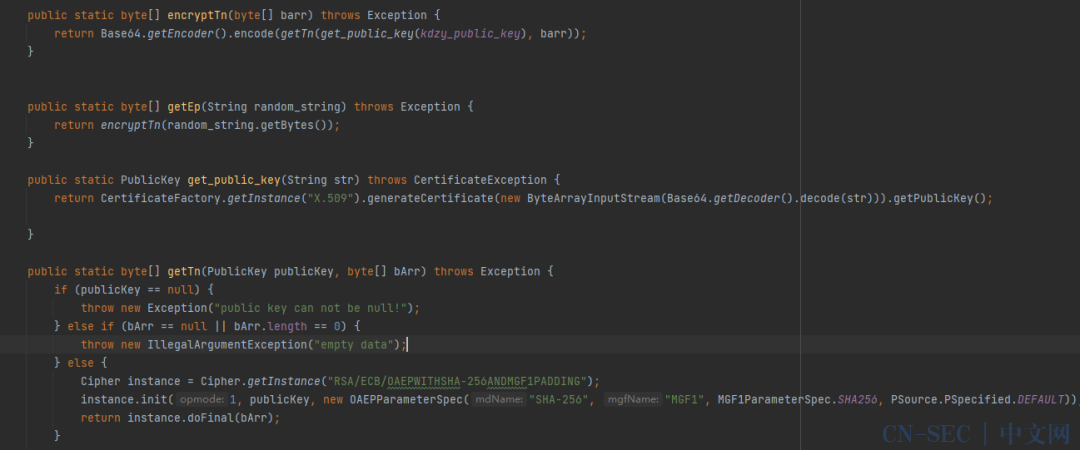

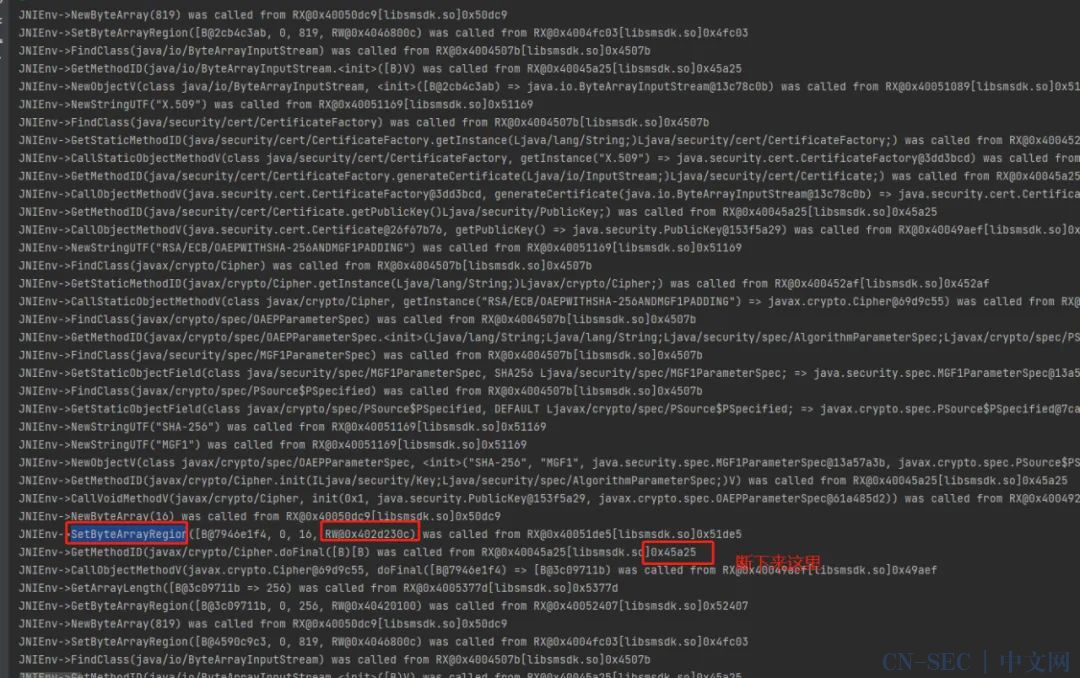

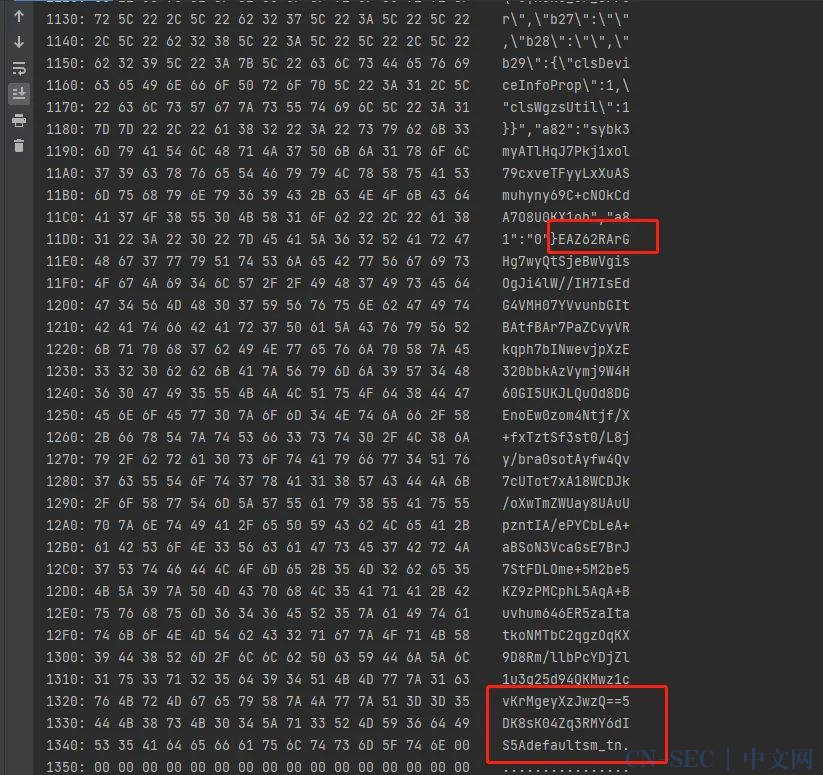

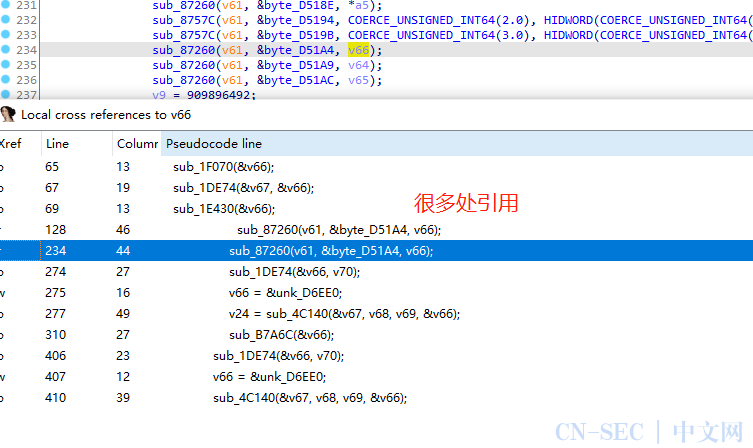

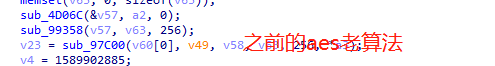

sub_8C1E8(v48, &byte_DB176, *orgation);sub_8C1E8(v48, &byte_DB183, &byte_DB186);sub_8C1E8(v48, &byte_DB18E, *appiddetaily);sub_8C258(v48, &byte_DB194, COERCE_UNSIGNED_INT64(2.0), HIDWORD(COERCE_UNSIGNED_INT64(2.0)));sub_8C258(v48, &byte_DB19B, COERCE_UNSIGNED_INT64(3.0), HIDWORD(COERCE_UNSIGNED_INT64(3.0)));sub_8C1E8(v48, &byte_DB1A4, v52);// data 这个时候的data已经加密好了 随机数的md5keysub_8C1E8(v48, &byte_DB1A9, v50);// tn a100str(有b1,就是data加密前的str)+ep+orgation+appid+sm_tn 的md5 加密,在一次rsasub_8C1E8(v48, &byte_DB1AC, v51);// ep 随机数的rsa

那没事了。跟3代一样。

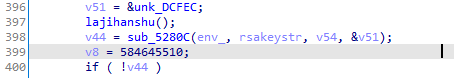

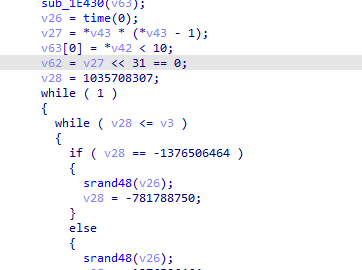

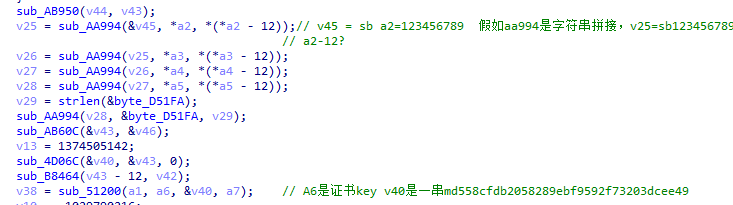

v43是字符串拼接之后的东西,应该是md5了一下。拿去验证一下,结果是的。

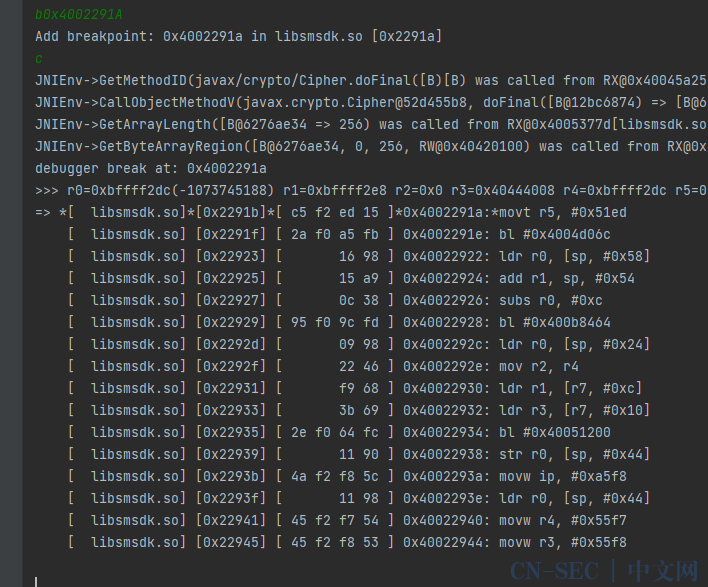

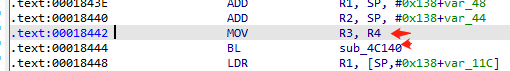

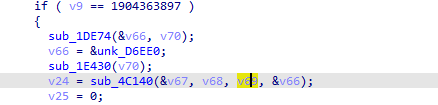

最后重头戏,看data。

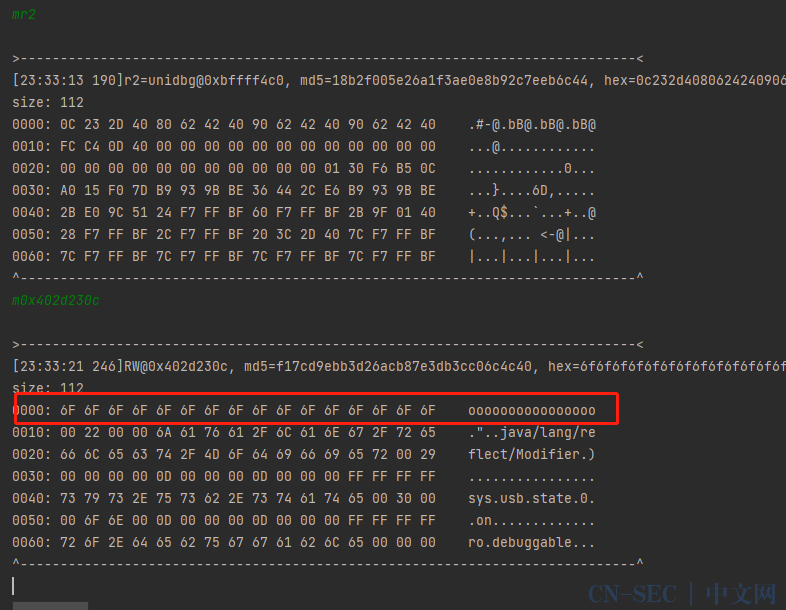

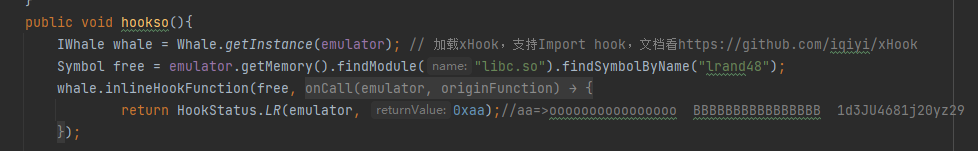

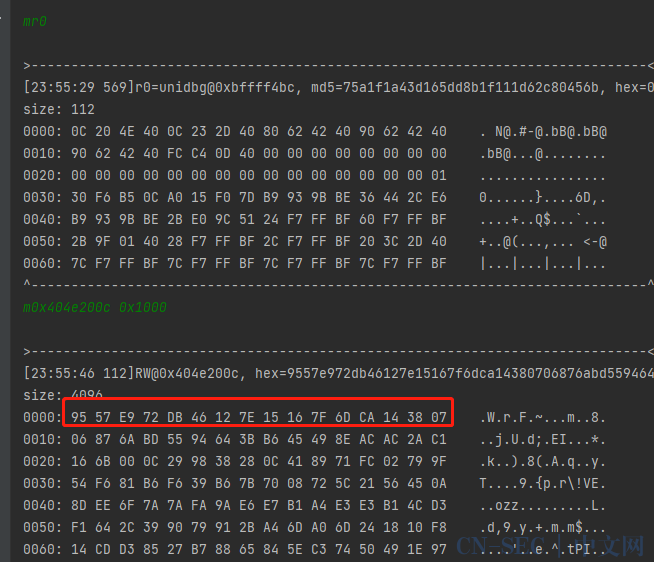

data这里有很多处引用。慢慢分析吧,也可以根据unidbg先去打印一遍函数的执行流程,根据流程来trace。

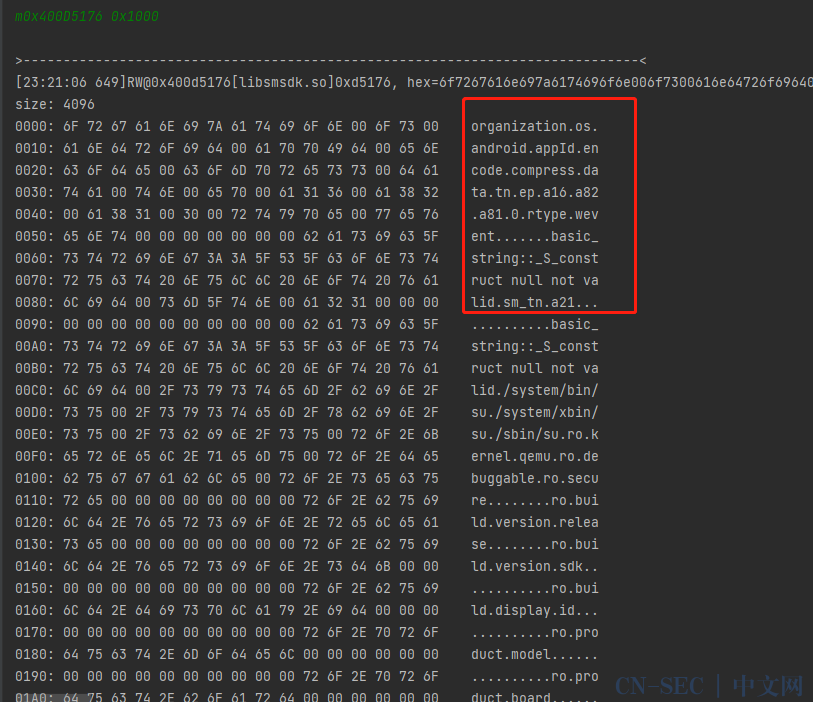

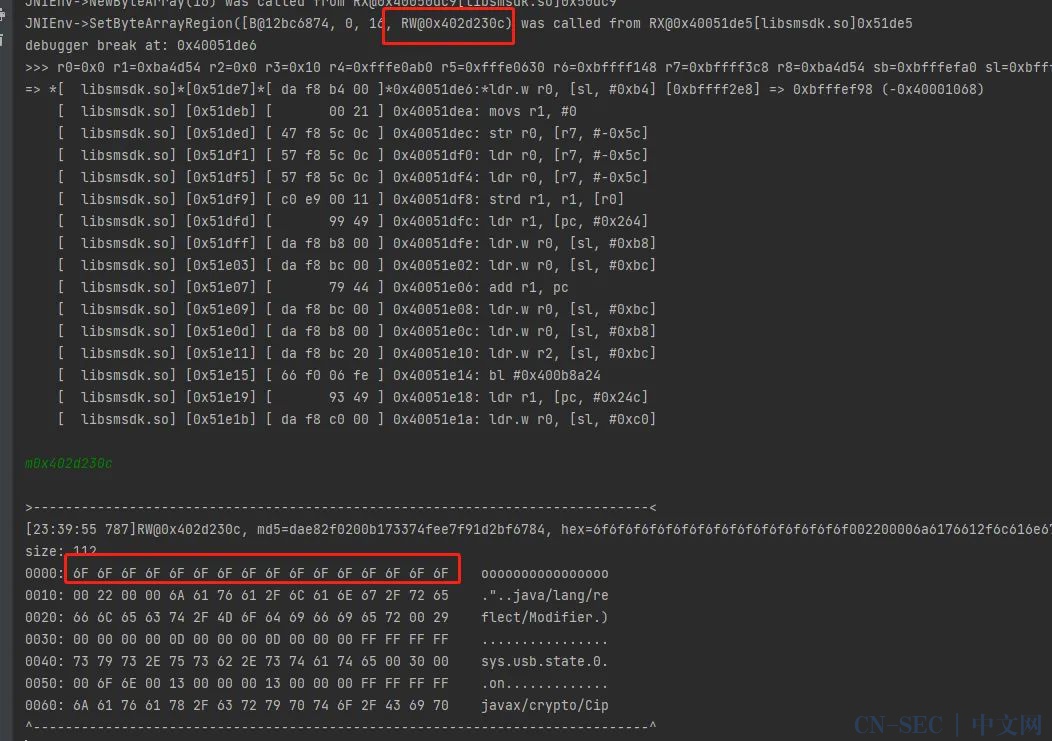

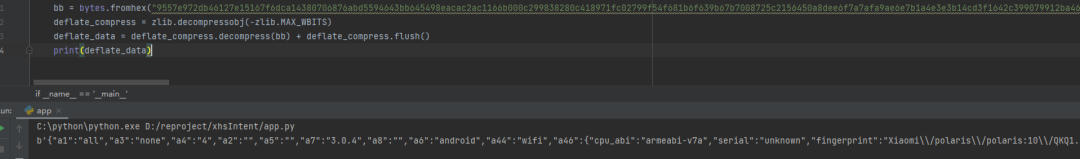

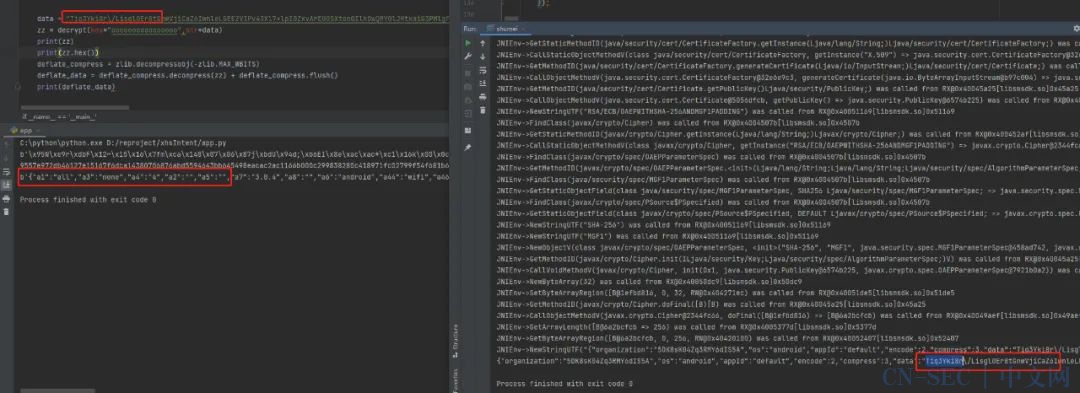

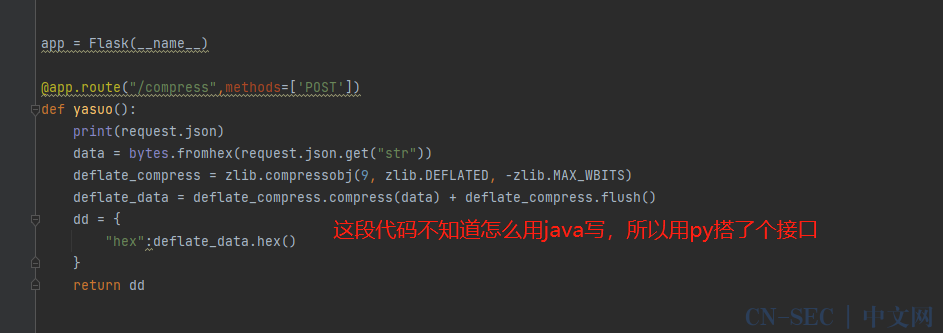

为了进一步的验证,我把hex提取出来。解压一下试试:

正常解。最终的算法我就不放了,自己研究一下就能搞定,都是标准算法。没有任何魔改的点。

没有任何毛病。

看雪ID:chionyuna

https://bbs.pediy.com/user-home-775817.htm

官网:https://www.bagevent.com/event/6334937

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

故障模式及影响分析(FMEA)是一种系统性分析方法,用于识别潜在失效模式、失效原因及其对系统性能的影响。FMEA可以在系统设计的不同阶段应用,随着设计的不断深入,反复更新。当系统可以用功能框图表示时,FMEA就可以开始。 FMEA的适用范围非常广泛,可以有不同…

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论