GourdScan

之前俩个轮子中的一个的升级版,谈不上神器。

谈谈升级了哪些:

1.更新了代理的方式,抛弃了占用内存极高的burp,采用了tornado进行代理,缺点是暂不支持https的代理。

2.更新了测试的逻辑,不会因为sqlmapapi的出错导致代理的挂起。

3.添加了分布式的支持,其实也就是通过mysql查询出正在运行任务最少的机器进行返回。

PS:此处应有感谢,开个玩笑,希望大家积极给我提取意见,进行改进。

被动式注入检测工具 程序使用python与php开发,需要安装python。 利用sqlmapapi进行漏洞的检测,然后通过浏览器代理方式获取请求,然后对其进行测试

INSTALl

环境 python 2.7 tornado

php

mysql

apache

Windows

安装好python pip install tornado

这里使用的usbwebserver打包了一套环境,直接可以双击运行,修改配置看linux的配置方式即可。 https://github.com/code-scan/GourdScan/releases/tag/windows

Linux

先安装好lamp,

mysql create database pscan;

use pscan;

source pscan.sql

移动web文件和安装依赖 mv root/* /var/www/html

pip install tornado

修改conn.php中的数据库信息

修改 ./proxy/isqlmap.py self.webserver="http://localhost:88/"

改成你自己的主机地址和端口。

修改./proxy/task.py def update():

url="http://localhost:88/api.php?type=sqlmap_update"

urllib2.urlopen(url).read()

def api_get():

url="http://localhost:88/api.php?type=api_get"

data=urllib2.urlopen(url).read()

改成你的host地址

配置

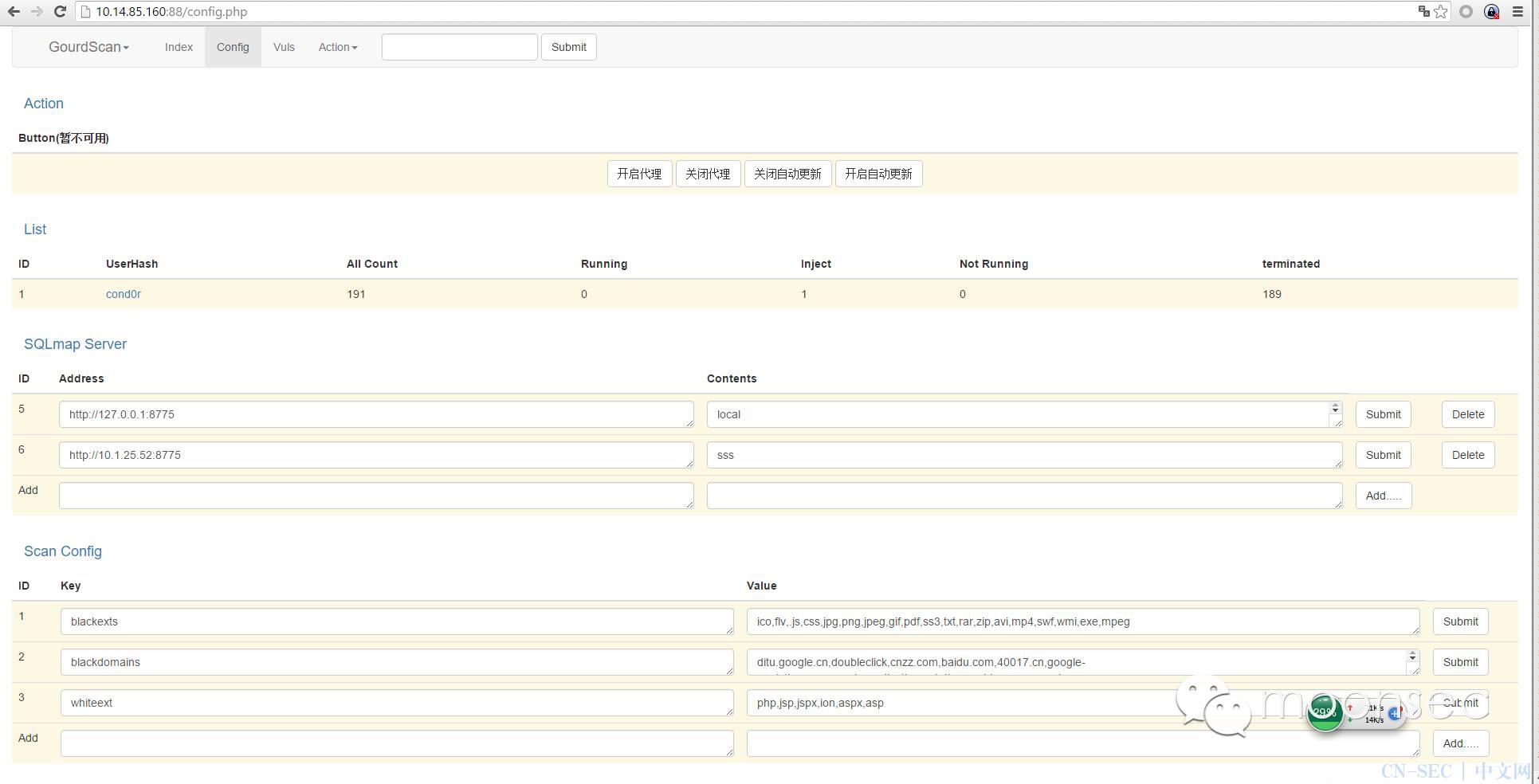

打开 http://localhost:88/config.php 在list里面添加sqlmapapi节点

格式为 http://127.0.0.1:8775 (不需要最后一个/)

浏览器设置代理,并且添加一个http header User-Hash: youhash

youhash可以随意填写,主要用于分类 若不填写默认是 cond0r

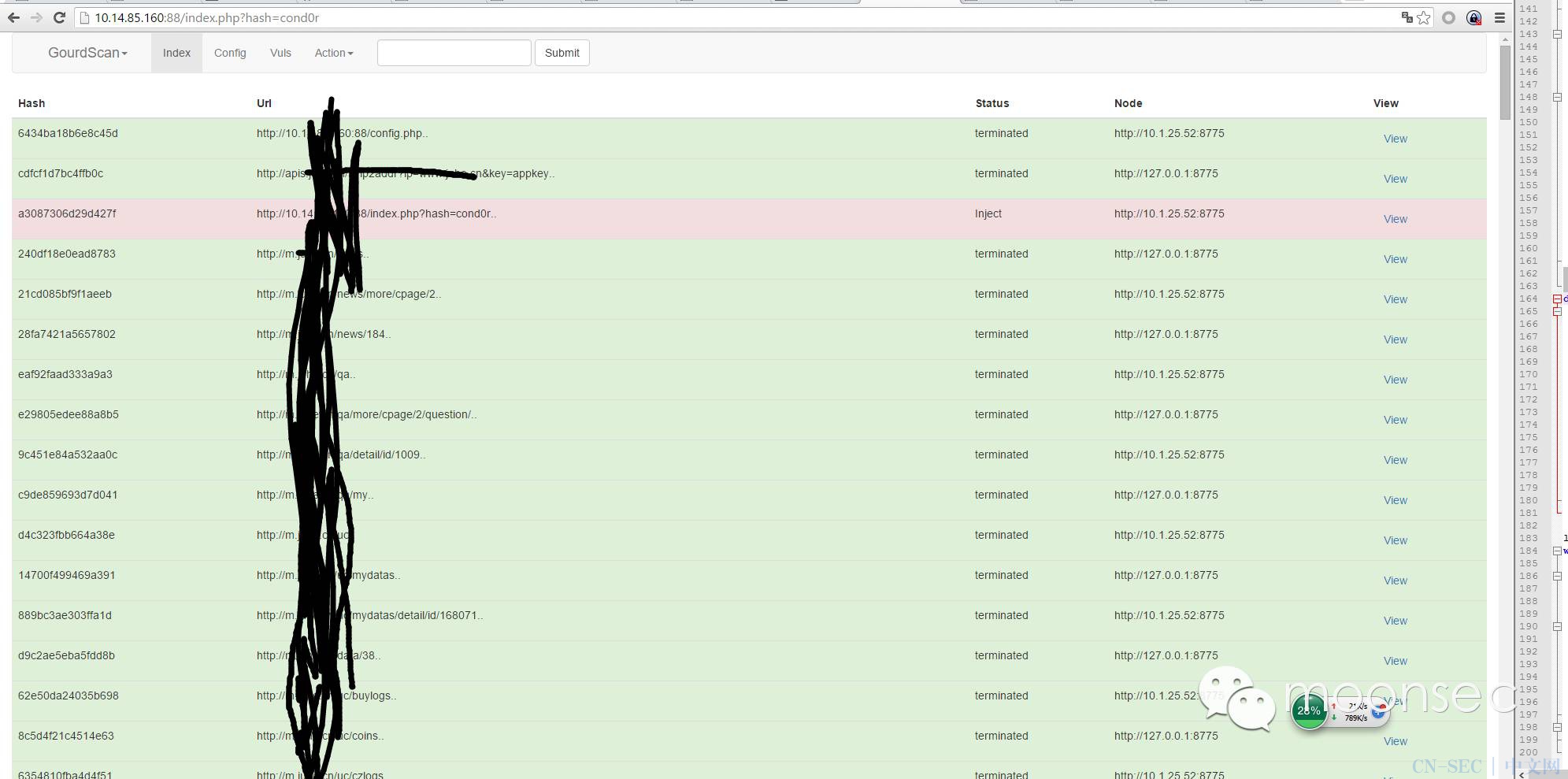

可以在 http://localhost:88/config.php 查看你的分类,点击分类名称即可查看。

使用

首先运行sqlmapapi,并且在config里面增加至少一个节点 cd proxy/

python proxy_io.py 8080&

python task.py&

然后将浏览器代理设置为 http 127.0.0.1 8080

然后一顿请求之后可以打开 http://localhost:88/config.php

点击分类进行查看信息了,差不多等待几分钟之后会将请求测试结束,你的节点越多效率就越高。

项目地址:https://github.com/code-scan/GourdScan

如果在使用中遇到什么问题可以去提交issue

原文始发于微信公众号(moonsec):GourdScan分布式被动注入漏洞扫描工具

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论