介绍17.10版本安装指导工具使用云端试用价值

介绍

Fortify SCA是一个静态源代码安全测试工具。它通过内置的五大主要分析引擎对源代码进行静态的分析和检测,分析的过程中与其特有的软件安全漏洞规则集进行全面地匹配、查找,从而将源代码中存在的安全漏洞扫描出来,并整理生成完整的报告。扫描的结果中不但包括详细的安全漏洞的信息,还会有相关的安全知识的说明,并提供相应的修复建议。Fortify SCA支持超过25种开发语言,可检测770个独特的漏洞类别,并拥有超过970,000个组件级API。

下图是在Gartner 2019 Magic Quadrant for Application Security Testing所处的位置。synopsys是指coverity,Micro Focus指foritify,Veracode需要上传代码,所以国内接触不多,深耕北美和欧洲市场。IBM的产品是AppScan Source (我们知道的和WVS齐名的扫描器是 AppScan Standard for desktop),WhiteHat Security公司的产品是Sentinel,做一些开源软件成分组成分析和 AST SaaS、黑盒平台。

17.10版本

为大家带来HPE_Security_Fortify_SCA_and_Apps_17.10_Windows和HPE_Security_Fortify_SCA_and_Apps_16.10_Mac的license版本,license到期时间为2032年,对应的规则包也是17年的。Fortify软件就是大名鼎鼎的白盒工具,目前不提供试用,最新版本是19.1.0。现在大家都使用同一套license放置在foritify的按照目录下,所以只要找到安装包,就可以复用license使用。经测试该license不支持python语言,扫描JavaScript代码有时候会卡死,不支持升级,但是扫描能力方面卓越、不需要更改系统时间,可导出报告,下面分享的windows和mac版本笔者已经稳定使用一年多了。

安装指导

下载地址:

•HPE_Security_Fortify_SCA_and_Apps_17.10_Windows 链接:https://pan.baidu.com/s/1HzigpMQHxYOg_MiY06nqYg 提取码:agdk•HPE_Security_Fortify_SCA_and_Apps_16.10_Mac.tar.gz 链接: https://pan.baidu.com/s/1Loixy8iKI6ClTZhxMvLgag 提取码: 3tau

推荐大家使用较新带规则包的17.10,如果是mac环境就用16.10版本,16.10的windows版本在信安前线昨天有过分享代码审计工具 Fortify SCA 16.10 crack版本下载,本文介绍的17.10的安装包内容如下:

16.10mac版本安装包的内容

mac版本安装后

下载17.10后安装时点击运行windows_x64的安装文件即可,安装后将Fortify.license放置在安全根目录进行激活,建议操作系统环境不低于8核8G的windows server2018。安装完成后将2017Q1_EN这个规则包解压,放置在foritify安装目录下的coreconfigrule目录。具体的规则逆向可以参考:https://bbs.huaweicloud.com/blogs/113747

工具使用

以thinkphp项目为例,下载源代码后保存在本地。

打开foritify的扫描向导下一步即可

点击执行向导生成的bat脚本,启动执行扫描。

生成的fpr文件可以使用fortify audit workbench软件打开查阅结果。

云端试用

web服务器版本的foritify称为Fortify软件安全中心,发展历程是从早期foritify360到现在的Fortify Software Security Center(SSC),特点是工作流程的集合和使用机器学习自动验证安全问题,如果想使用云端的foritify服务则可以使用Fortify on Demand,该链接提供15天试用:https://www.microfocus.com/en-us/products/static-code-analysis-sast/overview 使用邮箱注册激活即可,推荐用https://10minutemail.com/10MinuteMail/index.html 申请一次性邮箱。注意:该SAAS服务需要以zip打包的形式将代码上传。以下是dashboard界面

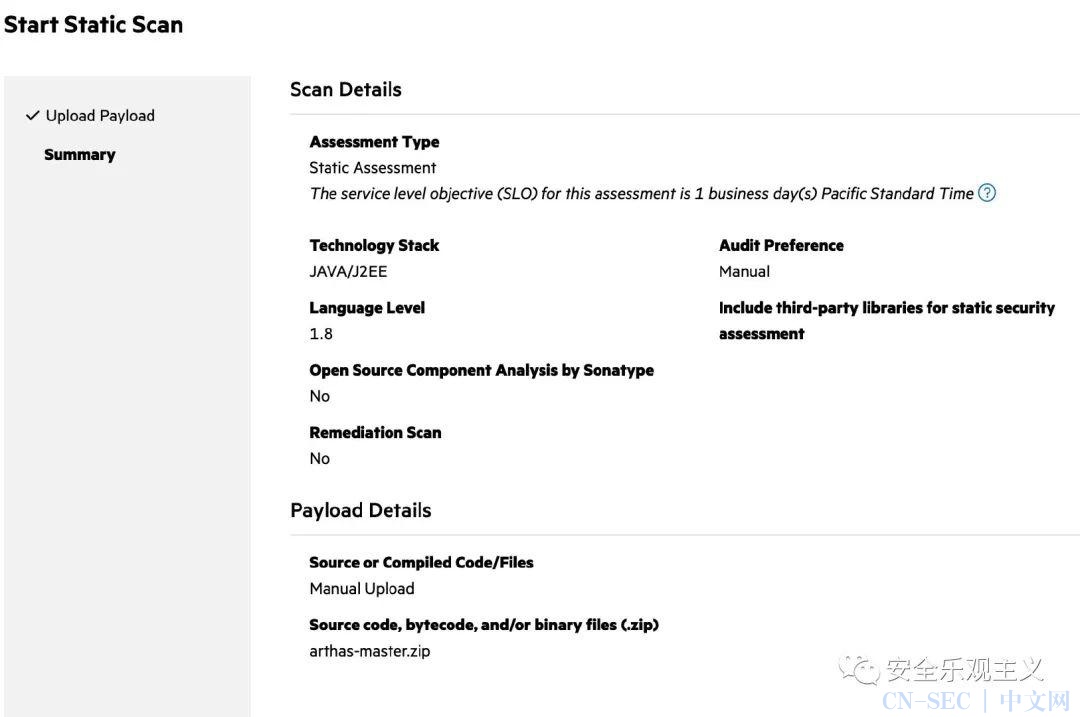

以下是向导界面的一些信息,笔者的使用感受是相比其他静态分析软件,其最大的优势集成了SDLC各周期,可以详细的选择应用程序的类型和技术框架。

该服务支持静态的代码扫描和导入URL的执行动态黑盒扫描。也支持导入单机版foritify的fpr格式的报告。由于扫描需要在序列里等待,所以比较慢,大概需要一个小时。

下面是扫描apache-tomcat-9.0.14的结果:

价值

代码扫描的价值对于甲方企业是更多快好的发现漏洞,并提出更好的修复建议帮助修复降低漏报暴露的风险、提升所交付软件的安全属性。对于乙方在于发现漏洞形成规则,积累到waf、ids。如何将其使用到有产出需要看安全建设的场景,成功的关键在于和业务方进行互动,贴合开发流程,如果你面临每日构建、上千个系统迭代的话,用商业工具自动化可以集成工单、积累数据驱动改进。应用安全团队在这方面依赖于整体基础设施的能力,企业的信息安全策略也不会要求实现很多。如果单纯考虑攻防视角挖洞的情况来看,商业引擎的优势其误报率、漏报率低,比人工节省时间,支持语言种类丰富,可以作为一个十分有用的引擎;劣势是不能基于专家经验和发现逻辑问题。笔者的做法是先扫一把,厘清框架结构和判断整体安全性,分析数据流。定制规则比较难,需要了解控制流和数据流分析进行污点分析。一般是已经发现漏洞,然后摸索着写规则,拉出来其他产品线的漏报。根据owasp benchmark的报告商业工具误报率大约为40%,开源工具的误报是70%,当然白盒如果误报高,漏报率(1-发现率)肯定低。请读者们大胆使用工具极致自动化、流程化、智能化吧。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论