*本文原创作者:挑灯看剑,本文属FreeBuf原创奖励计划,未经许可禁止转载

本人最近在某云服务商的服务器上捕获到一只活跃Bot僵尸,然后顺藤摸瓜成功进入黑客的C&C控制中心,观察到黑客团伙每天都会利用Botnet僵尸网络发动DDoS攻击,而这些Bot僵尸分布在世界各地,其中一部分Bot僵尸藏匿于服务器集群中。

本文暂不讲解如何定位捕获到Bot僵尸和如何潜入C&C控制中心,只讲解Botnet相关知识、观察到的Bot僵尸的行为表现、运行原理,以及幕后的黑客及其对集群的渗透原理。

僵尸网络介绍

僵尸网络(Botnet,又称机器人网络,Botnet是Robot network的合体词),指黑客利用沦陷的机器(称为肉鸡或僵尸电脑)组织成一个个控制节点,然后通过控制服务器(Command and Control Server,又称C&C、C2)对各分布式节点操控,组成一个僵尸网络,发送伪造数据包或垃圾数据包,使预定攻击目标瘫痪并拒绝服务(DoS, Denial of Service),有的Bot还会窃取受害组织的情报数据,并长期潜伏达数年,此类Botnet也是高级持续威胁(APT)的一种实现方式。

下表显示了僵尸网络在危害类软件中排首位(摘自维基百科)

| 有害软件 | 传播性 | 可控性 | 窃密性 | 危害级别 |

|---|---|---|---|---|

| 僵尸网络 | 具备 | 高度可控 | 有 | 全部控制:高 |

| 木马 | 不具备 | 可控 | 有 | 全部控制:高 |

| 间谍软件 | 一般没有 | 一般没有 | 有 | 信息泄露:中 |

| 蠕虫 | 主动传播 | 一般没有 | 一般没有 | 网络流量:高 |

| 病毒 | 用户干预 | 一般没有 | 一般没有 | 感染文件:中 |

Botnet网络结构

下图是常见的集中控制式的Botnet网络结构,此外还有不太流行的P2P Botnet,本次抓到的Botnet属于集中控制式的。

在集中控制式的Botnet中,各Bot和C&C通信,为了隐藏它们之间的通信,黑客常用IRC通道或HTTP站点,最近一些社交网站,如Twitter、Facebook也沦为C&C了。

就统计结果看,目前基于IRC通道的Botnet占绝大多数,本次抓到的Botnet也正是基于IRC通道。

Attacker通过C&C遥控世界各地的Bot对Victim发动DDoS攻击。

基于IRC通道的Botnet

IRC(Internet Relay Chat)是一种互联网聊天协议,目前世界上有超过60个国家提供了IRC服务,它的特点是速度快,聊天几乎没有延迟现象,并且只占用很小的带宽资源,所有用户可以在一个称为频道(Channel)的地方交谈或密探,和国内早期的聊天室很像,每个人都有一个昵称。不同的是喜欢使用IRC聊天的几乎都是软件高手,IRC有一套复杂的操作命令,类似Linux下的命令行操作。

基于IRC的Botnet运行原理是每个Bot充当IRC Client角色,登录到IRC Server,因此IRC Server充当了C&C控制中心的角色,从而形成了基于IRC的僵尸网络,由于IRC服务遍布世界各地,而Channel可以任意创建,还有登录授权认证,使得基于IRC的僵尸网络非常隐蔽、易于构建和控制,因此这种僵尸网络非常流行。

分析Bot源码可以看到连接的C&C控制中心IP是128.*.*.*,位于新加坡。

而从服务器的登录日志可以看到,黑客的IP是95.*.*.*,来自德国,登录时间为8月28日凌晨4:39。

黑客通过C&C发出DDoS攻击指令: !u @udp1 86.*.*.* 3306 30 , 该IP位于罗马尼亚,3306端口可知是攻击MySQL数据库服务,持续时长30s。

整个分布式DDoS僵尸网络攻击图如下,通过分布式的Botnet,黑客很好地把自己隐藏起来,通过IRC通道发出控制指令,控制这家云服务商网络上的肉鸡服务器发动DDoS攻击。

DDoS背后的利益

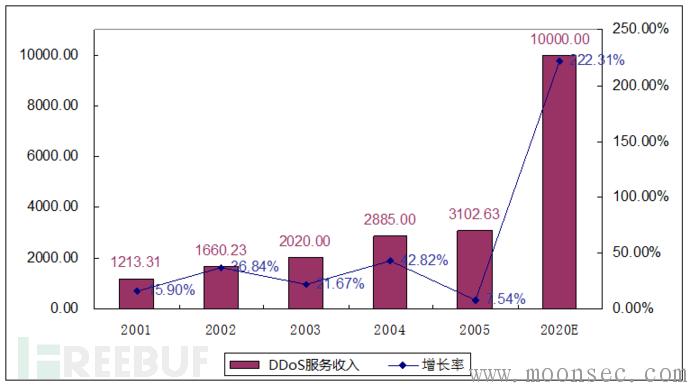

Botnet僵尸网络只是一种工具和手段,黑客发动DDoS攻击的目的是为了钱,下面这个图表(摘自知乎)显示了DDoS收入趋势,“2014年,全球DDoS攻击的收入达到6亿美元,中国DDoS攻击的总收入为3千万美元,到2020年,中国的DDoS攻击的收入将达到1亿美元,届时中国将成为全球最大、最令人瞩目的DDoS攻击市场”

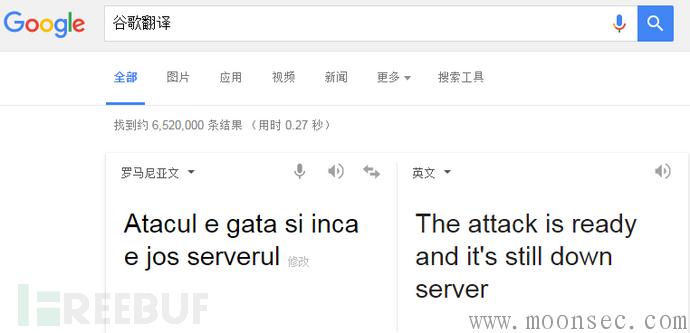

在分析Bot源码后,本人顺藤摸瓜登录到C&C控制中心,观察黑客的行为,发现他们在叫卖DDoS攻击服务,下面红线标注的是罗马尼亚语,用谷歌翻译成英文为一个IRC通道卖30欧元。

黑客一边演示DDoS攻击,一边告诉卖家”The attack is ready and it’s till down the server”(棕色箭头指示的罗马尼亚语翻译成英文),意为”攻击已经开始了,直到把服务器搞垮”,看样子买家是罗马尼亚的。

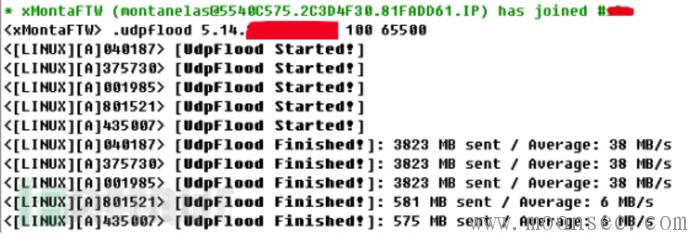

然后买家登录IRC通道亲自体验一把DDoS攻击,使用udpflood指令让僵尸网络对5.*.*.*的53端口(DNS服务器)发起UDP洪泛攻击。

Botnet操控示例

1. 发起对某个IP发起UDP 1型攻击,并指定攻击端口和攻击时长,从Bot源码分析可知有三种类型的UDP攻击,攻击强度以此增加。

下面是黑客与9月1日对葡萄牙的一个Web服务器进行2.7个小时(10000秒)的攻击

2.发起UDP洪泛攻击,可迅速搞垮对方,下图中发起洪泛攻击后,再ping就不通了,返回请求超时。

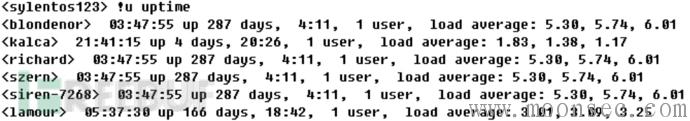

3.执行系统命令,比如uptime,!u表示对所有的受控Bot僵尸有效,也可执行cd, wget, top等系统命令。

4.执行黑客自定义的命令,比如.kill, .udpflood, .clear等,以小数点开头标识。

5.发起其它类型的攻击。

比如TCP Flood、HTTP Flood等,Bot源码中虽然有很多攻击类型,但据实际观察,发现黑客一直在使用UDP类型的攻击,也许是因为它比TCP类型的攻击更难防,因为TCP是需要建立连接的,很容易被IDS/IPS设备RST调,也很容易通过设置协议栈Syn Cookies屏蔽掉攻击包。

6.Bot僵尸还有端口扫描功能,扫描肉鸡网内其它弱点机器,然后尝试感染扩散Bot。

DDoS分布

据FireEye公司发布的一份最新报告显示,亚洲和东欧是网络攻击的热点区域。我们对回调标记的平均数以公司为单位进行计算并按国家分类,亚洲的中国大陆,韩国,印度,日本以及香港地区占全球攻击事件总数的%24。而东欧的俄国,波兰,罗马尼亚,乌克兰,哈萨克斯坦以及拉脱维亚以22%的比例紧随其后。

网上另一份数据表明(下图),在2013年,全球43%的DDoS攻击流量来自中国,而这些攻击流量大部分都是来自肉鸡机器,比如这家云服务商服务器集群中的肉鸡。当年的蓝翔肉鸡事件闹的沸沸扬扬,蓝翔技校的机房被黑客攻陷作为肉鸡,对美国发起DDoS攻击,事后竟使蓝翔技校一夜成名,成为背锅侠。

根据这几天的观察,被攻击者IP主要有以下这些,虽然黑客每天不断发起DDoS攻击,还会有更多的被攻击IP出现。

74.207.227.163美国

104.25.80.35美国

216.58.208.33美国

52.8.126.80美国

84.232.157.198罗马尼亚

188.212.101.36罗马尼亚

86.127.115.253罗马尼亚

46.37.14.7意大利

109.48.173.34 葡萄牙

幕后的黑客

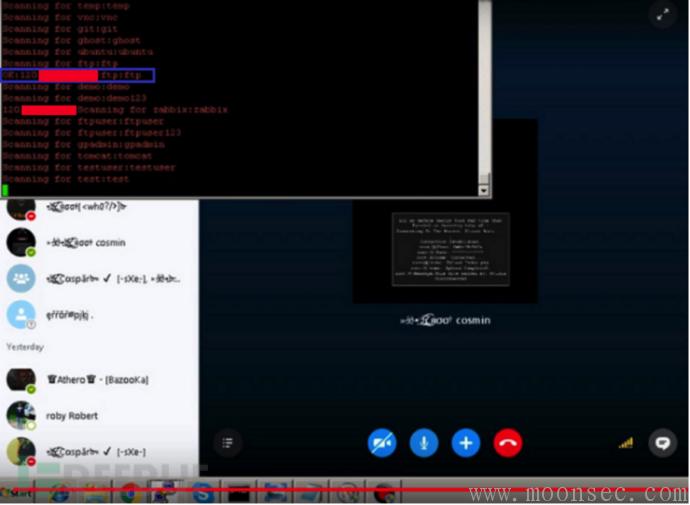

通过分析Bot僵尸源码,发现了藏匿Bot僵尸程序的Web Server,本人访问该网站竟然发现了德国黑客的视频照片,先贴一张侧面照片,还有正面清晰的照片暂不公开了。同时还发现了黑客的Twitter和Skype账号,以及使用Skype兜售Bot的聊天记录

黑客渗透云服务器

通过人肉黑客的Skype账号,发现他在Youtube上传了一个视频,向买家演示如何渗透弱点机器,演示视频中黑客登录的服务器IP正是这家云服务商的服务器,而其渗透扫描和账号爆破的弱点机器IP也是其服务器,至此可以充分证明黑客早已渗透到其服务器集群,对服务器全网扫描,然后进行账号暴力破解,进而安装Bot僵尸作为肉鸡,以便随时进行DDoS。

下图中红框中的三台服务器均属于这家云服务商的机器,机器的hostname有个特点是以AY或i开头,故可猜测前两个是这家的机器,第三个显示了IP,查询结果为其机器。

警觉的黑客

也许黑客嗅出了不对劲的地方,就在我进入C&C控制中心后的第二天,发现黑客不停地挨个把Bot重启,并转移IRC通道(我赶紧再进入新的通道,嘿嘿),同时升级更新Bot程序,加入了严格检查DDoS控制指令的发起者电脑hostname和用户名,保证了只有黑客本人才能控制僵尸网络,这真是一场斗智斗勇的过程。

结束语

本人已将此Botnet僵尸样本提交给这家云服务商的安全团队分析处理,希望他们能彻底清理隐藏在集群中的僵尸以及幕后的黑手!虽然本文到此结束了,但是黑客的攻击行为仍然每天在进行中,这是一场永不停息的斗争!

*本文原创作者:挑灯看剑,本文属FreeBuf原创奖励计划,未经许可禁止转载

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论