0x00 BurpSuite联动Xray(被动扫描)

扫描单个漏洞:

xray.exe webscan --url “”--plugins xss,sqldet

爬虫扫描:

webscan --basic-crawler "" --html-output 1.html

设置代理:config.yaml文件

.......

1.bp设置流量转发到127.0.0.1的7777端口

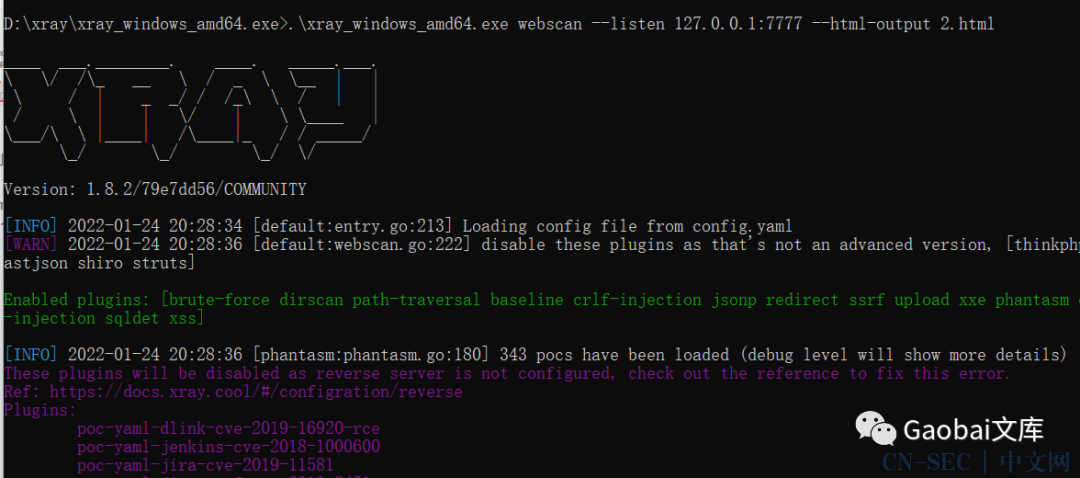

3.Xray开启监听输出报告到1.html:xray.exe webscan --listen 127.0.0.1:7777 --html-output 1.html 3.代理工具浏览器进入被扫描网站,浏览网页即完成被动扫描(bp的流量拦截不用开启)

3.代理工具浏览器进入被扫描网站,浏览网页即完成被动扫描(bp的流量拦截不用开启)

0x01 BurpSuite联动Sqlmap(外部插件扫描)

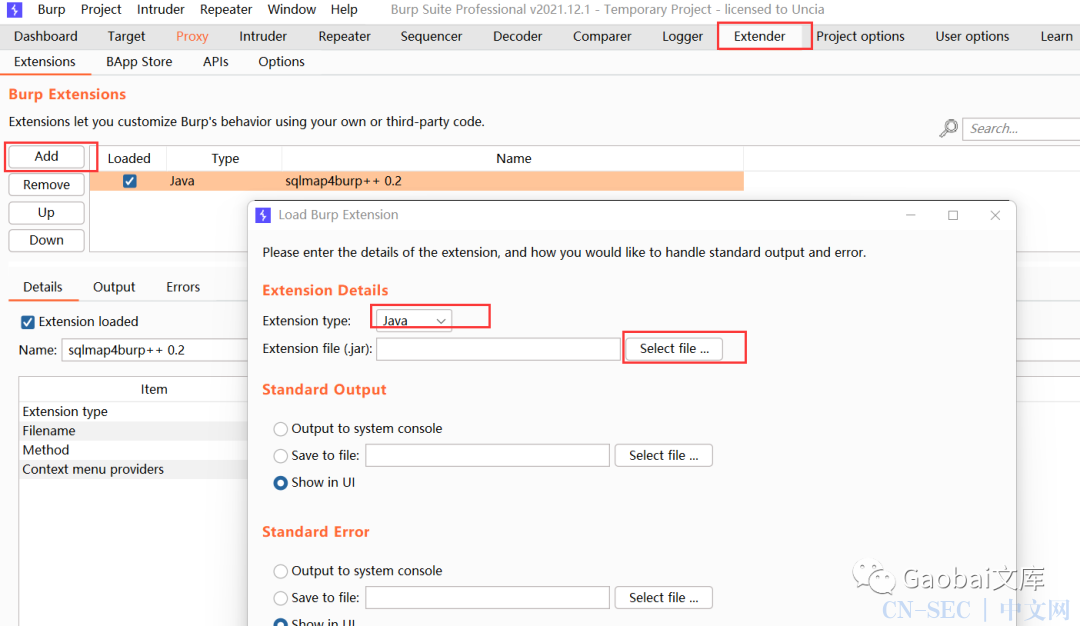

1.在BurpSuite中安装插件 2.抓取数据包发送插件配置

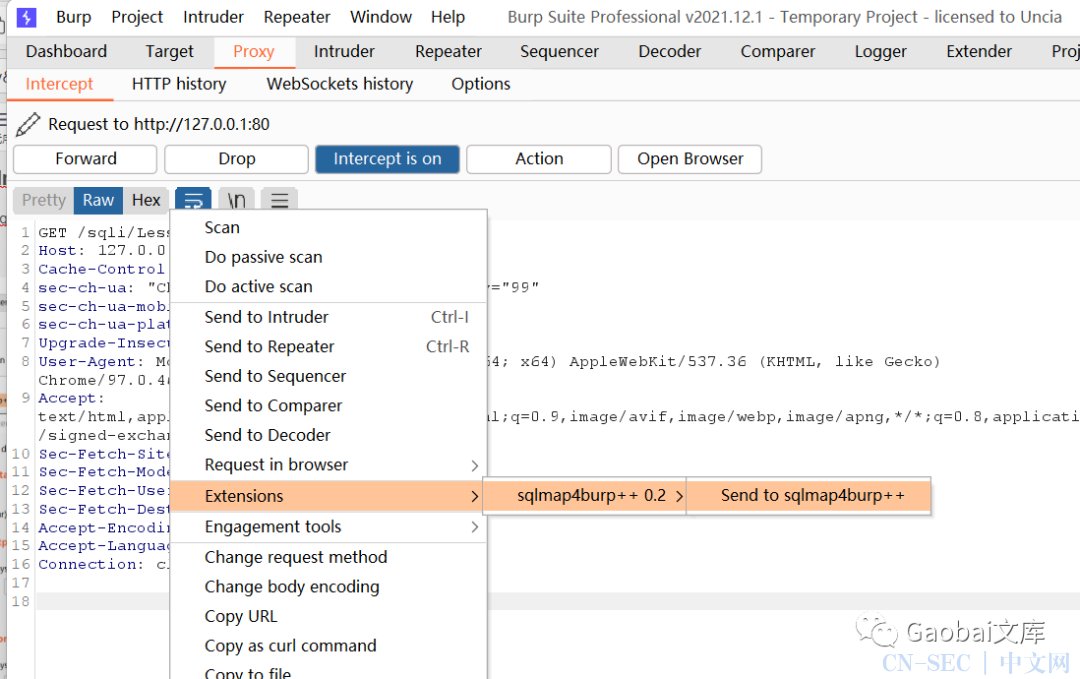

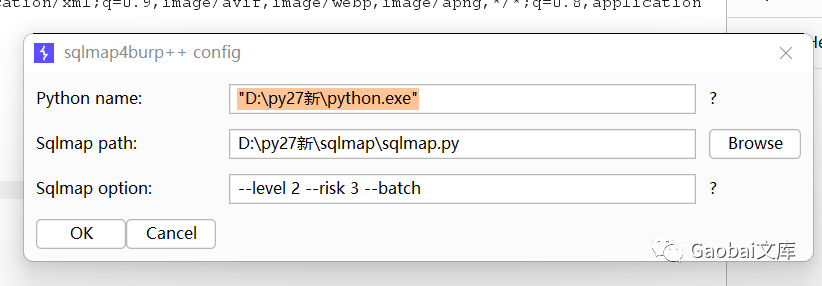

2.抓取数据包发送插件配置 配置插件的sqlmap环境:(1).sqlmap的python环境的地址 (2)sqlmap.py地址 (3)sqlmap执行语句

配置插件的sqlmap环境:(1).sqlmap的python环境的地址 (2)sqlmap.py地址 (3)sqlmap执行语句 3.sqlmap自动开启扫描

3.sqlmap自动开启扫描

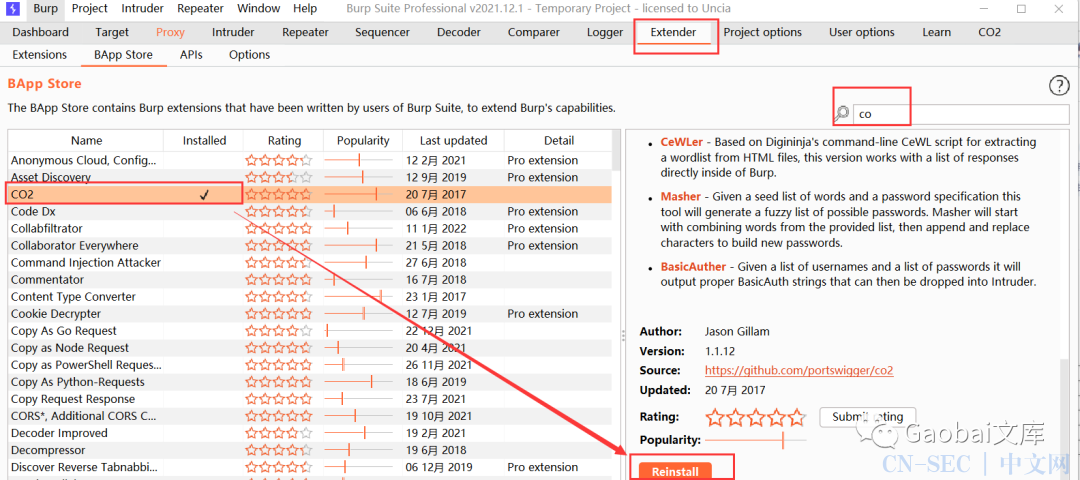

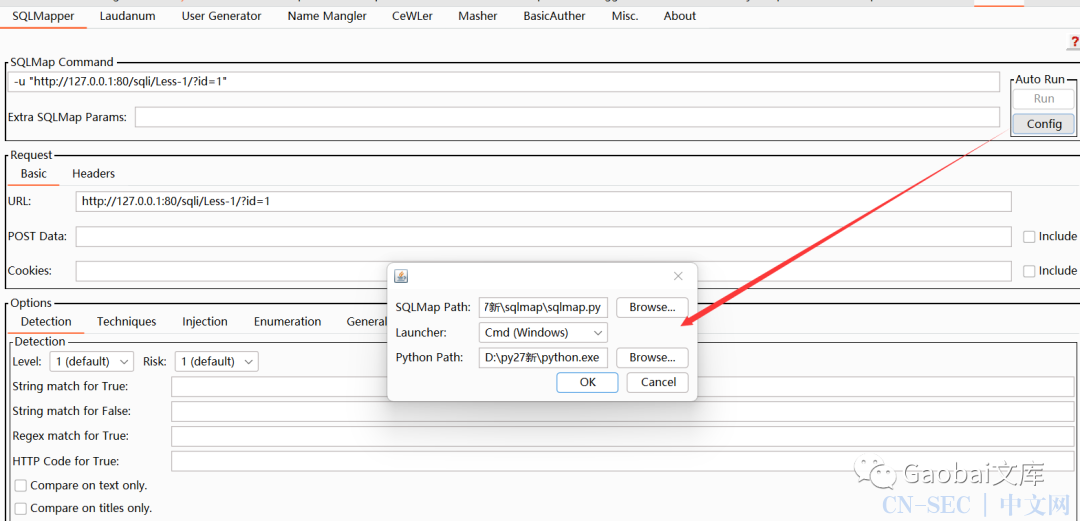

0x02 BurpSuite联动Sqlmap(自带插件扫描)

1.商店安装插件CO2 2.抓取数据包发送到插件,配置插件环境 (1)sqlmap使用的python路径 (2)sqlmap.py路径

2.抓取数据包发送到插件,配置插件环境 (1)sqlmap使用的python路径 (2)sqlmap.py路径 3填入sqlmap指令参数开启扫描

3填入sqlmap指令参数开启扫描

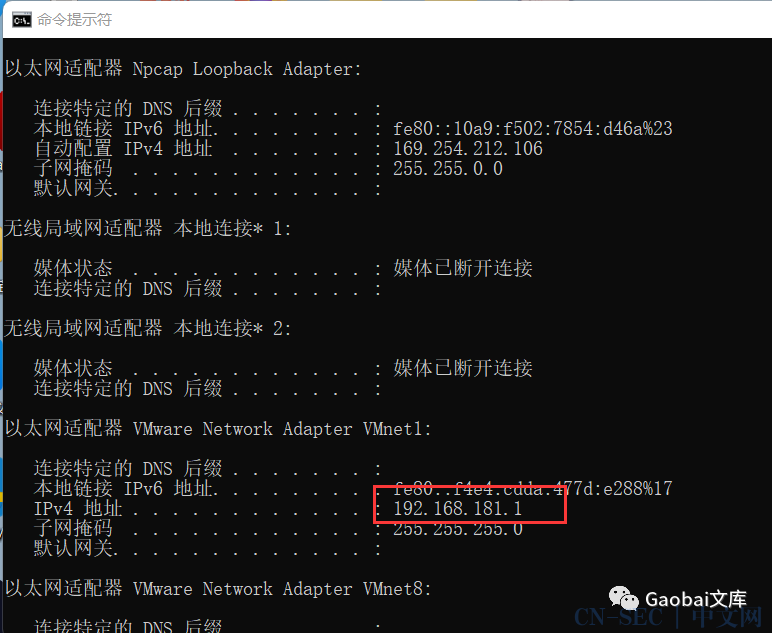

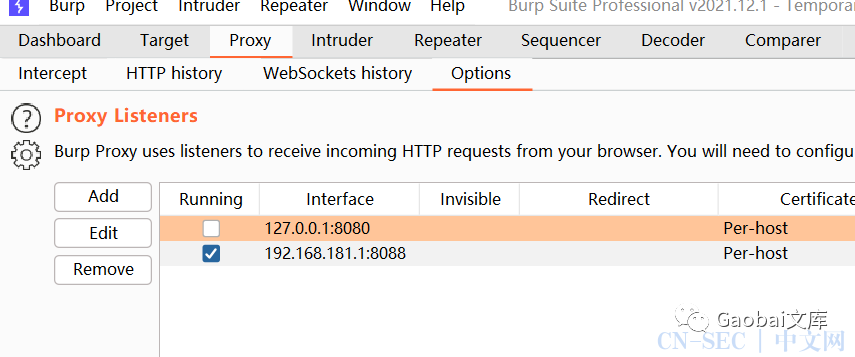

0x03 BurpSuite抓取app数据包

1.下载夜神模拟器 https://www.yeshen.com/ 2.导出BurpSuiteCA证书安装到模拟器 bp访问burp/ 下载证书,更改后缀为cer 模拟器安装证书:WAN高级-右上角导入证书-选择cer证书安装配置 3.BurpSuite设置本地网关代理

模拟器安装证书:WAN高级-右上角导入证书-选择cer证书安装配置 3.BurpSuite设置本地网关代理

4.模拟器设置流量代理到上述网关以及端口

4.模拟器设置流量代理到上述网关以及端口 5.开启抓包,即可抓取到app数据包!

5.开启抓包,即可抓取到app数据包!

关注及时推送最新安全威胁资讯!

原文始发于微信公众号(Gaobai文库):BurpSuite联动Xray&&Sqlmap&&APP抓包

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论