本文为看雪论坛优秀文章

看雪论坛作者ID:ookkaa

这个其实稍微研究一下就能定位这个指令了。

vPop vR6vPush imm32vAdd immvPop vR16vPop vR3vPop vR14vPop vR13vPop vR10vPop vR5vPop vR21vPop vR9vPop vR15vPop vR23vPop vR7vPop vR2vPop vR18vPop vR11vPop vR0vPop vR12vPop vR20vPop vR17vPop vR4vPop vR8vPop vR22vPush imm64vPush vR6vAdd immvPop vR19vPop vR22vPush imm64vPush vR6vAdd immvPop vR16vPush vR6vPush imm64vAdd immvPop vR16vPush vR4vPush vR17vPush vR20vPush vR12vPush vR0vPush vR11vPush vR18vPush vR2vPush vR7vPush vR23vPush vR15vPush vR22vPush vR21vPush vR5vPush vR10vPush vR13vPush vR14vPush vR6vPush vR5pop all virtual regs to physical regs(vm exited) Physical RIP 1400010b0Physical RCX 140003638vPop vR15vPush imm32vAdd immvPop vR2vPop vR14vPop vR8vPop vR16vPop vR6vPop vR4vPop vR2vPop vR23vPop vR11vPop vR20vPop vR3vPop vR21vPop vR7vPop vR5vPop vR13vPop vR17vPop vR9vPop vR0vPop vR12vPop vR1vPop vR1vPush imm64vPush vR15vAdd immvPop vR10vPush vR12vPush vR0vPush vR9vPush vR17vPush vR13vPush vR5vPush vR7vPush vR21vPush vR3vPush vR20vPush vR11vPush vR23vPush vR2vPush vR4vPush vR6vPush vR16vPush vR8vPush vR19vPush vR23pop all virtual regs to physical regs(vm exited) Physical RIP 14000108bPhysical RCX 1400036382ae6 : call qword ptr [rip + 0x1164]Failed on uc_emu_start() with error returned 8: Invalid memory fetch (UC_ERR_FETCH_UNMAPPED)

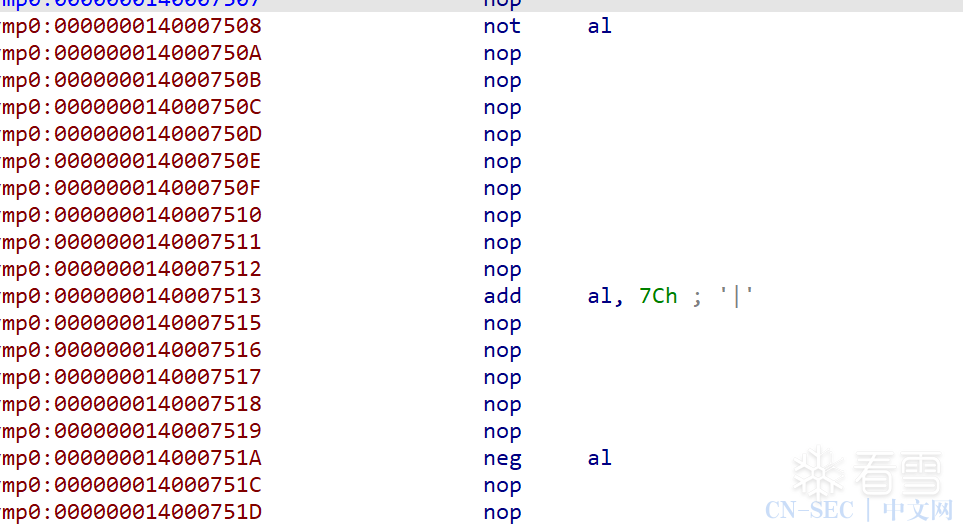

rax是寄存器索引,这个索引是根据opcode解密算出来的,解密算法handler里就有。

因为我们已经有了opcode,可以照着opcode,找到所有dispatch handler,

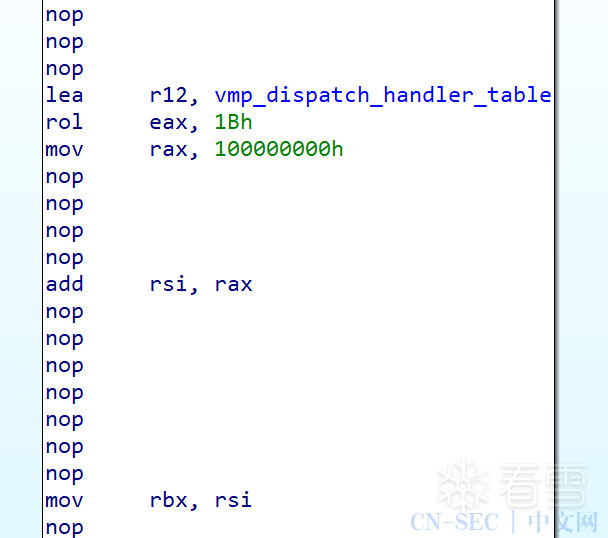

这里又说到dispatch handler,

这里的r12存着handler table。

上面那些mov寄存器的操作,是需要执行在vm退出的时候,把寄存器提取出来给他恢复上。

上图是还原的。下图是原本程序的流程图:

https://github.com/aobfucated/Vmp2.xDemo-Antiobfucated

所有我用到的东西或者思考过程都在上面了。

看雪ID:ookkaa

https://bbs.pediy.com/user-home-865434.htm

# 往期推荐

球分享

球点赞

球在看

点击“阅读原文”,了解更多!

原文始发于微信公众号(看雪学苑):记录一次vmp2.xdemo的分析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论