点击上方 蓝字 关注我们

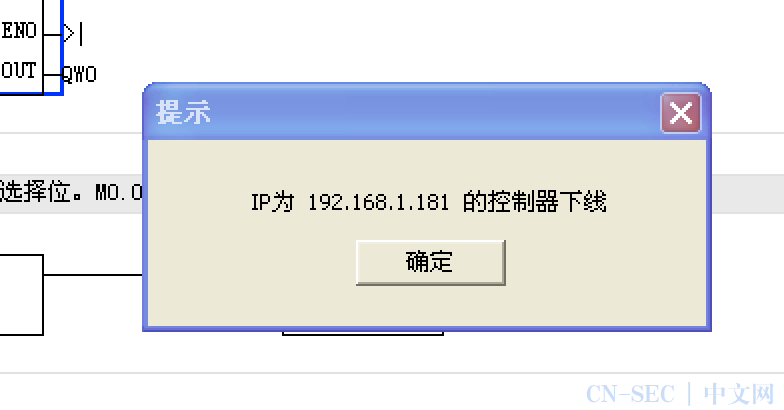

1. PLC 任意端口拒绝服务漏洞

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2. PLC 远程控制启停漏洞

|

|

|

|

|

|

|

|

|

|

|

|

|

|

3. PLC_Config 软件内置弱密码加密漏洞

|

|

|

|

|

|

|

|

|

|

|

|

|

|

4. PLC 远程篡改参数导致无法组态编程

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

5. PLC 名称型号标识等明文信息泄露

|

|

|

|

|

|

|

|

|

|

|

|

|

|

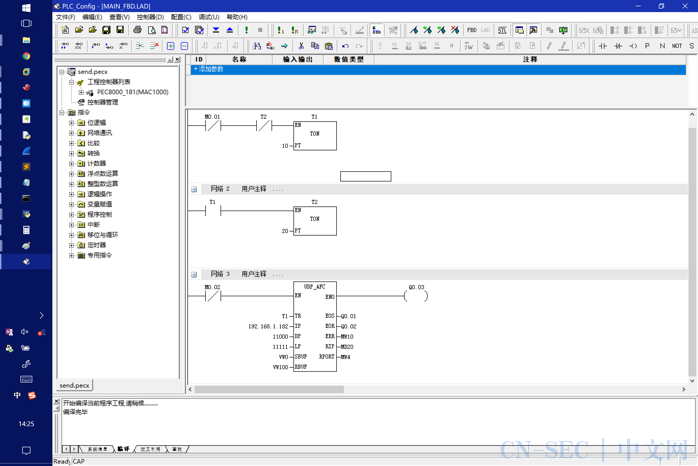

6. PLC 远程窃取当前运行程序

|

|

|

|

|

|

|

|

|

|

|

5、可得到16进制形式的报文,对应编译后的程序代码,进行逆向分析,可以得到出来组态程序代码。附图分别为原程序示意图2张及根据报文分析程序图3张。    |

|

|

感谢

阅读

原文始发于微信公众号(山石网科安全技术研究院):DCCE MAC1000 PLC漏洞测试

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论