昨天没有更新不好意思了,听说seebug收工控方面的漏洞,而且双倍kb,今天抽空做了一个之前存下,但是一直没去验证的漏洞。

XZERES 442SR Wind Turbine CSRF漏洞 (CVE ID:CVE-2015-3950)

这个漏洞我用zooneye和shadow都搜索了下,发现虽然搜索到的也就20个左右吧,但是由于该设备是风能发电器,还是有一定的危害性的。

下面开始了

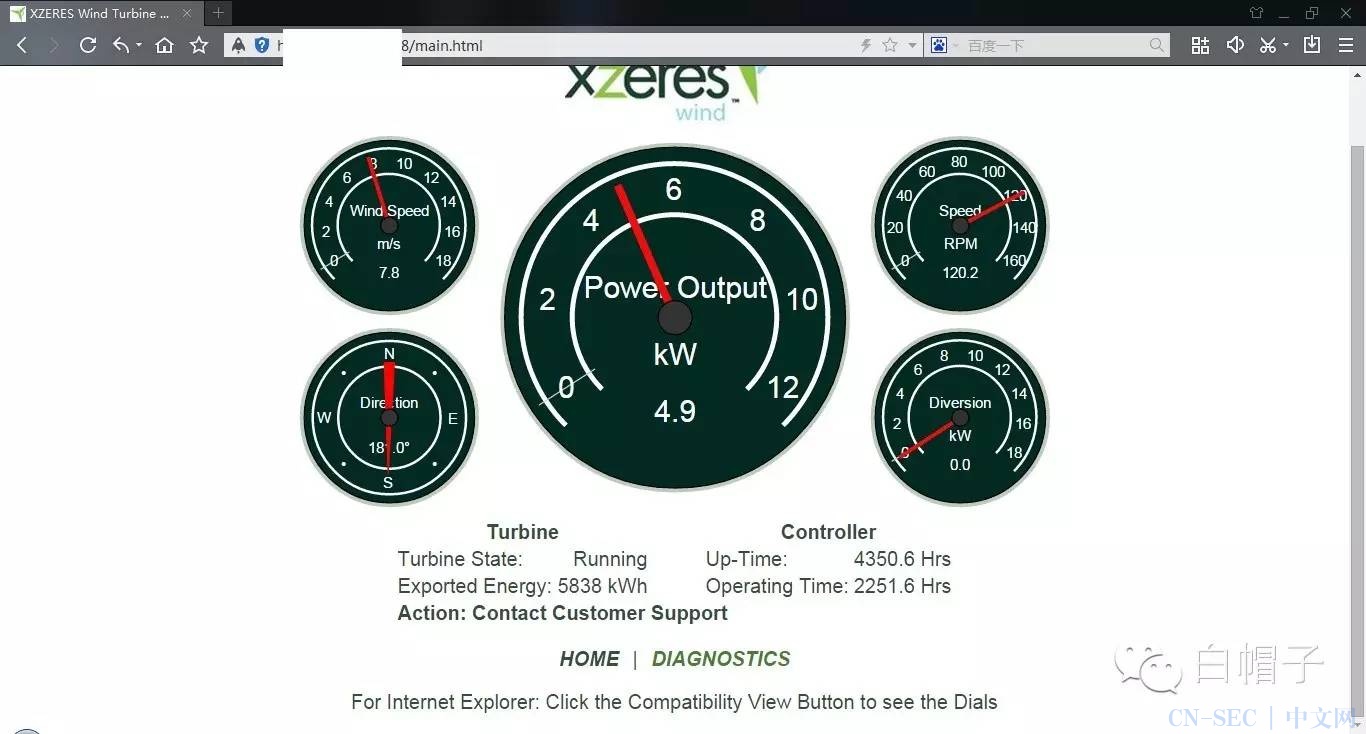

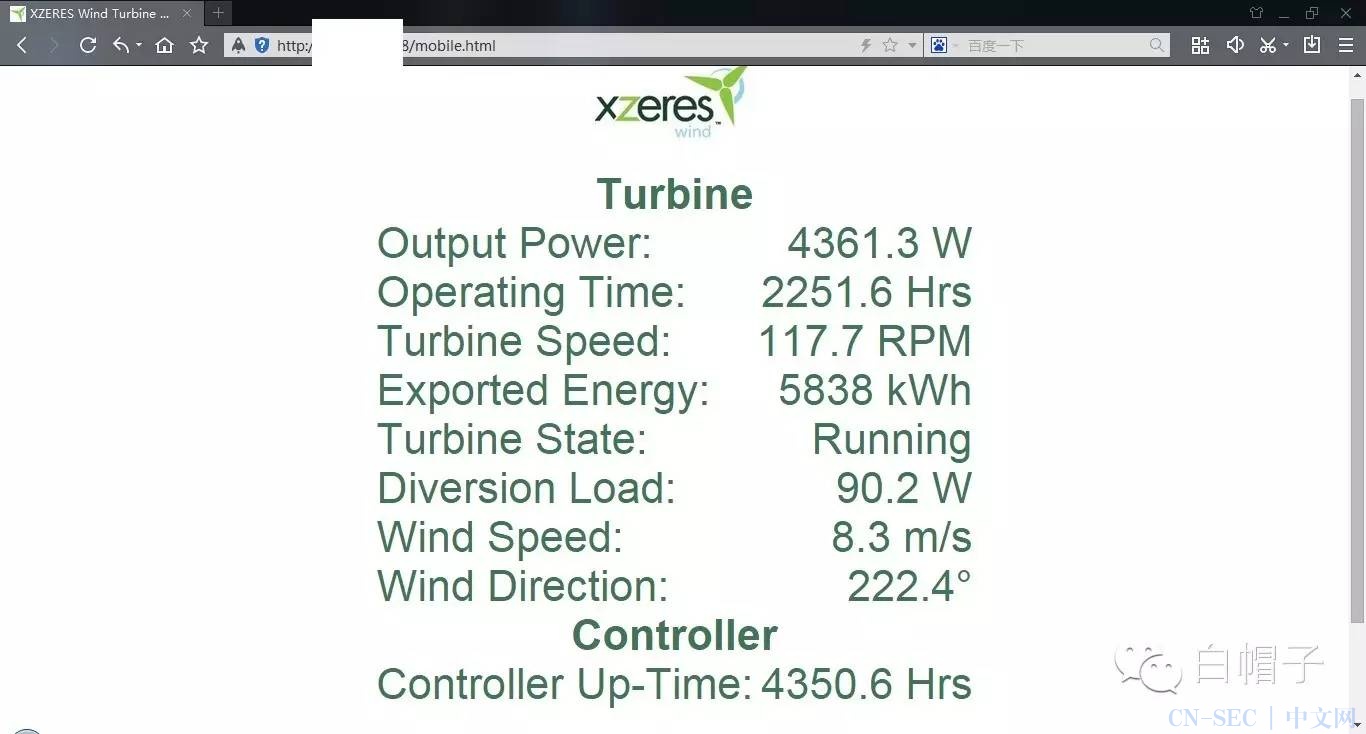

由于该设备,默认是开启80端口,而且对外任意访问的,就可以访问到下面:

可以查看产生的电量,已经用电量,设备架构图等信息,而且都是完全对外公开的,如下图所示:

然后了,这个漏洞主要是存在这里,下图所示:

截包可以发现,是通过GET方式提交的:

然后,我们怎么有账号密码了,这就存在一个安全意识问题了,官方有配置文档给予用户进行配置,下图所示:

文档里面为了示范,留下了默认的账号和密码:

也挺感谢因为这样,我才能完成这次测试,也才可以截到上面的包内容。

介绍下CSRF怎么利用吧,查考(http://drops.wooyun.org/papers/155)

0x01 GET类型的CSRF

这种类型的CSRF一般是由于程序员安全意识不强造成的。GET类型的CSRF利用非常简单,只需要一个HTTP请求,所以,一般会这样利用:

<img src=http://wooyun.org/csrf.php?xx=11 />

如下图,在访问含有这个img的页面后,成功向http://wooyun.org/csrf.php?xx=11发出了一次HTTP请求。所以,如果将该网址替换为存在GET型CSRF的地址,就能完成攻击了。

假如合法用户,无意中点击了你提供的页面,实际上是访问了我们需要伪造登陆的网页上了,从而导致我们可以非法的使用他管理员的权限来对设备进行管理。

虽然听上去危害性不大,但是对于安全意识弱的,每次关闭浏览器后,不清理cookie的用户来说,确实挺好用的,再加上社工等技术,加上一张美女图片等猥琐方法去诱导用户点击查看。

在测试的时候发现,虽然官方有补丁,现在不能直接访问到网页,但是发送相同的数据包给其他设备时,它还是会回相同内容的数据包,说明还是治标不治本的修复。

以上测试仅供学习参考,请勿做非法的事情喔,谁也不想家里突然断电吧。

关于工控方面,我也了解不算多,听过绿盟的沙龙介绍,这方面还是只是有概念,有其他工控方面的玩法,可以同我交流喔,谢谢。

原文始发于微信公众号(白帽子):关于工控安全的一次漏洞验证

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论