一、什么是护网行动

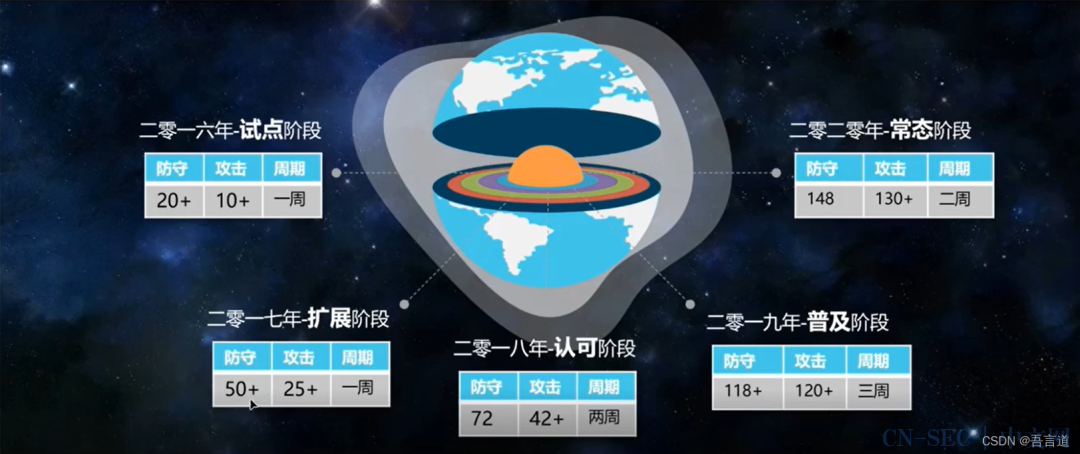

护网行动规模

各大企事业单位、部属机关,大型企业(不限于互联网),一般持续时间为三周。

护网行动前景

在未来,护网行动将会进一步扩大,同样网络安全人才的缺口会进一步扩大。

二、护网经验分享

防扣分技巧:

非所属资产被扣分一定要上诉;若攻击方提供的报告是内网资产,要求证明是我方资产;保持严谨态度,无确凿证据绝不承认。

加分技巧:

关注文件沙箱告警日志,分析样本;关注高危漏洞告警,例如反序列化,注入类漏洞,系统层获取权限类漏洞;对攻击信息收集充分的可以联系裁判组进行仲裁。

防护建议

善用IP封禁,境外IP一律封禁;加强内网防护;专职样本分析人员;漏洞利用攻击和木马攻击是避免失分;英文钓鱼邮件不得分。

内外部沟通

报告上报内容:源IP事件类型,流量分析(全流量),有样本需分析样本并附上样本,切忌只截设备告警图;内部沟通以微信为主,避免流程限制时效。

三、攻防入侵路径

web互联网资产暴露面

互联网暴露面资产直接面向外部攻击者的威胁。相对于企业内部资产所面临的安全风险更高,攻击者可利用的点更多,且攻击的成本也更低。

设备串入网络且具有漏洞

设备部署有旁路(不改变现有网络结构)有串行(串行接入现有网络当中)等方式,对于串到网络中的设备要慎重,一旦设备本身带有漏洞,可直接被利用,内网穿透。

社工高权限管理安全意识

对于员工的安全意识层面要贯彻到底,每个人对于自己可执行的权限,负责的内容及区域,工作的流程步骤了解清楚,避免攻击者冒充领导或其他部门]人员套取信息等。

跳板二级单位及下属机构

在本身已经做好基础防护措施的同时,要对下级单位提出明确需求,使可以有通讯或数据传输的下级单位同样做好防护手段,且对于通讯的策略做好相应的收紧。

四、红队攻击方式

web攻击、主机攻击、已知漏洞、敏感文件、口令爆破

攻击团队

团队组成:由公安部组织包括国家信息安全队伍、军队、科研机构、测评机构、 安全公司等共百余支队伍,数百人组成。

攻击方式:在确保防守方靶心系统安全的前提下(如禁用DDoS类攻击),不限制攻击路径,模拟可能使用的任意方法,以提权控制业务、获取数据为最终目的!但攻击过程受到监控。

五、蓝队防守

极端防守策略

全下线:非重要业务系统全部下线;目标系统阶段性下线;

狂封IP:疯狂封IP (C段)宁可错杀1000,不能放过1个;

边缘化:核心业务仅保留最核心的功能且仅上报边缘系统。

积极防守策略

策略收紧常态化

联系现有设备的厂商将现有的安全设备策略进行调整,将访问控制策略收紧,数据库、系统组件等进行加固。

减少攻击暴露面

暴露在互联网上的资产,并于能在互联网中查到的现网信息进行清除。

各种口令复杂化

不论是操作系统、业务入口,还是数据库、中间件,甚至于主机,凡是需要口令认证的都将口令复杂化设置。

核心业务白名单

将核心业务系统及重要业务系统做好初始化的工作,记录业务正常产生的流量,实施白名单策略。

主机系统打补丁

对业务系统做基线核查,将不符合标准的项进行整改,并对业务系统做漏洞检查,并对找出的脆弱想进行整改。

蓝队防守流程

防守工作内容

护网前期整体方案

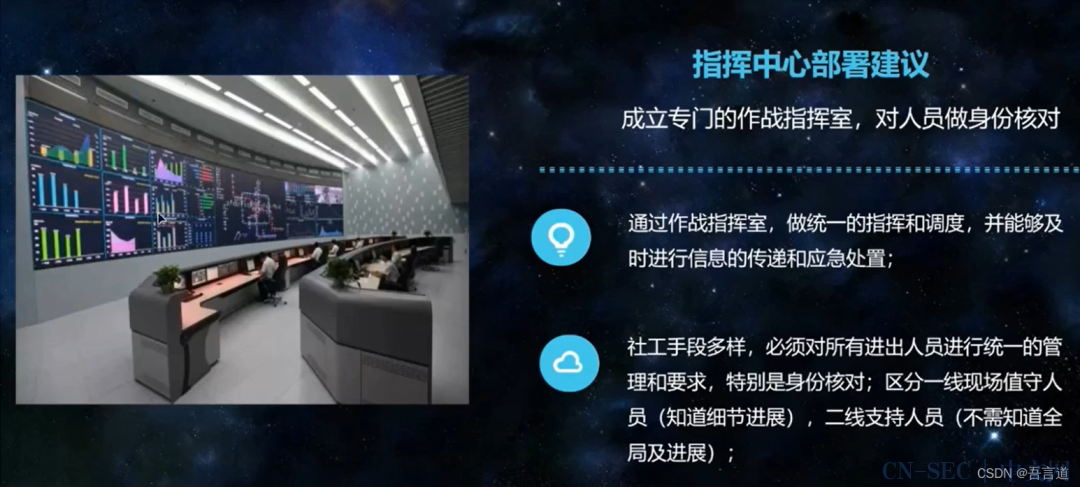

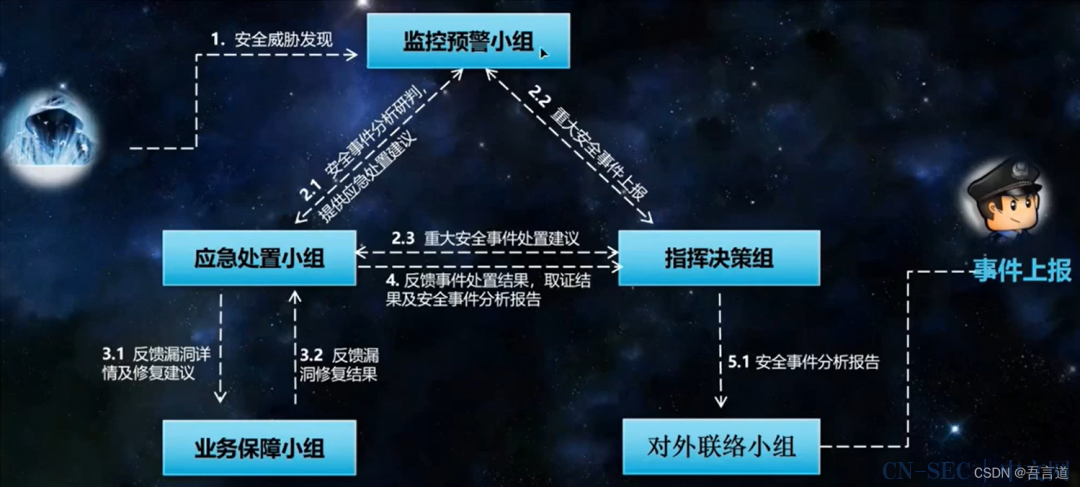

建立组织

总指挥领导小组;指挥决策组;

监测预警小组;应急处置小组;

业务保障小组;对外联络小组。

资产梳理

外网资产IP、端口、域名

内网资产:主机、系统、服务器

资产风险:漏洞、弱口令、边界完整性

架构分析

拓扑梳理:内网区、互联网接入区等;

靶心系统及相关联系统:互访关系;业务流

渗透测试

人工渗透;漏扫工具

获取现有资产威胁;了解业务系统漏洞。

整改加固

安全加固;漏洞修复;安全设备策略;

缺少监控手段部署

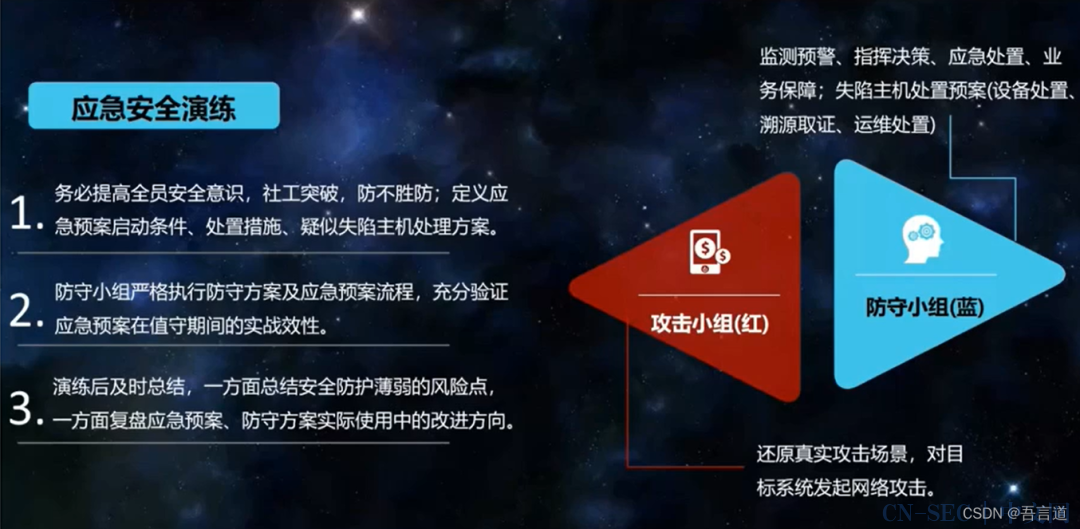

应急演练

查缺补漏;安全策略优化;防守方案优

化;验证各方面能力;应急演练

资产梳理

基础信息梳理

基于组织架构、资产类型、资产重要性进行梳理(人工/平台),包括: IP、 MAC、(域 名)、厂商、名称、资产类型、系统识别、开放端口、开放服务、中间件、开放业务、系统版本、责任人、业务部门、部署位置、等。

资产脆弱性检测

弱口令、高危端口、高危漏洞、违规外联、违规内联、双网卡、等。

基础信息梳理

资产清单、漏洞台账、资产映射关系、风险列表、等。

渗透概述

-

模拟黑客攻击手法,对重要业务系统进行非破坏性的漏洞检测和攻击测试,查找应用代码层面存在的漏洞。

-

渗透测试的内容,包括配置管理、身份鉴别、认证授权、会话管理、 输入验证、错误处理、业务逻辑等方面的漏洞。

-

忽视点:所有内部文档服务上敏感信息清理或限制访问权限(网络 拓扑、安全防护方案和部署位置、密码文件)。

-

备份网站、系统源代码保存位置(开发商或外包商代码管理服务) 避免系统应用0day攻击。

整改加固

应急演练

六、趣事分享

————————————————

版权声明:本文为CSDN博主「吾言道」的原创文章,遵循CC 4.0 BY-SA版权协议,转载请附上原文出处链接及本声明。 原文链接:https://blog.csdn.net/qq_53571321/article/details/123295386

↑↑↑长按图片识别二维码关註↑↑↑

原文始发于微信公众号(全栈网络空间安全):护网行动基本介绍

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论