本篇文章主要对攻防演练中外网打点做一个简单的归纳(可能思路狭隘,有缺有错,师傅们多带带)

作者: 17岁的one

来源: https://xz.aliyun.com/t/9877

攻防演练中作为攻击方,效率很重要,例如2019 BCS红队行动议题:

域名/IP/需要交互的系统

当拿到目标的时候,首先需要利用天眼查获取目标企业结构,有子公司就获取100%控股子公司,分别再查看其知识产权/网站备案:

例如拿到域名:A.com,B.com,C.com

使用OneForAll对这些域名进行处理获取若干子域名。

shmilylty师傅的项目OneForAll

使用Eeyes对OneForAll收集到的subdomain数据进行处理,获取其中真实IP并整理成c段。hihuang师傅的项目Eeyes

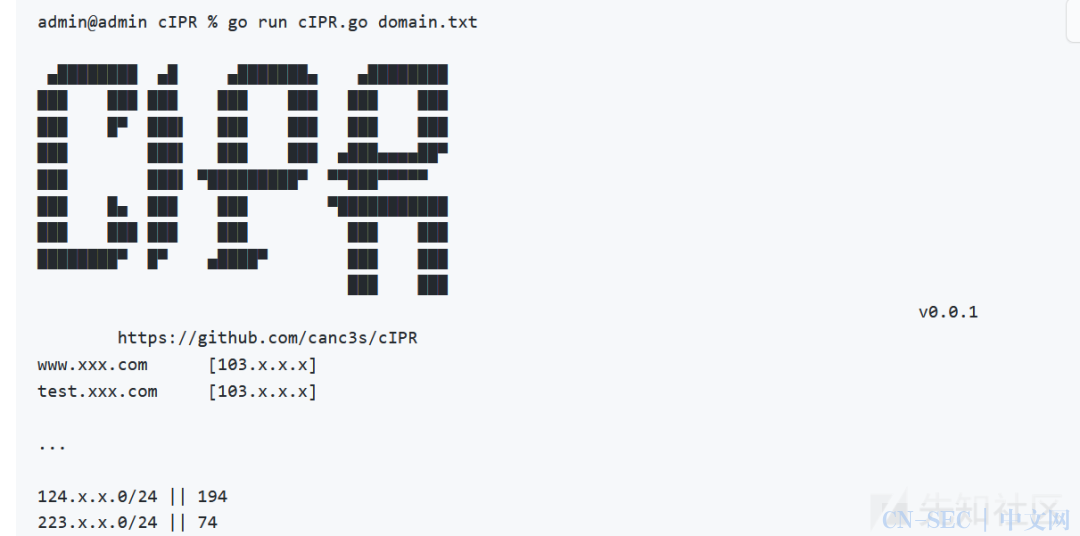

同时cIPR可以将域名转为ip段权重,也可以做上述功能。

同时cIPR可以将域名转为ip段权重,也可以做上述功能。canc3s师傅的项目cIPR

对C段IP的扫描,使用nmap对C段扫描速度有点慢,可以使用ServerScan或是fscan,外网扫描也很丝滑。

对C段IP的扫描,使用nmap对C段扫描速度有点慢,可以使用ServerScan或是fscan,外网扫描也很丝滑。Trim师傅的项目ServerScan

shadow1ng师傅的项目fscan

shadow1ng师傅的项目fscan APP中的域名/IP:

APP中的域名/IP:在天眼查里面查到的企业关联信息,可以用这些企业信息在app商店里面搜索。

也可以在官网的办公平台找找有无内部使用的app,如企业自研的办公软件。

APP搜索平台

kelvinBen师傅的项目AppInfoScanner

使用Fofa搜集资产:

使用Fofa搜集资产:例如杭州市HVV

title="杭州" && country="CN" && region!="HK" && region!="TW" && region!="MO" && type="subdomain"

city="Hangzhou" && country="CN" && region!="HK" && region!="TW" && region!="MO" && type="subdomain"

body="杭州市XXX" && country="CN" && region!="HK" && region!="TW" && region!="MO" && type="subdomain"

Fofa的语法也比较多师傅们可以自行发挥。

需要交互的系统:

需要交互的系统:site:xxx.cn inurl:reg

site:xxx.cn inurl:pwd

site:xxx.cn inurl:forget

github(AK/其他账号)/云盘信息泄露

关键词自己可拓展

自定义密码生成工具: BaiLu-SED-Tool等等,github关键词社工字典

半自动化的资产处理:

对上述收集的资产分为3类:网站类/服务类/交互系统类

网站类:urls列表

使用EHole对前期收集的大量urls进行指纹识别,其中指纹可自定义,可以加入自己知道的rce指纹:

shihuang师傅的项目EHole

重点关照泛*OA,致*OA,通*OA,用*NC,各类OA,各种前台rce-cms,Shiro,weblogic等等。

使用dirsearch对urls列表进行敏感路径扫描。

dirsearch项目

使用xray的dirscan模块也可以。

xray项目

服务类:IP-PORT

使用超级弱口令检查工具进行爆破:

shack2师傅的项目SNETCracker

前期收集的小程序啊,公众号啊,APP啊,后台啊,要注册的系统啊,与后台有动态交互的系统啊。

只能打开burp开始肝。关注文件上传,fastjson,shiro,注入,命令执行,反序列化(rO0AB)等等。

其中推荐pmiaowu师傅的两款burp插件:BurpFastJsonScan和BurpShiroPassiveScan

burp插件挂着,测试的时候防止漏掉。

还有key师傅的基于BurpSuite的请求高亮标记与信息提取的辅助型插件HaE。

攻防演练中敏感数据也能拿分。

https://github.com/pmiaowu/BurpShiroPassiveScan

https://github.com/pmiaowu/BurpFastJsonScan

https://github.com/gh0stkey/HaE

还有JW大佬的强行打点思路

知识点都在网上可以搜到,感谢师傅们的分享,祝师傅们都能拿点/拿分。

郑重声明:本号所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途,否则后果自行承担!

原文始发于微信公众号(渗透Xiao白帽):分享 | 2022HVV系列 · 红蓝对抗-红队打点的那些事

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论