大家好,我是掌控安全学院十三期一班的dl,下面我就来讲讲我发现漏洞的经历吧。(漏洞已提交)

发现

寻在8月SRC挖掘的过程中,受到社区某位大佬的文章建议,(社区邀请码上方扫码联系领取)尝试用不同传参尝试去找漏洞.

于是就换了一个type_id,突然就感觉发现了新大陆一样,10个网页里面9个有漏洞,还有一个有waf。

在提交了十来个漏洞过后,我发现了他们其中几个具有一个共同点,输出点都在同一个位置,字段数全部一样,就连表名都一模一样。

一下子就让我激动了起来,顿时就感觉:哇靠这该不会能让我白嫖一个CNVD证书吧。

奈何小弟比较菜,找不到他们的特征,不是CMS也找不到例如技术支持之类的。

但是我发现了一个共同点,他们的路径都是一样的

(出于某些原因这里就不展示路径了,还请各位多多谅解)

于是直接上谷歌语法:地区+inurl:xxxx?type_id=

二、利用

通过谷歌语法,一个小时不到帮我找到了大概50来个站点都存在漏洞

可以发现他们的字段数几乎全部一样,同样的语句,直接复制张贴就能出结果的感觉太爽了,哈哈哈(后面的数字是网站的注册制本)

但当时几乎所有网站都能用,偶尔会遇到一两个waf,偶尔一会遇到有一两个站点字段数会多几个。

三、提交

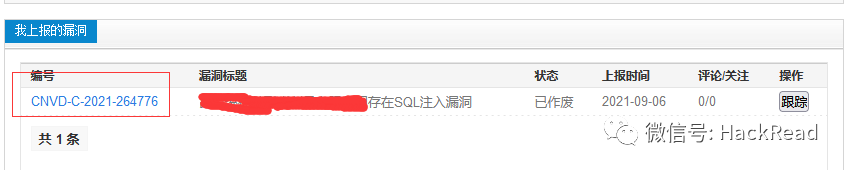

在收集到满足CNVD的要求过后就去提交CNVD了,原以为我可以混一个证书,结果有人比我先提交了,哇顿时好难受

他就比我先提交一点,呜呜呜感觉到手的证书就这样飞了,感觉太可惜了。

四、验证

今天小弟心血来潮,又去测试了一波这个洞,找洞+提交花了1个小时,捞了20个洞。感觉还是可以。

现在这个漏洞没有当时离谱,不过现在10个站点里面还是有6、7个是有这个漏洞的。

本来想和小伙伴分享这个现在处于半通杀的漏洞的,出于某些原因哈哈,我这里就不提供具体的了,不过各位小伙伴可以去挖掘试一试。

像这种存在漏洞的网站直接把查询语句往后一贴就出结果了。

五、关于SLQ注入个人心得

(关于技巧一方面已经有很多文章了,这里我就说说我遇到的各种问题吧)

1.传参页面没有任何反应。

一把遇到这种站我就直接溜了(对我们的传参的都不感冒了,还咋注入。)

2.有一些网站他是部分函数可以使用的,比如很多 and 1=1正常 and 1=2异常,然后order by 1就无任何反应;还有一些能order by 但是一union select就无任何反应;还有的站点库名都能查来,然后查表名就翻车,这种我遇到挺多的,个人感觉是过滤了 _ 导致我们输入 table_name,information_schema 就无效

3.还有一次一个PHP的站我死活注不出来,卡在了联合查询,最后无奈上sqlmap一看我cao ACCESS数据库 我都傻了, 然后直接后面from admin 直接出了

4.我也有过输了一个order by 就被ban了的情况

5.个人推荐是能用报错注入就用报错,直接一个updatexml就出来了还查什么字段。

6.对于waf我觉得想绕的话个人建议本地测试绕过了再去线上实战,我遇到过好几次线上绕到一半就被ban了。

7.关于挖掘的一个小技巧。

对于测试或者提交漏洞的时候会遇到很多重复的语句,这时候可以打开搜狗输入法,找到属性设置,在里面设置常用的语句

个人觉得特别好用,尤其是提交漏洞的时候。

或者也可以用记事本存起来,用的时候直接复制粘贴,特别省事

声明:本公众号所分享内容仅用于网安爱好者之间的技术讨论,禁止用于违法途径,所有渗透都需获取授权!否则需自行承担,本公众号及原作者不承担相应的后

学习更多渗透技能!供靶场练习技能

(扫码领黑客视频资料及工具)

原文始发于微信公众号(渗透师老A):记一次挖SRC碰到一个通杀的经历

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论