作者:Fright一Moch

转载自:https://xz.aliyun.com/t/11363#toc-4

事件起因

一个好兄弟QQ号被盗了,当时给我说让我看一下

于是我怀着好奇的心打开网站,不过和官网倒是有几分相似,怪不得会容易中

对比一下正版网站

信息收集

旁站查找(一般这种网站都是打一地方换一个地方)

工具:http://17ce.com

查找注册信息

端口信息

可以看出这个人是有宝塔面板,而且22端口也是开放的

后面查找到网站注册人信息全是假的,这个网站使用的人家的QQ邮箱,别人的身份信息注册的网站和域名,最后如下总结:

个人信息泄露--》被注册域名--》本人并不知情--》在我们之前很多人都被骗过

翻阅个人空间可以看到这个人并不知情,也是受害者,自己身份信息被盗用,确实挺惨的

开始渗透测试

御剑扫描

发现没有结果,于是我尝试着登录窗口入手,先抓包分析

在u和p参数位置发现有注入,直接放在sqlmap里面开始跑

发现有时间盲注和报错注入选择报错注入

sqlmap.py -r g:1.txt --random-agent --skip-waf -v3 --dbs --batch --threads 10 --technique E

跑到最后只能爆出w11这个库,而且想继续爆出表,发现直接502应该是直接给我拦截了吧

当我一筹莫展时候,我选择了更换字典,继续扫描目录

字典一换果然不一样,扫描出一个2.rar。猜测是网站备份文件

进去查看config文件

$set_username="admin"; $set_password="e19d5cd5af0378da05f63f891c7467af"; $set_loginauth="123456"; $set_loginrnd="YFfd33mV2MrKwDenkecYWZETWgUwMV"; $set_outtime="60"; $set_loginkey="1";

密码的MD5加密

得到密码abcd1234通过目录文件拼接出后台

/config/sbak/admin.php 账号/密码admin/abcd1234

当我继续打下去发现对方应该是发现了然后跑路了

不过没事,有旁站(看来开始收集的旁站果然没问题)

登录进去

帝国备份王漏洞:https://m.jb51.net/hack/378968.html

getshell

替换config里面的字符,我把它替换成哥斯拉和冰蝎的木马,但是在替换前

需要连接远程数据库,由于我没有远程库,我把自己虚拟机穿透出去在连接

修改本地mySQL可以远程访问

进入mysql: mysql -uroot -p 运行mysql: use mysql; 查看用户表: SELECT `Host`,`User` FROM user; 更新用户表: UPDATE user SET `Host` = '%' WHERE `User` = 'root' LIMIT 1; 强制刷新权限: flush privileges;

配置mySQL连接

替换文件(直接替换的是config.php里面的字符)

/config/sbak/bdata/备份文件夹目录/config.php

密码如下:

哥斯拉:config123

冰蝎:rebeyond

分析目录结构,发现网站管理后台如下

/w5/admin.php

发现网站管理员后台

口令复用 admin/abcd1234

登录进去

发现收集到的大量个人信息

权限提升

权限很低只有一个www权限而且啥也干不了

绕过disable_function

工作原理如下

为了安全,运维人员会禁用PHP的一些“危险”函数,将其写在php.ini配置文件中,就是我们所说的disable_functions了。例如: passthru,exec,system,chroot,chgrp,chown,shell_exec,proc_open,proc_get_status,popen,ini_alter,ini_restore,dl,openlog,syslog,readlink,symlink,popepassthru,link等

导致我们无法执行命令,好在最新版哥斯拉貌似有插件,管他的,直接试一

遍,绕过成功那就说明能执行反弹shell

还是老打法,把kali虚拟机的8888端口穿透出去

然后就是愉快的反弹shell

反弹成功

然后提权

在提权之前发现有人打过

尝试提权上传exp

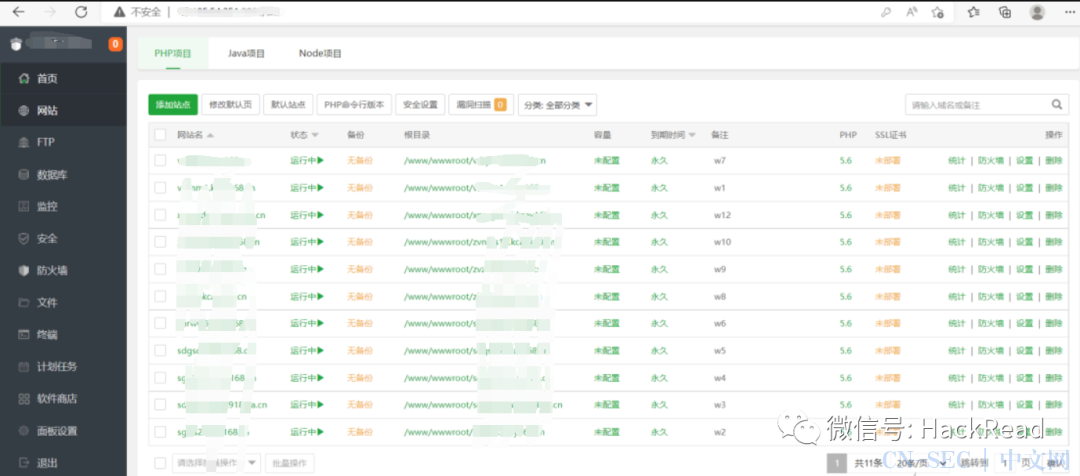

直接修改宝塔面板密码登录宝塔

最后总结

最后我紧急联系了几个同学,大多数为贵州同学,几乎全校沦陷,当时同学接到我电话都是很感激,很惊讶

其实我想说,作为一名学习网安有一段时间的我来说,真正感受到了用自己的所学的对于社会的价值,是让我体会到了白帽黑客的魄力,为之我还要更加努力去学习更多网安知识

声明:本公众号所分享内容仅用于网安爱好者之间的技术讨论,禁止用于违法途径,

原文始发于微信公众号(白帽子左一):记被盗号后的一次反制不法网站的渗透

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论