0x00 前言

记录一次地级市的护网红队

总的来说,在此次HW行动中还是学到了不少东西。故才有了本文,意在对此次HW进行复盘,总结在这次HW中学到的东西以及自己的不足与改进方法,也想做一次分享,希望能同安全圈的各位师傅们一同探讨红队之路怎么走,在攻防演练中作为攻击方我们应当做些什么才能达到HW演练所要达到的效果。以下是本人的总结与思考:

由于HW中涉及的目标都很敏感,故本文截图较少,且都已进行脱敏处理。有些内容可能不太完整,望见谅~

就拿得分最高也是最有意思的一个目标来做下复盘吧,整个的攻击过程和方法是这样的

0x01 总体思路

发现Fckeditor目录遍历->发现配置文件->后台登录getshell->上CS->利用cve-2021-21985拿下VM集群

0x02 前期渗透

经过一些初期的信息搜集以后开始对目标站点进行常规打点渗透。

利用dirsearch工具对网站进行一个目录遍历。

发现其下存在FCKeditor目录,且可访问。

那么就能看到很多东西了,Fckeditor是开源的一个软件,可以直接去搜他的使用手册。

手册中点击_whatsnew.html可以查看相关版本,发现是2.6RC的版本

去搜索相关版本的漏洞发现存在一个文件上传,但是似乎已经被修复了。

目标打点——目录遍历

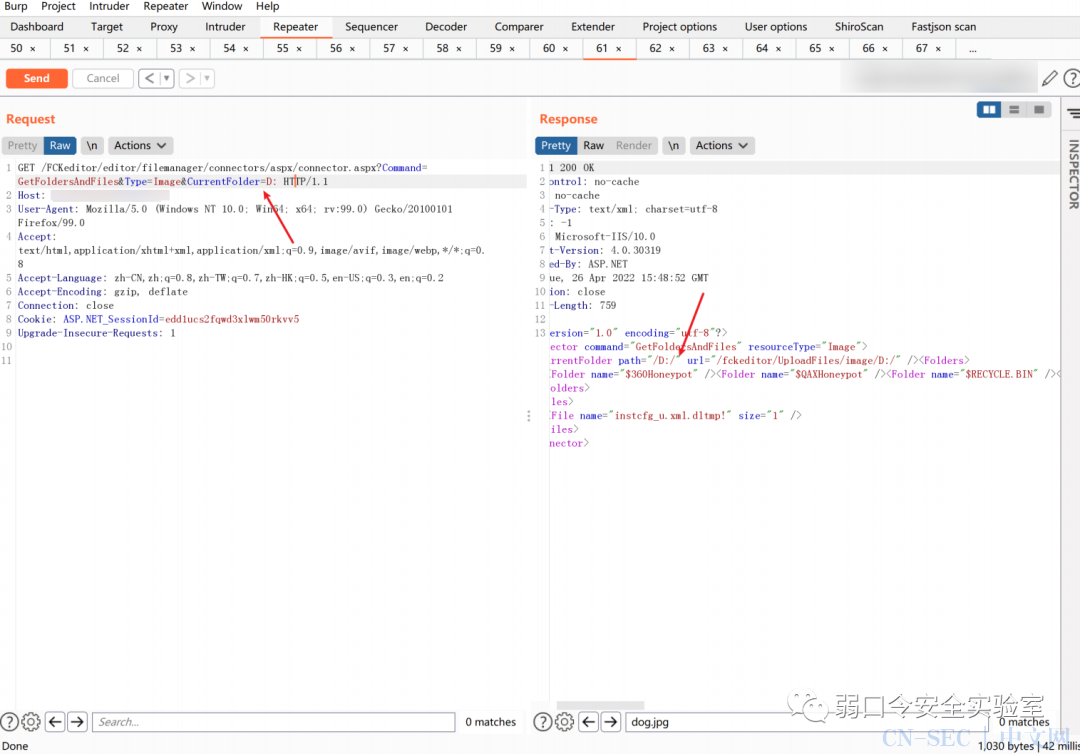

但是存在依旧目录遍历的漏洞

通过这段payload可以直接目录遍历D盘,由此可以随意访问目标站点机器内容

但是在目录遍历时遇到一些小问题,比如遍历目录的时候路径中有中文字符就会报错,但是lucky的是Web目录不在中文目录下

通过脚本进行简单的目录遍历发现一个文件夹是疑似web目录D:/LCREMS/####2019

里面有log.txt文件,可以作为一个特征搜集网站。

找到它IP所有的web端口进行一个批量爆破

最终确定是6006这个端口为 D:/LCREMS/####2019 映射站点

进行一个快捷访问

访问6006的目标端口发现是个oa系统的登录平台,在里面搜索文件,东西很多,但是没啥用,最后发现一个敏感文件

XML格式的文件可以直接访问

里面泄露了数据库连接的配置文件和默认用户密码

CMD5解密一下

登录直接是管理员权限

gogogo进入后台了

找了个文件上传,它没有做任何的过滤,简简单单传了个冰蝎马转CS提权至system,这次打点就结束了。

0x03内网渗透

通过在本机上进行信息收集发现不在域内,通过配置文件拿下几台数据库服务器,随后在C段内信息收集意外发现两台集群服务器。

其中存在几个主机端口存在登录界面,尝试弱口令爆破,在这就不做一一介绍了。

关键是扫到了VMware vsphere服务集群,这两个集群服务器均是root权限,可以控制大量虚拟机。

首先对目标进行一个信息的搜集,在C段发现两台vmware esxi 查看版本发现是比较老的版本,猜测应该是存在CVE-2021-22005的

CVE-2021-21985 是vCenter远程代码执行漏洞,可以允许未经身份认证的用户调用bean里的任意方法,调用恶意方法进行代码执行。

poc检测一下漏洞存在,直接上EXP试试

访问该地址发现成功写上了

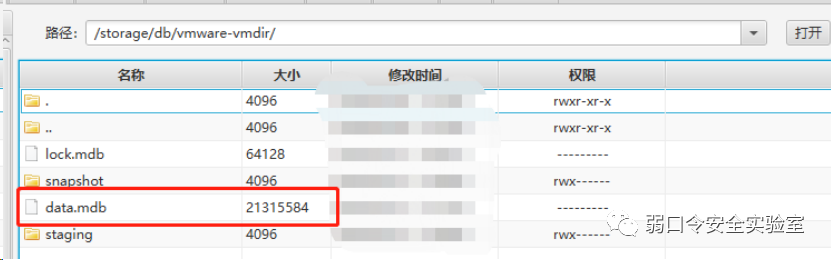

之后用冰蝎直接连接。在之后将/storage/db/vmware-vmdir/data.mdb下载下来利用vcenter_saml_login进行解密

解密网站:https://github.com/horizon3ai/vcenter_saml_login

在浏览器内配置cookie进入esxi后台

(注意此处直接点进入会报错,要在本地配置hosts文件将跳转域名解析到该IP

修改cookie的操作如果从html5入口进入,发现cookie是空的且无法新增

于是进入第二个入口,可以进行修改新增

按照图中的配置并保存

保存后cookie还是会便会原来的,但此时突出在从第一个入口进入,即可进入后台

另一台也是相同的漏洞,按照如上原理,依旧拿下~

原文始发于微信公众号(弱口令安全实验室):老洞翻新——记录一次地级市HW的完整攻击链条

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论