大家好,今天给大家整个小程序的渗透测试,首先把我们的模拟器和Burp配置好,网上有很多文章,不懂的朋友可以去网上搜下怎么配置模拟器抓包这里我就不多说了

小程序如何抓包可以参考下面这篇文章

微信打开小程序直接抓包

我们随便打开一个页面

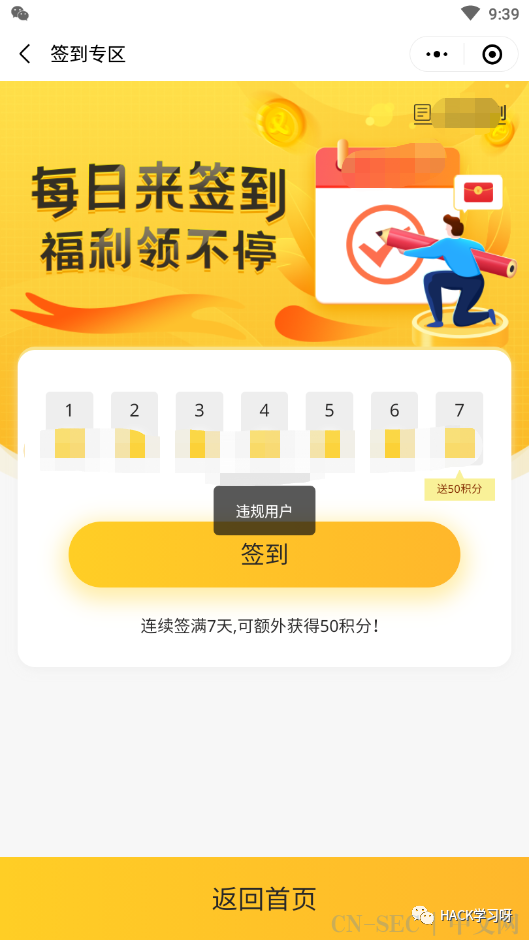

可以看到这边有积分兑换的功能,目前我们的积分还是很低,尝试了重发签到,结果两次就不行,并且给我的账号贴上了违规账号,应该是被标记了

1.我的订单处删除Cookie字段,敏感信息泄露

上面看到了我的订单了没,我们测试一下这个点直接抓包

发到重发里面,这里我们把cookie给删除掉发包,直接出来很多敏感信息,包含用户的身份证电话号码以及住宅

2.越权使用他人积分兑换积分礼品

到这里就大家以为就结束了吗?还记得前面我们说的积分兑换吗?

这是我们自己的积分,抓包修改unionid

unionid在刚才泄露的信息里面找,我们换上别人的unionid

一发包竟然有5k多积分不兑换下商品,也不知道是否有用

我们用这5k积分兑换下喜茶代金券试下,兑换的时候改掉自己的unionid就行了

兑换成功说明存在越权了

在我的劵包可以看到

最后跟领导汇报了下,后面代金券被我用来给女朋友点了杯28块钱的奶茶加上4块钱配送费总共32块钱只花了我4块钱。

本次小程序渗透到此结束,截至发文,漏洞已修复完毕。

推荐阅读:

实战 | 记一次团队合作的情况下还疯狂踩坑的vCenter环境渗透经历

点赞,转发,在看

原创投稿作者:I8I1

原文始发于微信公众号(HACK学习呀):实战 | 记一次X信小程序漏洞挖掘

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

2022年6月12日 下午7:52 1F

我是这篇文章的作者,请立即删除

2022年6月13日 上午11:41 B1

@ 1 可否邮件联系

2022年6月14日 下午12:32 B2

@ admin 嗯呢你联系我这个邮箱

2022年6月15日 上午2:24 B3

@ 1 已联系

2022年6月19日 上午9:53 B4

@ admin 没有收到你是不是联系错了?

2022年6月20日 下午2:13 B4

@ 1 [email protected] 这个没错吧?

2022年6月20日 下午2:22 B4

@ 1 admin[AT]cn-sec.com

2022年6月14日 下午10:24 B1

@ 1 你也不留个联系方式,联系下我的QQ

2023年4月16日 上午1:57 2F

好文章