原创作者:XiaoJiang 内容来源:先知社区

这次内网渗透要从枯燥无味的日常工作说起了,由于我在的某厂签合同就像卖身,几乎包下了某商的所有安全有关的工作,什么事都要去做,然而指定测试的资产表中的资产几乎全是登录框,静态页面,一看合同上的每年漏洞数量,内心总是一句“mmp”,我相信很多师傅都遇到过这样的情况,连个测试账号都没有,而上一家驻场安全厂商几乎把什么都给你提了,什么明文传输、用户枚举、版本信息泄露,可能是客户也很清楚这一点,万一快要到来的护网期间被人“巧妙的”进入了某系统,后果不是扣一扣安全厂商的分就能解决的,在这个星期的某一天,局方提出了所谓的“众测”并给了测试账号,看到这条消息的时候我感觉到工具箱中某个工具居然在微微颤动并散发出了神秘的光芒。

目标是一个APP,然而开发十分的变态,基于vuex开发,参数全加密,基本上也就是业务办理、订单查询功能之类的,测了测查询功能基本无望,测试账号也没有数据,一个小时快过去了群里没有半点动静,二家厂商都没有人在里面说话。

Ps:没错局方买了俩家的安全服务,用来对比,PK漏洞数量等,压榨最后一滴劳动人民的血汗。

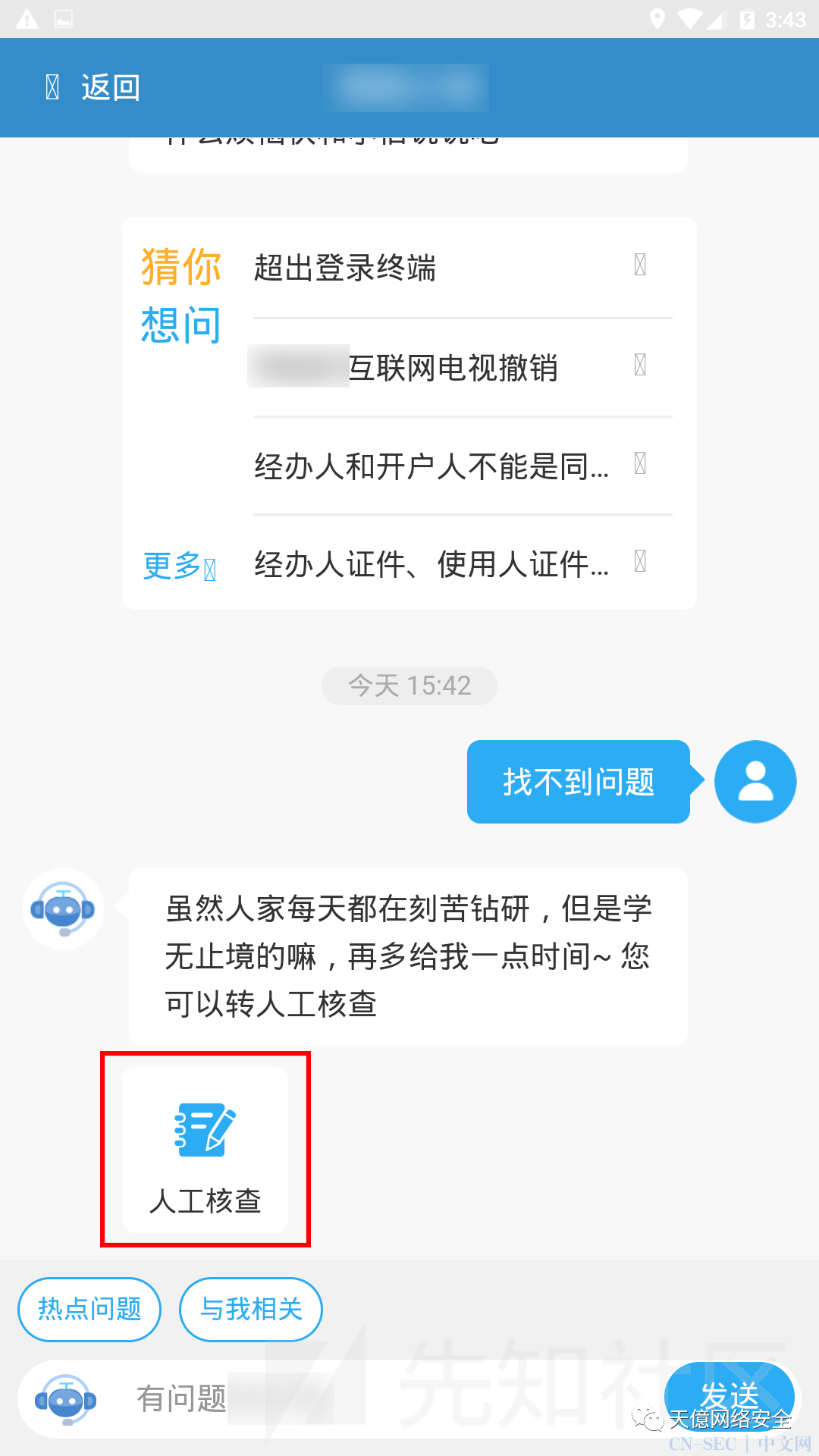

这个时候其实大多数人都慌的一批,总不能提点信息泄露吧?局方肯定猛怼一顿,“平时没账号挖不到洞,给了账号还是挖不到”,可惜上天不负细心人,在某个很不起眼的小角落里,有个乖巧的小机器人,点开后发现是一个客服机器人,能够查询解决问题。

正常抓包,改包,流程我都懂,但是上传完,它会不回显地址只给了个”编号”???

西卡西(但是),它还在亮着,仔细斟酌以后,我掏出了来自2007年的也闪烁着金色光芒并震动着的它,果不其然,判断是正确的。

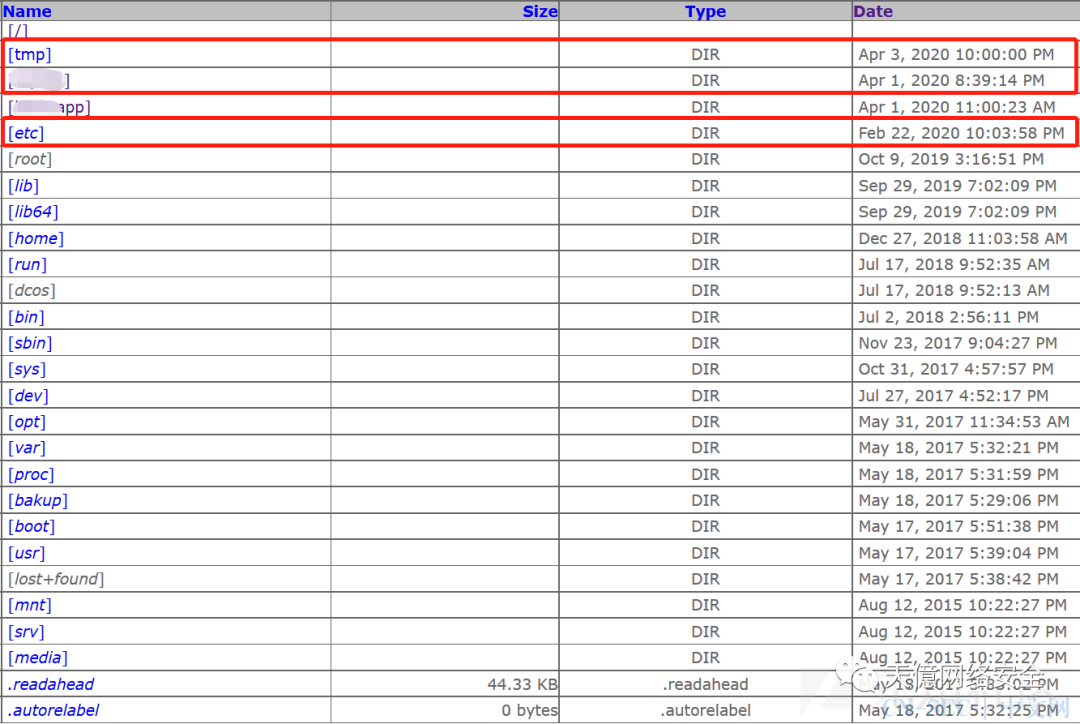

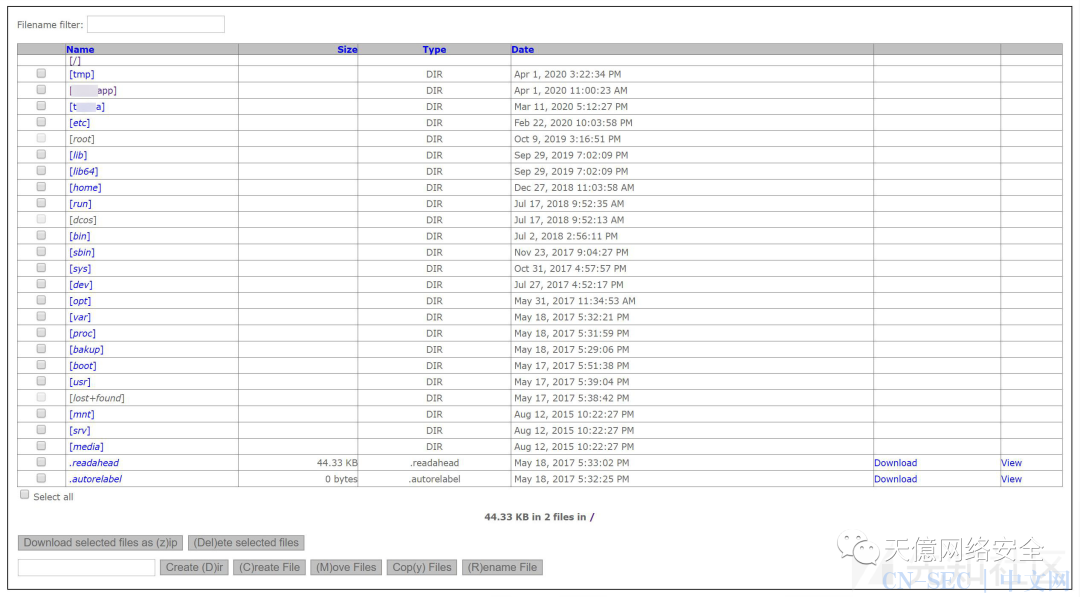

经过搜集,确定了以下信息(为防止隐患分享不全):

1、通过网站代码中的数据库地址、ps命令综合信息确定,采用了站库分离的架构

2、通过hosts文件确定机器处于DMZ网络中,D网络中机器的主机名均代表着机器的作用性,如:db(database)等等

3、密码均一样

4、通过对修改时间,文件目录命名规则来看,开发喜欢在网站目录下进行迭代版本,直接重新下载中间件部署新代码,早期版本均在旧版中间件中。

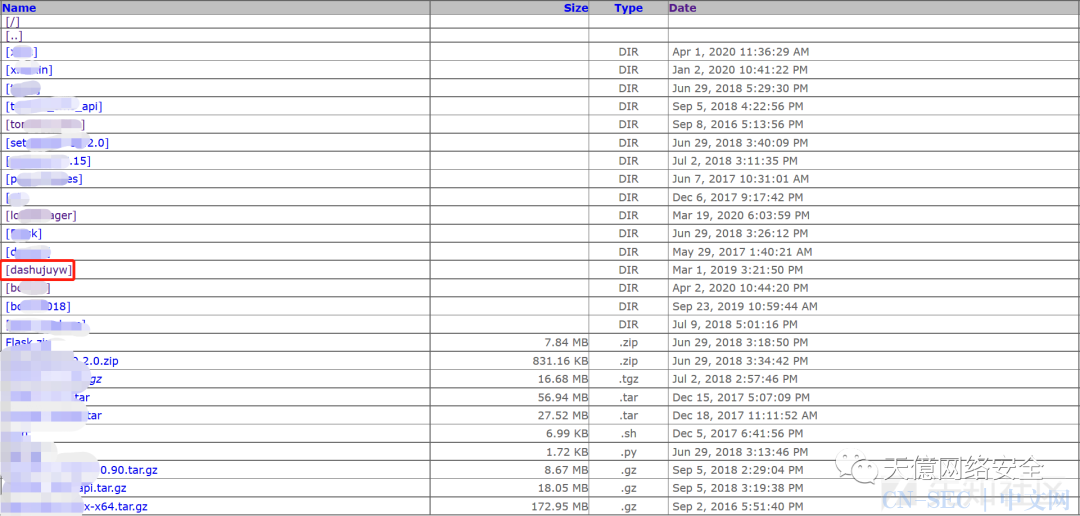

5、经过排序排除安装程序等无用的东西,结合之前发现的dashuju文件夹,进行排摸数据库连接池的名称查找发现druid(阿里开源数据连接池)目录、ZooKeeper目录,遂外网访问管理地址,从中完美收割二百余个url、cookie等信息,均可公网访问,可用功能,去看了备用服务器也是这样的情况。(从目录来看可以通过目录爆破可以很简单的爆破到,如果有针对性的话,在说了合同漏洞数量摆在那,这个还是要弄一弄的,未授权访问、XSS、Sql注入提一提,蚂蚱在小也是肉啊,何况这么多)

6、通过命令执行记录来看,开发只看运维所需要的日志不看其他的,可以放心操作。

通过之前的发现的密码信息快速的在hosts文件中发现的主机中“穿梭”,发现并不能找到想要的信息,之前对密码和hosts信息的搜集是为了摸清网络架构,快速的横向渗透,但是几台机器逛下来,并没有什么,除了用户数据就是用户数据,翻的眼都花了,转念一想开发掌握的机器只是他管理的范围之内的,网络架构也轮不到他来管,按照常识,一般只有负责与厂商对接的局方来管理,而数据量肯定不小,都是通过系统管理,在hosts文件中的发现可以确定目前的机器所在的系统是属于XX门户,这样的系统都是基于客服,用户数据,支撑网等组成的大架构,只有找对了人才能拿到想要的信息,而“进来”的机器从网站目录里面的文件夹和ps命令等综合判断来看是属于那种有很多系统的网站,自己肯定在那边落下了什么信息。

再回到那台入网机器后依旧没发现什么,目录太多了,tomcat、nginx的版本都快认全了,转变思维上了一个获取网站目录下的所有路径文件的.jsp,筛选出有关于webapps这个名称有关的目录,逐个用ls命令查看,直到我发现了某个毫不起眼的小目录里的ip.xls的时候心里咯噔了一下。

后面的事情太多了,各类情况都有遇到,就不多说了。

一个奔跑的程序员,长按订阅

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论