原始PCAP 数据包下载:http://www.watcherlab.com/file/download/traffic-analyse.pcap

分析过程:

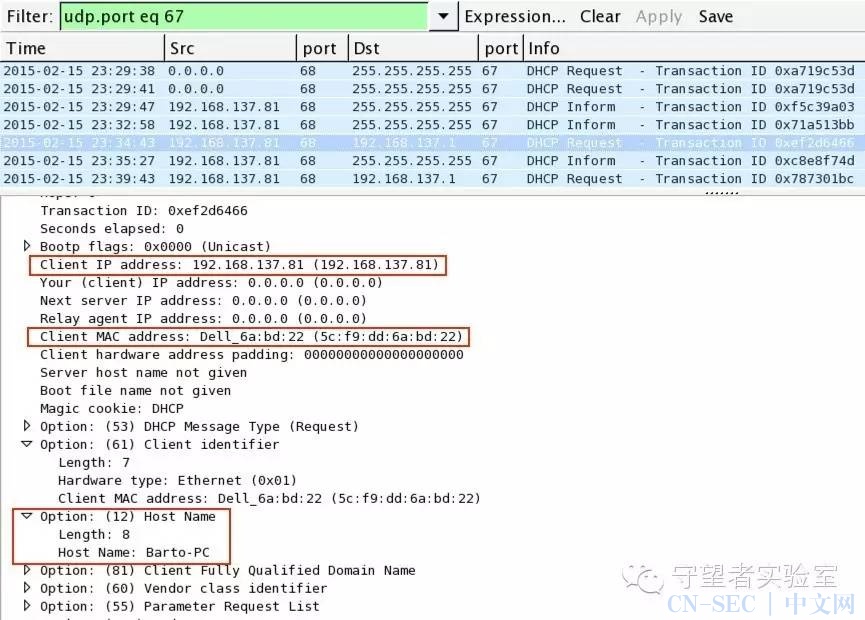

让我们一步一步分析。首先,用Wireshark打开PCAP报文。可以通过下面过滤条件看到这台主机的IP和mac地址,如下图:

使用http.request过滤条件,看看网页浏览流量。我们会发现Nuclear EK的 HTTP GET请求。如下图:

该EK应该按以下顺序:

-

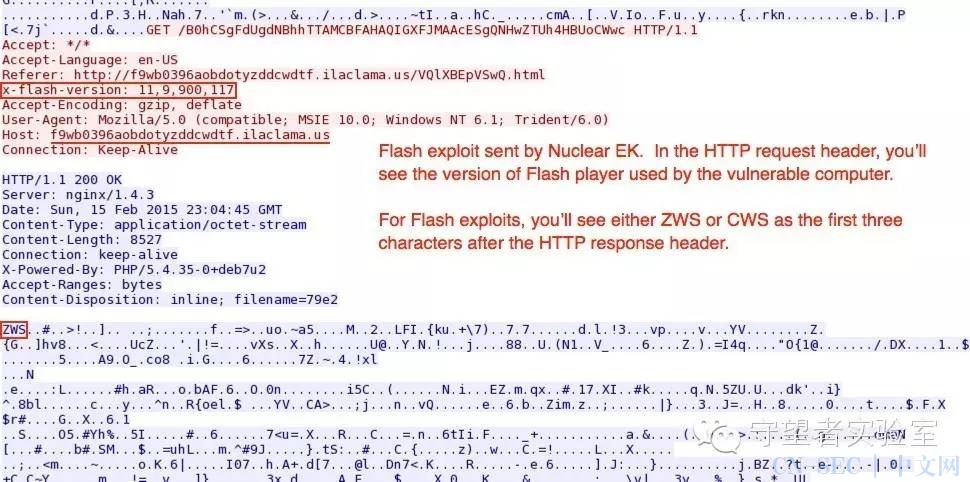

登陆页面

-

利用 (Flash, Java, Silverlight等)

在大多数的漏洞利用工具包,包括Nuclear EK,这些都是从同一个IP地址和域名发送的。下面PCAP数据报文划线部分,在http请求包头中可以看到被攻击用户主机flash player的版本和漏洞被利用。在http响应包头中,你可以看到前三个字符是CWS或者ZWS。下面可以看到Nuclear EK利用flash player和SilverLight插件漏洞。如下图:

如下图是要混淆恶意软件的有效载荷。,利用ASCII字符串混淆Nuclear EK的有效载荷。如下图:

下面是从被感染的计算机文件,提交所有这些文件到virusTotal会获得更多信息:

以下是恶意流量相关的告警事件:

原文始发于微信公众号(守望者实验室):流量分析样例:对入侵PACP原始报文进行分析&Nuclear EK

免责声明:文章中涉及的程序(方法)可能带有攻击性,仅供安全研究与教学之用,读者将其信息做其他用途,由读者承担全部法律及连带责任,本站不承担任何法律及连带责任;如有问题可邮件联系(建议使用企业邮箱或有效邮箱,避免邮件被拦截,联系方式见首页),望知悉。

- 左青龙

- 微信扫一扫

-

- 右白虎

- 微信扫一扫

-

评论